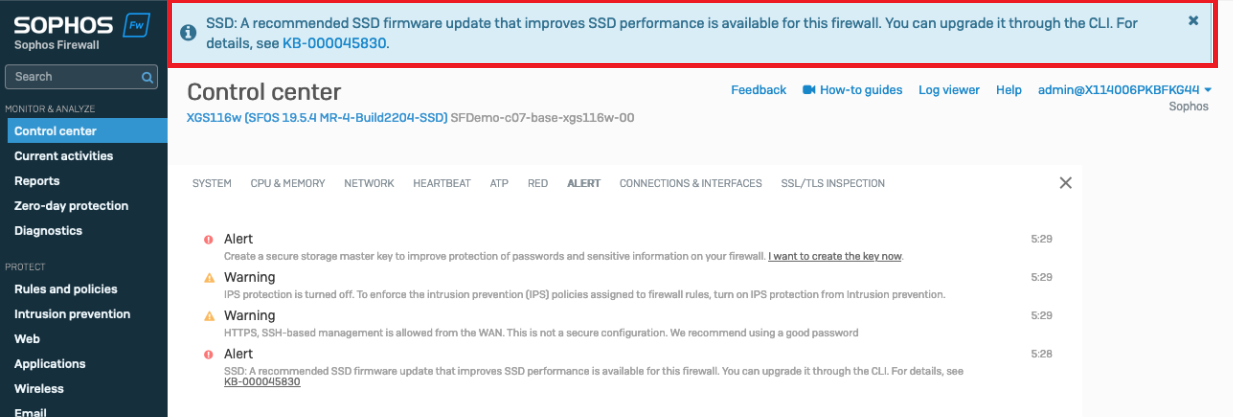

طبق اعلام شرکت سوفوس در تاریخ یکم مهرماه سال ۱۴۰۱، آسیب پذیری جدیدی در بخش های User Portal و Web Admin تجهیزات Sophos Firewall یافت شده است که به مهاجمان اجازه می دهد با استفاده از حملات اجرای کد از راه دور (Remote Code Execution)، دسترسی غیر مجاز به فایروال داشته باشد. لازم به ذکر است، در حال حاضر این آسیب پذیری شناسایی و رفع شده است.

طبق اطلاعیه شرکت سوفوس، کاربران این فایروال در صورت رعایت پیش فرض های امنیتی، نیازی به انجام تغییرات در فایروال ندارند و این آسیب پذیری به صورت خودکار با دریافت Hotfix در فرمویر های پشتیبانی شده رفع شده است.

همچنین با توجه به خطرات این آسیب پذیری، شرکت سوفوس Hotfix های امنیتی را برای تعدادی از فرمویر هایی که به صورت رسمی پشتیبانی نمی شوند هم ارائه کرده است. لیست زیر شامل تمام فرمویر هایی می باشد که Hotfix برای آن ها ارائه شده است.

v19.0 GA, MR1, and MR1-1 –

v18.5 GA, MR1, MR1-1, MR2, MR3, and MR4 –

v18.0 MR3, MR4, MR5, and MR6 –

v17.5 MR12, MR13, MR14, MR15, MR16, and MR17 –

v17.0 MR10 –

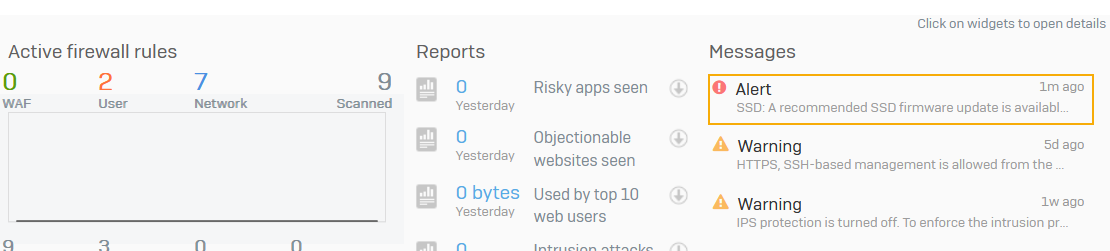

در همین راستا، شرکت iCTN به مشتریان خود پیشنهاد می کند تا با بررسی موارد ذیل، از دریافت خودکار Hotfix های امنیتی بر روی دستگاه های خود اطمینان حاصل نمایند:

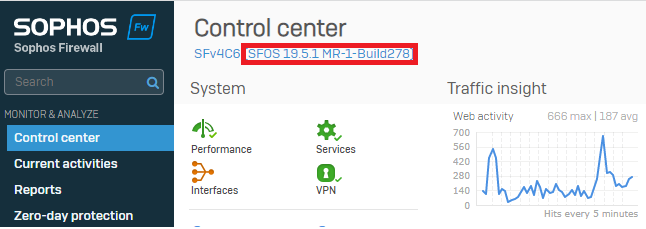

۱.بروز رسانی فرمویر فایروال به آخرین نسخه های پشتیبانی شده توسط شرکت سوفوس به صورت رسمی: در حال حاضر نسخه های ۱۸.۵.۳ و بالاتر پشتیبانی می شوند و پیشنهاد می شود تمامی تجهیزات با فرمویر های نسخه های پایین تر به نسخه های پشتیبانی شده بروز رسانی شوند.

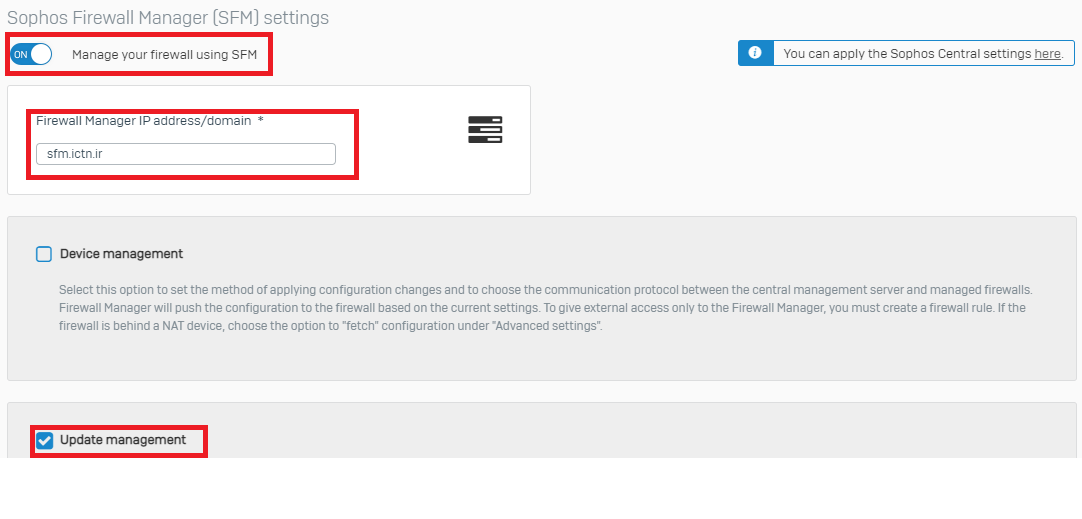

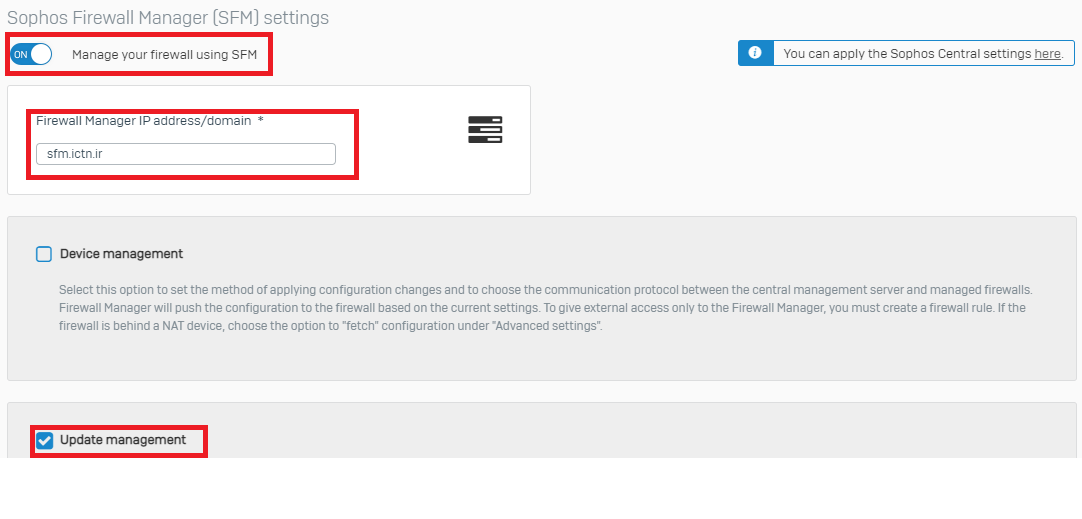

۲.حصول اطمینان از دریافت بروز رسانی ها از طریق سرور شرکت iCTN: از مسیر Administration > SFM و یا Administration > Central Management اطمینان حاصل نمایید که تنظیمات مطابق تصویر زیر به شکل صحیح اعمال شده است.

۳. حصول اطمینان از دریافت Hotfix ها به صورت خودکار: از مسیر Administration > Firmware اطمینان حاصل نمایید که گزینه دریافت خودکار Hotfix ها فعال می باشد.

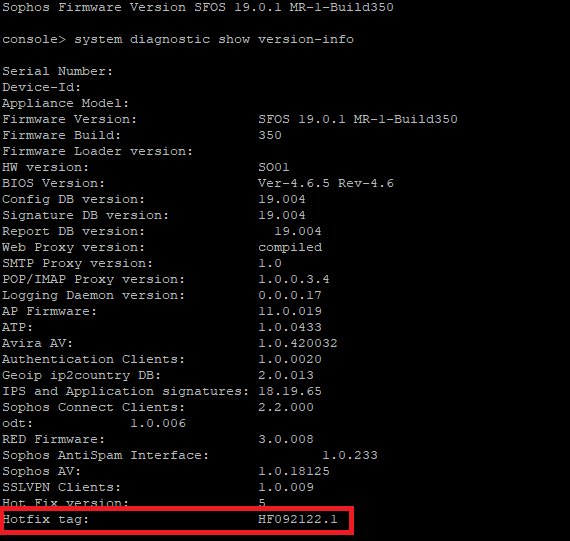

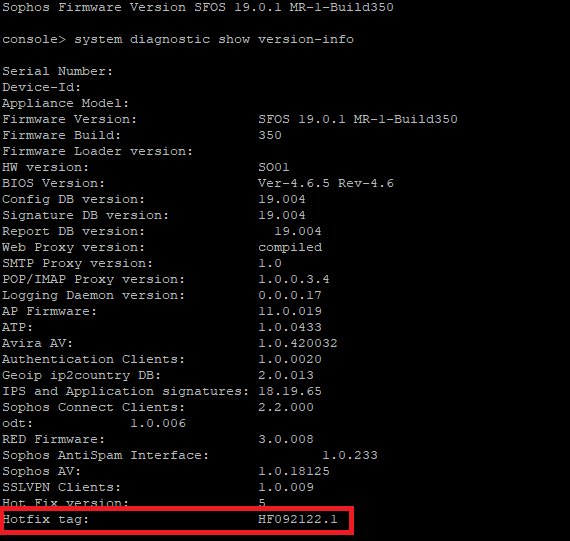

۴. حصول اطمینان از دریافت Hotfix مربوط به این آسیب پذیری: پس از اتصال به CLI دستگاه از طریق SSH، وارد گزینه ۴ شوید و با وارد کردن دستور ذیل، نسخه Hotfix را بررسی نمایید. نسخه Hotfix می بایست HF092122.1 یا بالاتر باشد.

لازم به ذکر است تمامی تنظیمات فوق توسط کارشناسان شرکت iCTN به هنگام نصب و راه اندازی محصول انجام شده است و اکیدا توصیه می شود تغییری در آن ها صورت نگیرد.

برای دریافت اطلاعات بیشتر به لینک های زیر مراجعه نمایید و یا از طریقه سامانه پشتیبانی (https://support.ictn.ir ) تیکت ثبت نمایید و یا با کارشناسان فنی شرکت iCTN از طریق شماره تلفن ۲۲۱۳۹۲۳۰-۰۲۱ در ارتباط باشید.

https://www.sophos.com/en-us/security-advisories/sophos-sa-20220923-sfos-rce

https://support.sophos.com/support/s/article/KB-000044539?language=en_US

https://docs.sophos.com/nsg/sophos-firewall/19.0/Help/en-us/webhelp/onlinehelp/AdministratorHelp/Administration/DeviceAccess/index.html

https://support.sophos.com/support/s/article/KB-000044539?language=en_US