معماری Vsphere Distributed Switch

معماری Vsphere Distributed Switch

VDS مدیریت مرکزی و نظارت بر تنظیمات شبکه ای تمامی هاست هایی که به آن سوئیچ متصل شده اند را ارائه می دهد. تنظیمات VDS توسط Vcenter Server انجام می شود و setting های آن به تمامی هاست های متصل شده به سوئیچ اعمال می گردد.

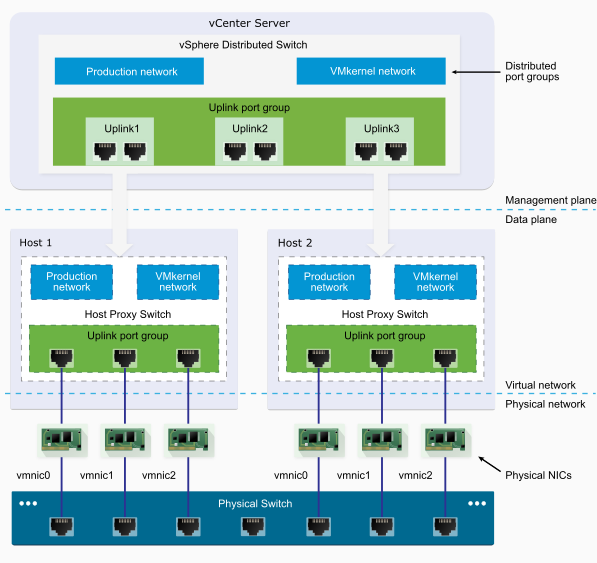

یک سوئیچ در Vsphere شامل دو بخش data plane و management plane می باشد. پیاده سازی filtering، tagging ، package switching و غیره در بخش data plane انجام می شود. Management plane ساختار کنترلی است که شما از آن برای تنظیمات عملیاتی data plane استفاده می کنید. استاندارد سوئیچ ها نیز شامل دو بخش data plane و management plane می باشند و هر استاندارد سوئیچ را به صورت جداگانه تنظیم و نگهداری می کنید.

Distributed Switch دو بخش data plane و management plane را از هم مجزا می کند. عملیات های مدیریتی Distributed Switch سمت Vcenter Server انجام می شود و به شما این امکان را می دهد که تنظیمات شبکه را در سطح data center انجام دهید. بخش data plane به صورت Local بر روی هر هاستی که به Distributed Switch اضافه می شود باقی می ماند. بخش data plane را Host Proxy Switch می گویند. تنظیمات شبکه ای که بر روی vcenter Server ایجاد می کنید به صورت اتوماتیک بر روی همه ی Host Proxy Switch اعمال می شود.

vSphere Distributed Switch دو انتزاع را برای ایجاد پیکربندی شبکه ها با NIC های فیزیکی معرفی می کند، Vitual machines وServices Vmkernel.

UpLink Port Group

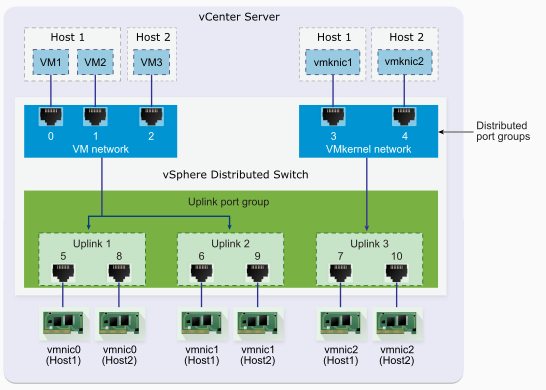

یکPort Group uplink یاPort Group dvuplink در هنگام ایجاد Distributed Switch تعریف می شود و می تواند یک یا چند Uplink داشته باشد. یک uplink یک قالب است که شما برای پیکربندی اتصالات فیزیکی هاست و همچنین پالیسی های Load Balancing و Failover استفاده می کنید. NIC های فیزیکی هاست درDistributed Switch به uplink ها Map می شود. در سطح هاست، هر NIC فیزیکی به یک پورتUplink با یک شناسه خاص متصل می شود. شما تنظیمات Load Balancing و Failover را بر روی Uplink ها اعمال می کنید و پالیسی ها به طور اتوماتیک به Host Proxy Switch منتقل شوند. به این ترتیب شما می توانید پیکربندی Load Balancing و Failover را برای NIC های فیزیکی تمام هاست هایی که به Distributed Switch متصل هستند، اعمال کنید.

Distributed port group

Distributed port group ارتباطات شبکه ای ماشین های مجازی و ترافیک VMKernel را فراهم می کند. شما با استفاده از یک برچسب شبکه، هر یک از Distributed port group ها را شناسایی می کنید. تنظیمات NIC teaming، failover، Load Balancing ، VLAN، Security، traffic shaping و دیگر سیاست ها را درDistributed port group انجام می دهید. پورت های مجازی که به یک Distributed port group متصل هستند، خواص مشابهی را که در Distributed port group پیکربندی شده اند، به اشتراک می گذارند. همانند Port Group Uplink، پیکربندی که شما در Distributed port group بر روی Vcenter Server انجام می دهید به طور خودکار به تمام هاست های Distributed Switchاز طریقHost Proxy Switch منتقل می شود. به این ترتیب شما می توانید یک گروه از ماشین های مجازی را پیکربندی کنید که یک پیکربندی شبکه یکسان را با اتصال ماشین های مجازی به یک Distributed port group به اشتراک گزارد.

به عنوان مثال، فرض کنید یک Distributed Switch را در مرکز داده خود ایجاد کرده و دو هاست را به آن مرتبط کرده اید. سه Uplink را برای UpLink Port Group پیکربندی کرده و NIC فیزیکی را از هر هاست به یک Uplink متصل می کنید. به این ترتیب، هر uplink دارای دو NIC فیزیکی از هر هاست هست که به آن mapشده است، به عنوان مثال Uplink1 با vmnic0 میزبان ۱ و میزبان ۲ پیکربندی شده است.

برای اطمینان از کارایی استفاده از منابع هاست، تعداد پورت های توزیع شده ی سوئیچ های پروکسی به صورت پویا در میزبان هایی که ESXi 5.5 و بالاتر را اجرا می کنند، بالا و پایین می شود. سوئیچ پروکسی در چنین هاستی می تواند تا حداکثر تعداد پورت های پشتیبانی شده در هاست گسترش یابد. محدودیت پورت بر اساس حداکثر تعداد ماشین های مجازی که هاست می تواند اداره کند تعیین می شود.