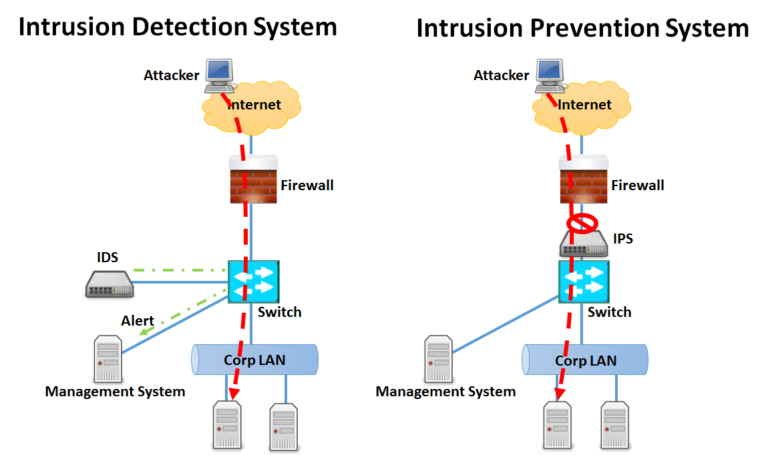

سوفوس با در اختیار گرفتن شرکت سایبروم و اضافه کردن مدل های جدید سری XG ترکیبی از بهترین امکانات سری SG سوفوس و iNG سایبروم را در نسخه firmware جدیدی با نام SF-OS برای سری XG طراحی نمود که علاوه بر بهره مندی از اکثر امکانات سایبروم دارای امکانات کلیدی دیگری نظیر RED ( برای ارتباطات از راه دور بسیار آسان ولی من شبکه ها ) , حفاظت قوی تر ایمیل با تکنولوژی رمزگذاری SPX وهمچنین DLP , security Heartbeat , advanced threat protection و رابطه گرافیگی هوشمند تری است.

این راهنما به مراحل ارتقا سیستم عامل سابیروم به Sophos می پردازد.

پیش نیازهای قبل از آپگرید:

- بررسی امکان آپگرید مدل سایبروم و یا Frimware آن

در حال حاضر امکان انتقال firmware فایروال های سری iNG به Firmware فایروال سری XG سوفوس به صورت رایگان وجود دارد.

- جهت آپگرید، نسخه Frimware فایروال باید ورژن ۶.۳ MR1 و یا بالاتر باشد.

- تجهیز باید در پورتال مشتریان سایبروم رجیستر بوده و اشتراک پشتیبانی داشته باشد.

جدول زیر لیست کاملی از تجهیزات سایبروم است که امکان آپگرید به Sophos را دارند.

| Hardware Revision |

Model |

| AM04 |

CR10iNG |

| AM04 |

CR10wiNG |

| AM02, AM03 |

CR15iNG |

| ALL |

CR15iNG-4P |

| AM02, AM03 |

CR15wiNG |

| AM02, AM03 |

CR25iNG |

| AM02, AM03 |

CR25iNG-6P |

| AM02, AM03 |

CR25wiNG |

| AM02, AM03 |

CR25wiNG-6P |

| AM02, AM03 |

CR35iNG |

| AM02, AM03 |

CR35wiNG |

| All |

CR50iNG |

| All |

CR100iNG |

| All |

CR200iNG /XP |

| All |

CR300iNG /XP |

| All |

CR500ia/1F/10F/RP |

| All |

CR500iNG-XP |

| All |

CR750ia/1F/10F |

| All |

CR750iNG-XP |

| All |

CR1000ia/10F |

| All |

CR1000iNG-XP |

| All |

CR1500ia/10F |

| All |

CR1500iNG-XP |

| All |

CR2500iNG |

| All |

CR2500iNG-XP |

| All |

Cyberoam Virtual Appliances |

- برای یافتن Hardware Revision تجهیز سایبروم ابتدا به کنسول آن وصل شده و سپس با زدن دستور زیر نسبت به بررسی Hardware Revision اقدام نمایید.

Appliance: console> Cyberoam diagnostics show version-info

- حداقل نیازمندی ها برای آپگرید نسخه مجازی به شرح ذیل می باشد.

-One vCPU

-۲GB vRAM

-۲vNIC

-Primary Disk with a minimum of 4 GB Size

-Report Disk with a minimum of 80 GB Size

- نکات قبل از آپگرید

- بعد از ارتقای firmware به SF-OS امکان بهره گیری از تمام امکانات به مدت یکماه برای بررسی و تست نسخه جدید فراهم شده است و مدیران شبکه در صورت تمایل می توانند اقدام به مهاجرت لایسنس ها از سایبروم به سوفوس را داشته باشند. در طول مدت زمان تست و در صورت آپگرید نکردن لایسنس ها امکان بازگشت به نسخه سایبروم وجود دارد

- فایروال آپگرید شده دیگر از طریق Cyberoam Central Console قابل مدیریت نخواهد بود و باید محصول مشابه Sophos به نام Sophos Firewall Manager را در اختیار داشته باشید.

- فایروال آپگرید شده دیگر یکپارچکی با محصول iView را نخواهد داشت و برای ارائه گزارش ها باید Sophos iView را در اختیار داشته باشید.

- بعد از آپگرید فایروال شرایط گارانتی محصول توسط قوانین شرکت Sophos مشخص و تعیین خواهد شد.

- بعد از آپگرید به Sophos امکان بازگرداندن بکاپ های گرفته شده توسط سایبروم وجود ندارد.

مراحل آپگرید

شما با استفاده از راهنمای ارائه شده در زیر می توانید نسبت به آپگرید تجهیز خود اقدام نمایید.

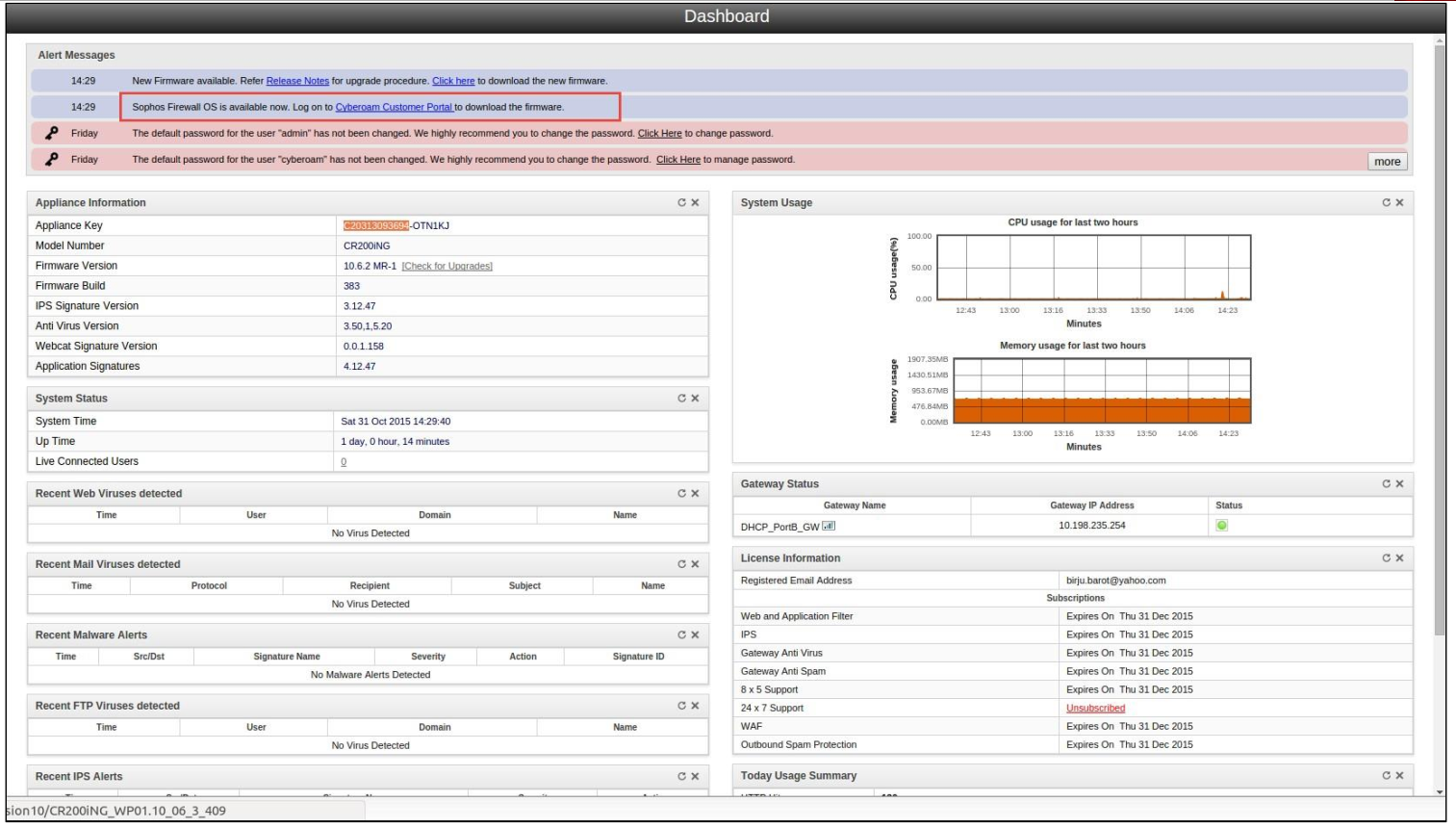

مرحله ۱

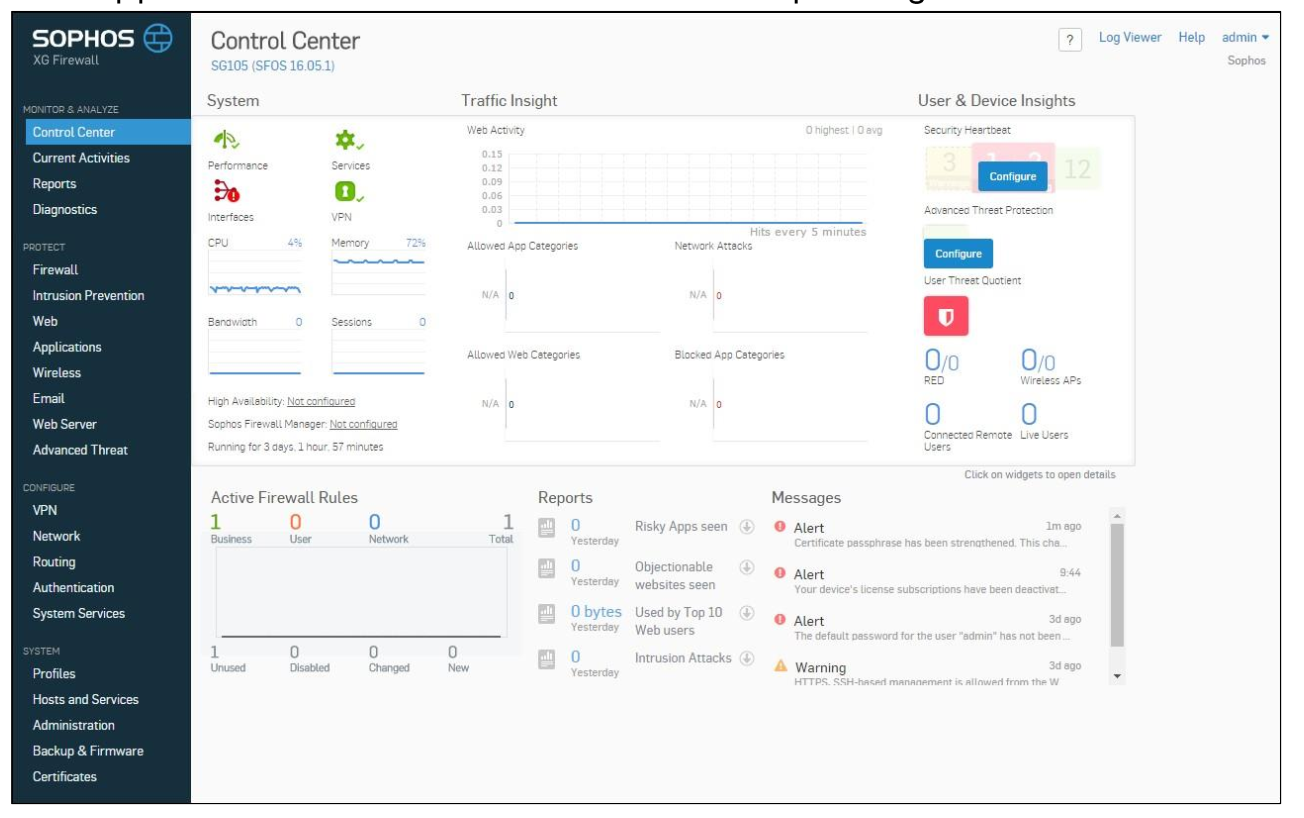

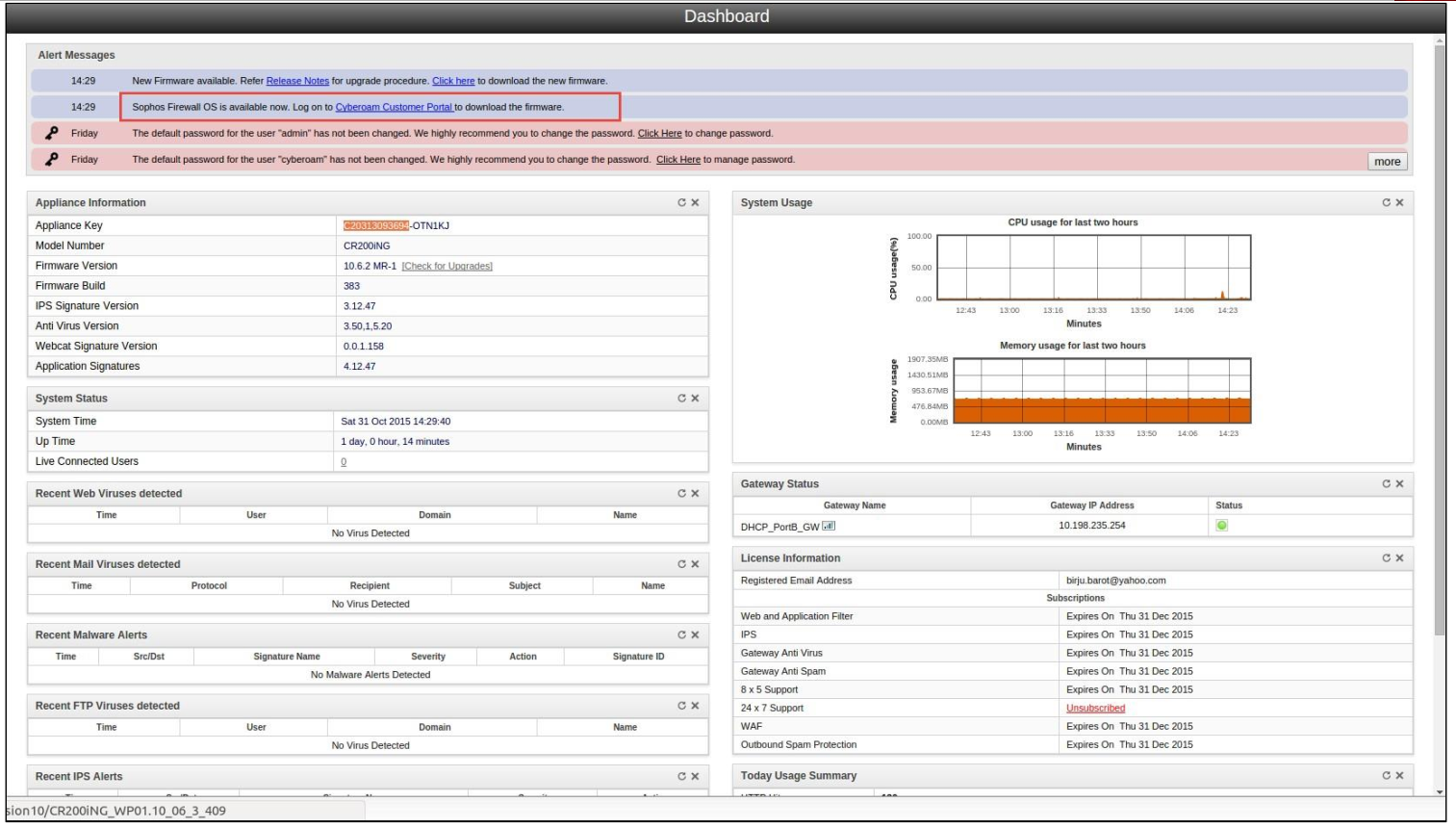

در صورت دردسترس بودن فایروال SFOS برای تجهیز شما پیغامی در صفحه داشبورد فایروال بصورت زیر نمایان می شود بر روی آن کلیک کرده تا به پورتال مشتریان سایبروم وصل شوید.

مرحله ۲

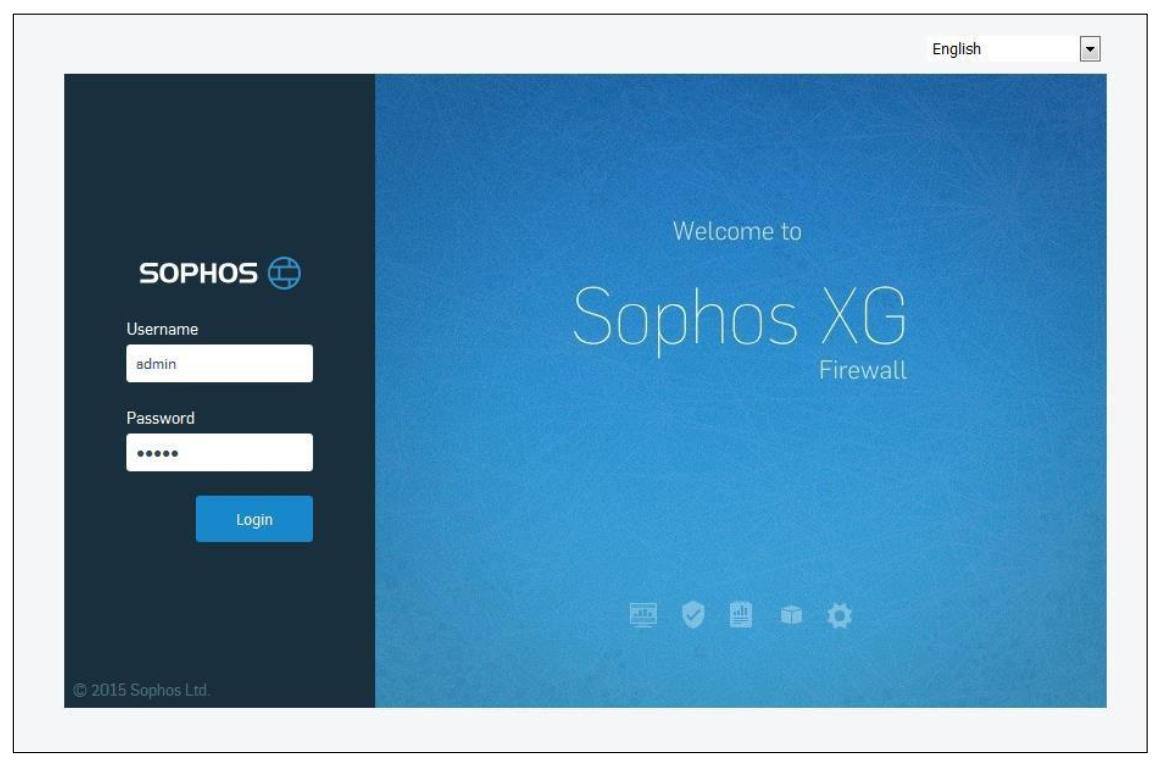

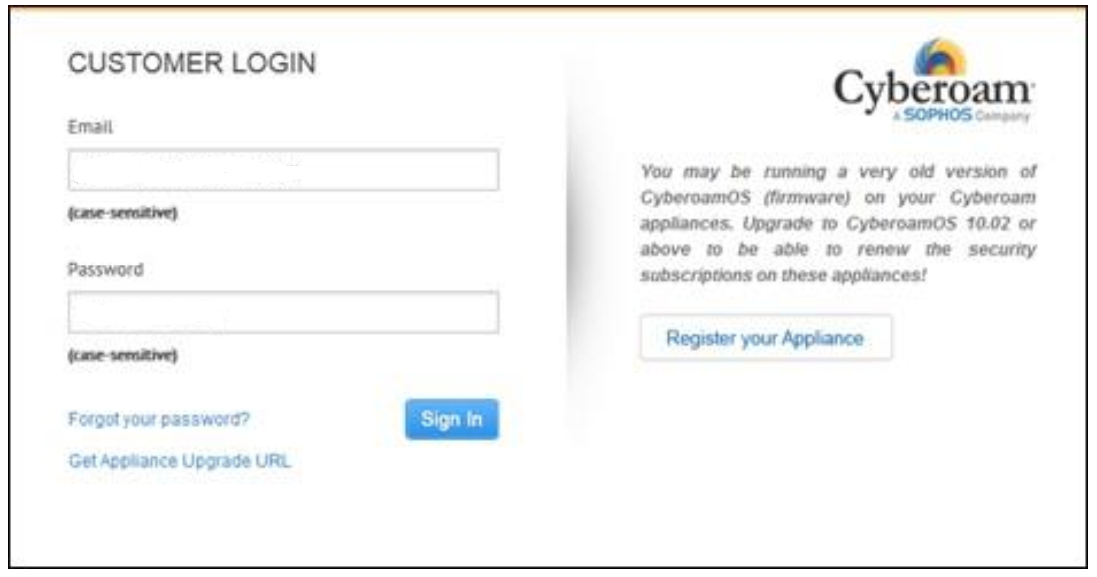

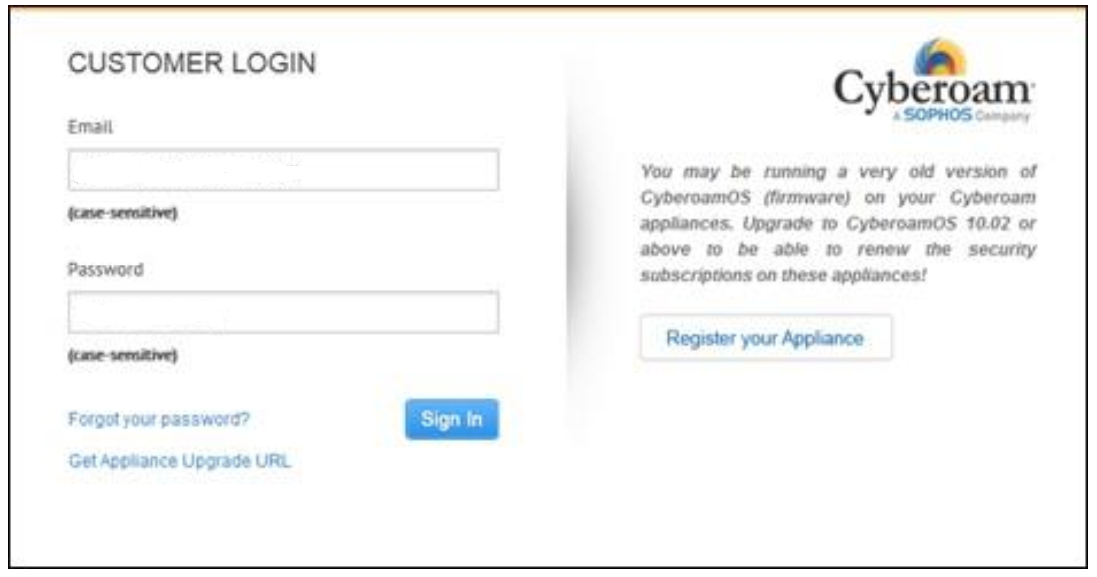

نام کاربری و کلمه عبور خود را وارد کرده و وارد پنل سایبروم شوید

مرحله ۳

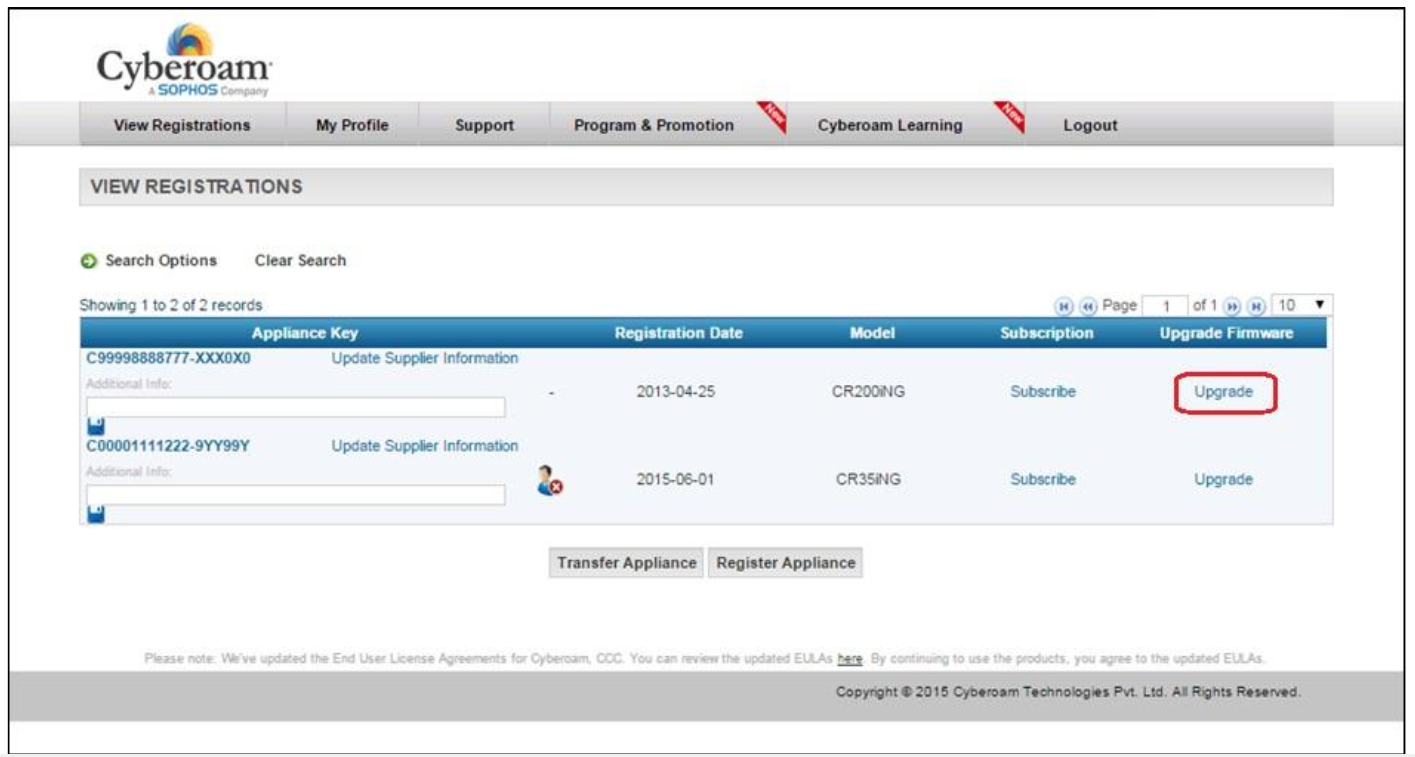

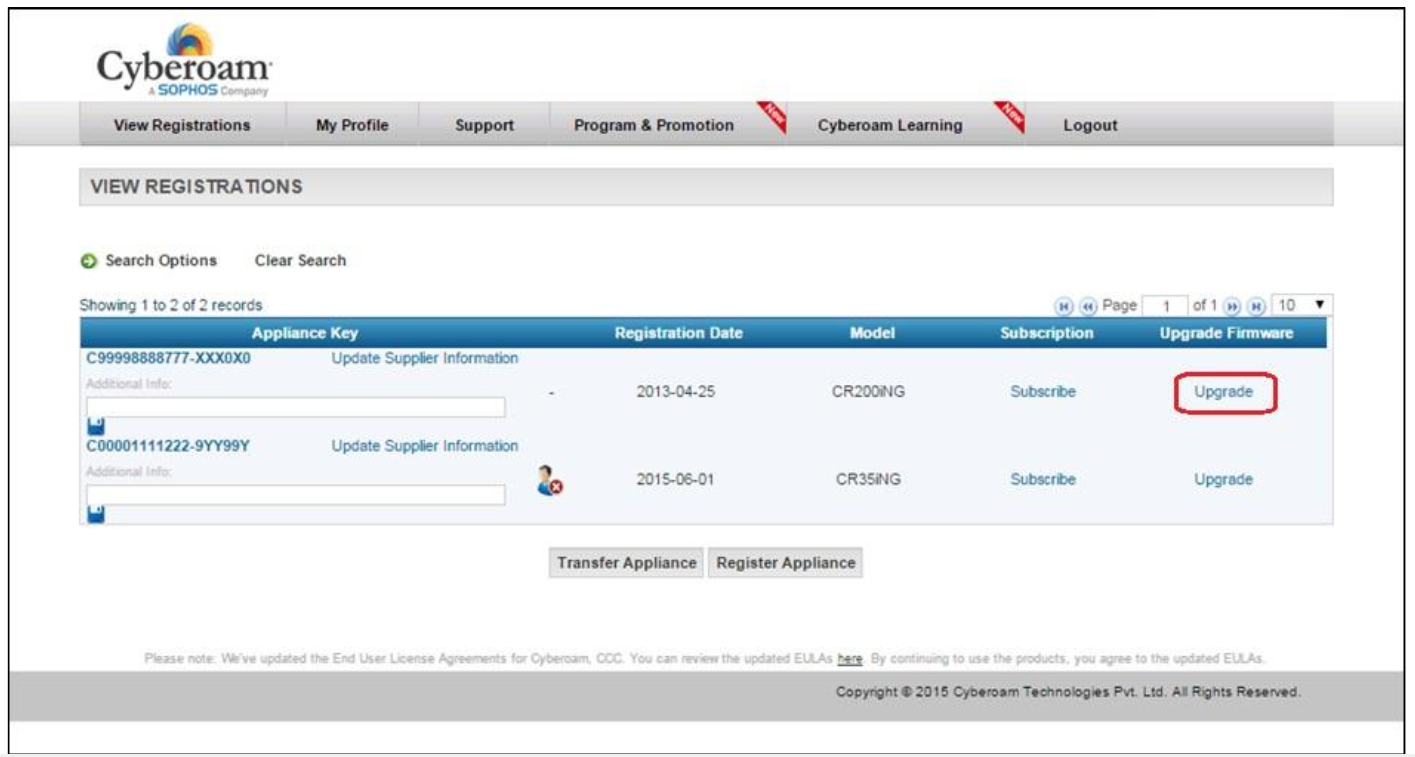

در لیست تجهیزات نمایش داده شده تجهیز مورد نظر جهت آپگرید را مشخص کرده و بر روی Upgrade کلیک نمایید.

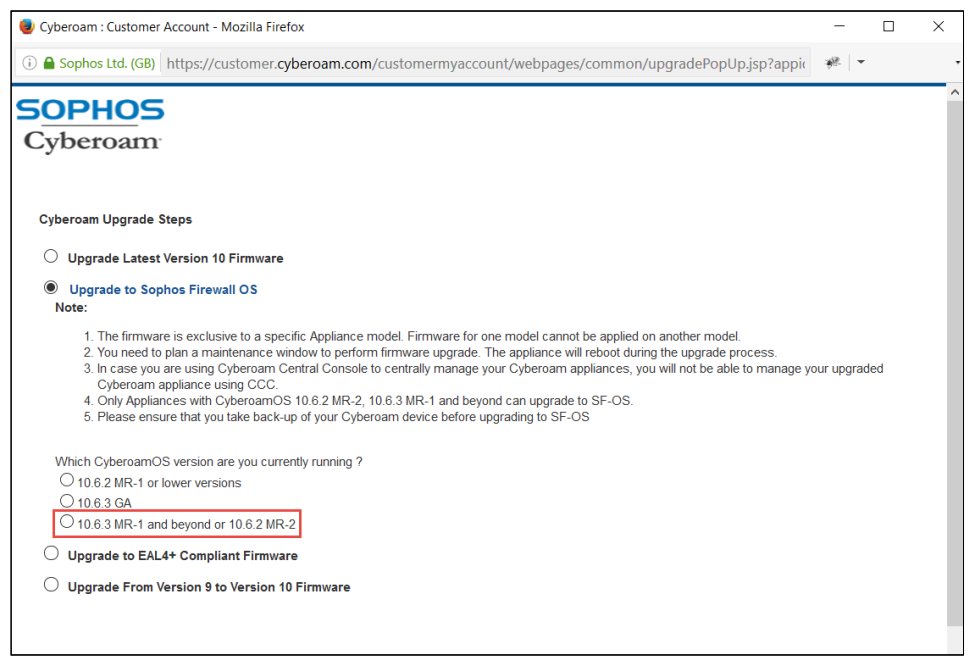

مرحله ۴

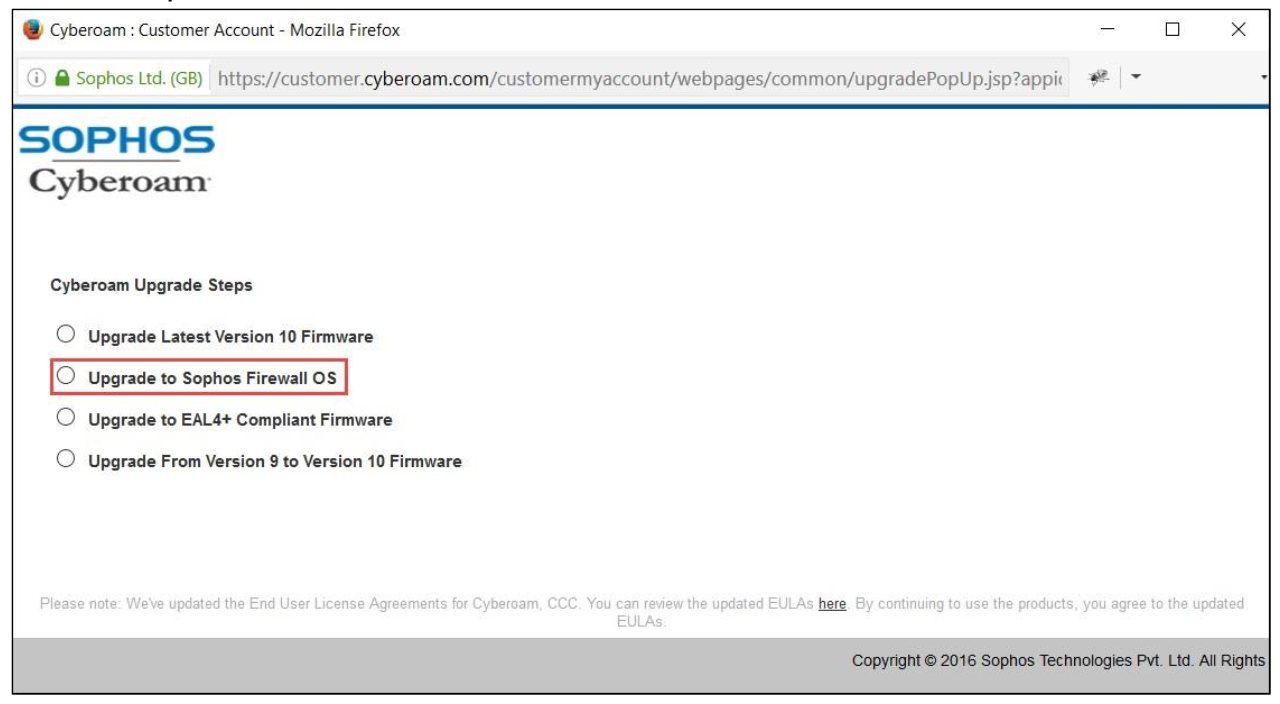

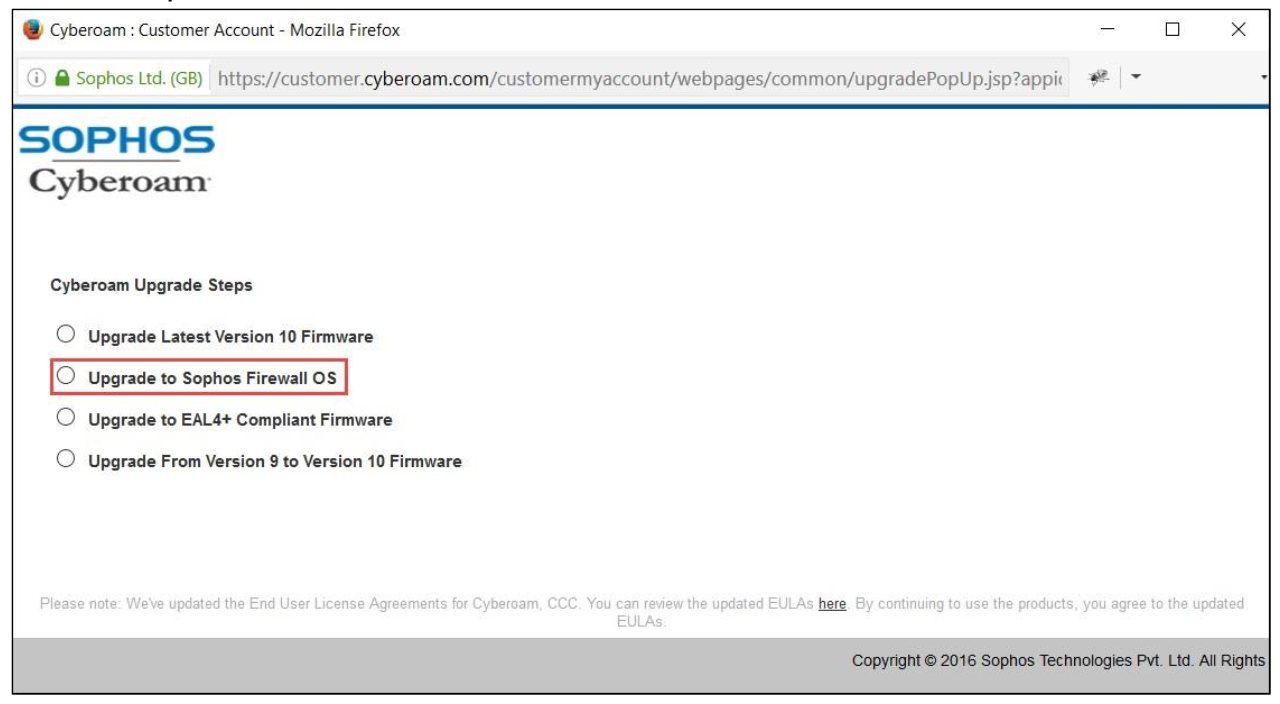

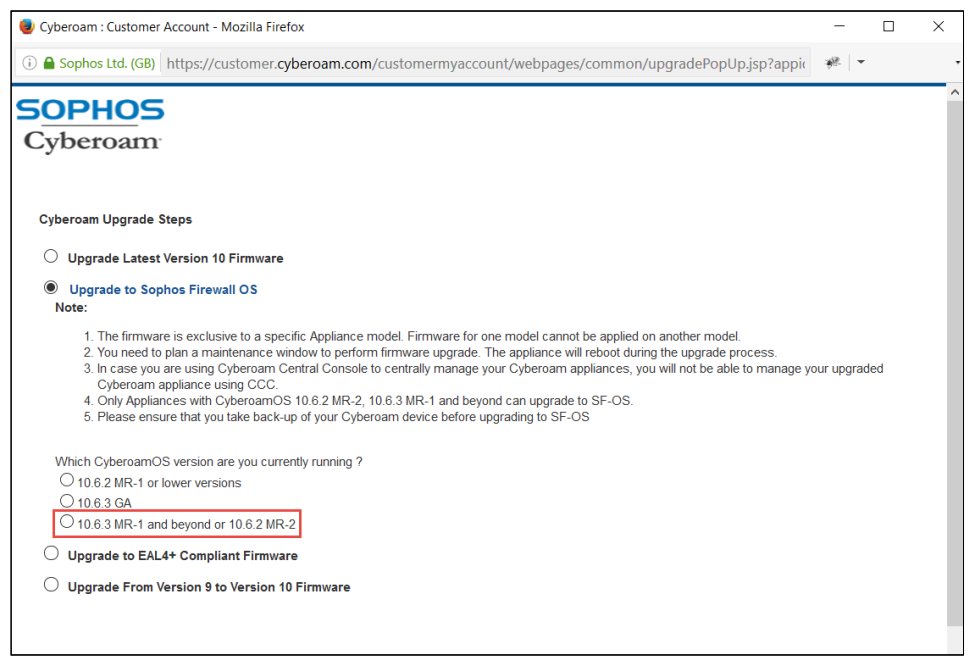

گزینه Upgrade to Sophos Firewall OS را انتخاب کرده و بعد از آن نسخه مرتبط با سیستم عامل سایبروم را انتحاب کنید.

همانطور که قبلا اشاره شد امکان آپگرید برای نسخه های ۱۰.۶.۲ MR1 به بعد وجود دارد.

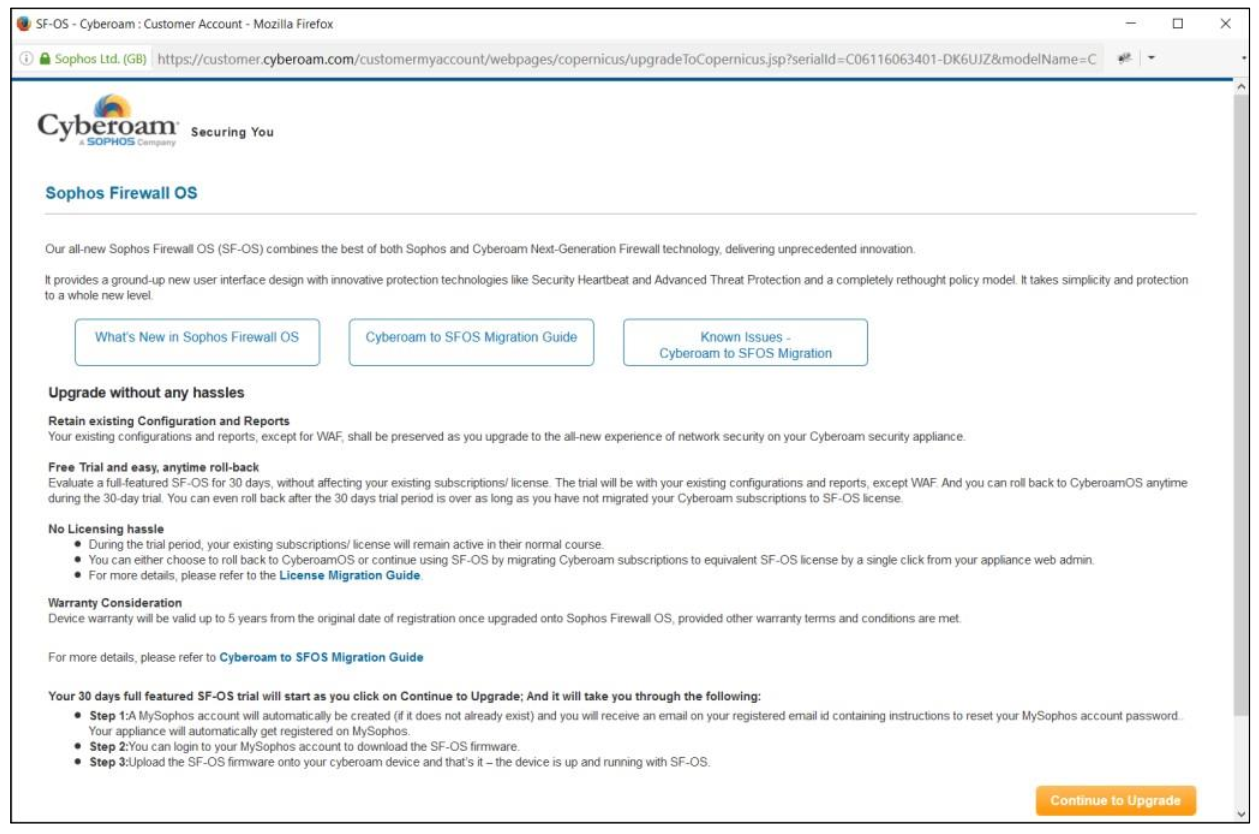

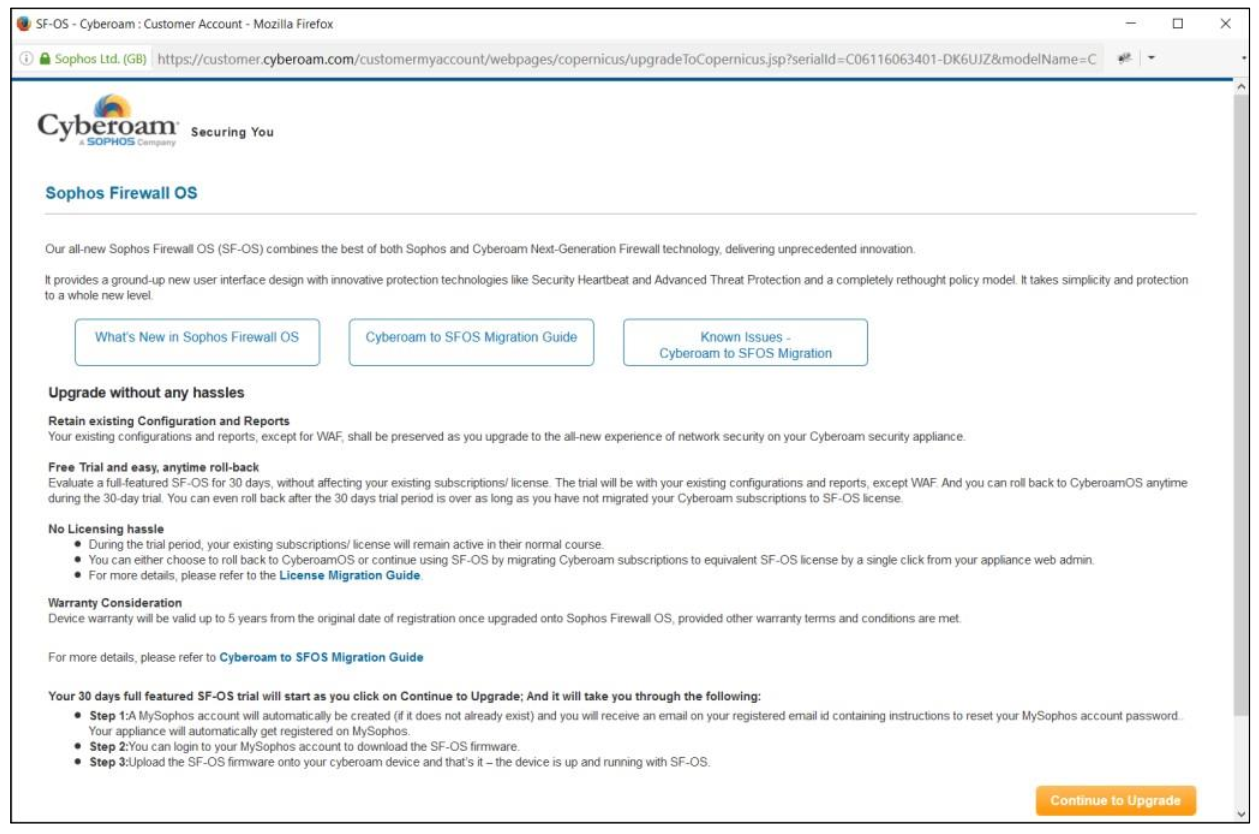

مرحله ۵

نکات مربوط به آپگرید را بررسی کرده و بر روی Continue to Upgrade کلیک نمایید.

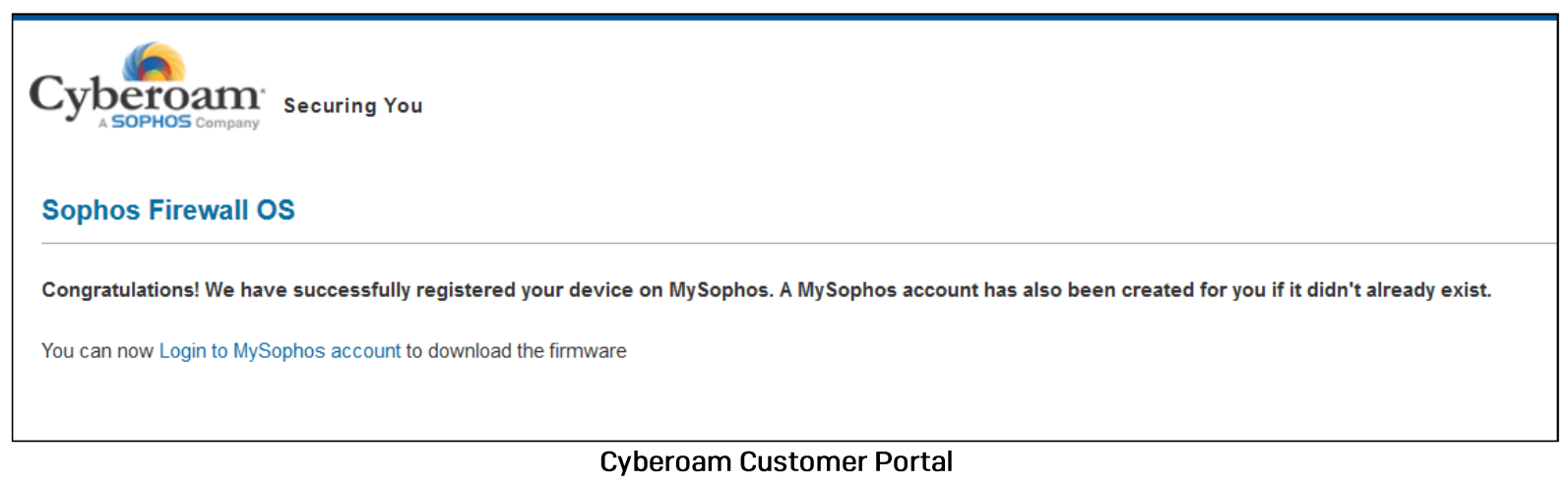

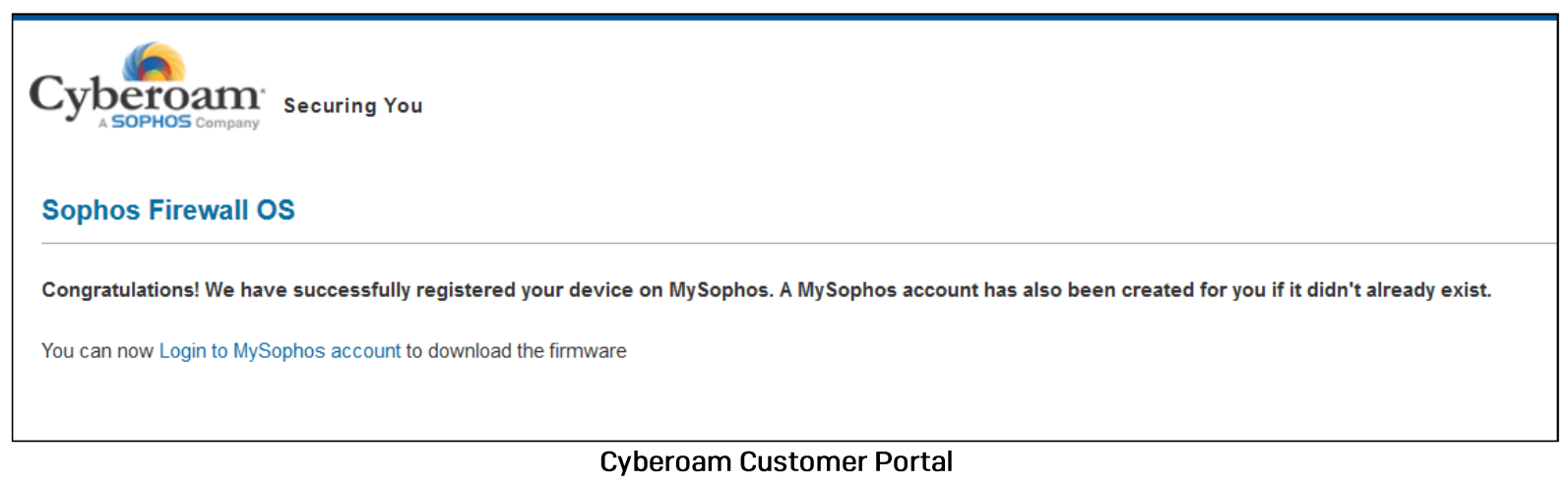

مرحله ۶

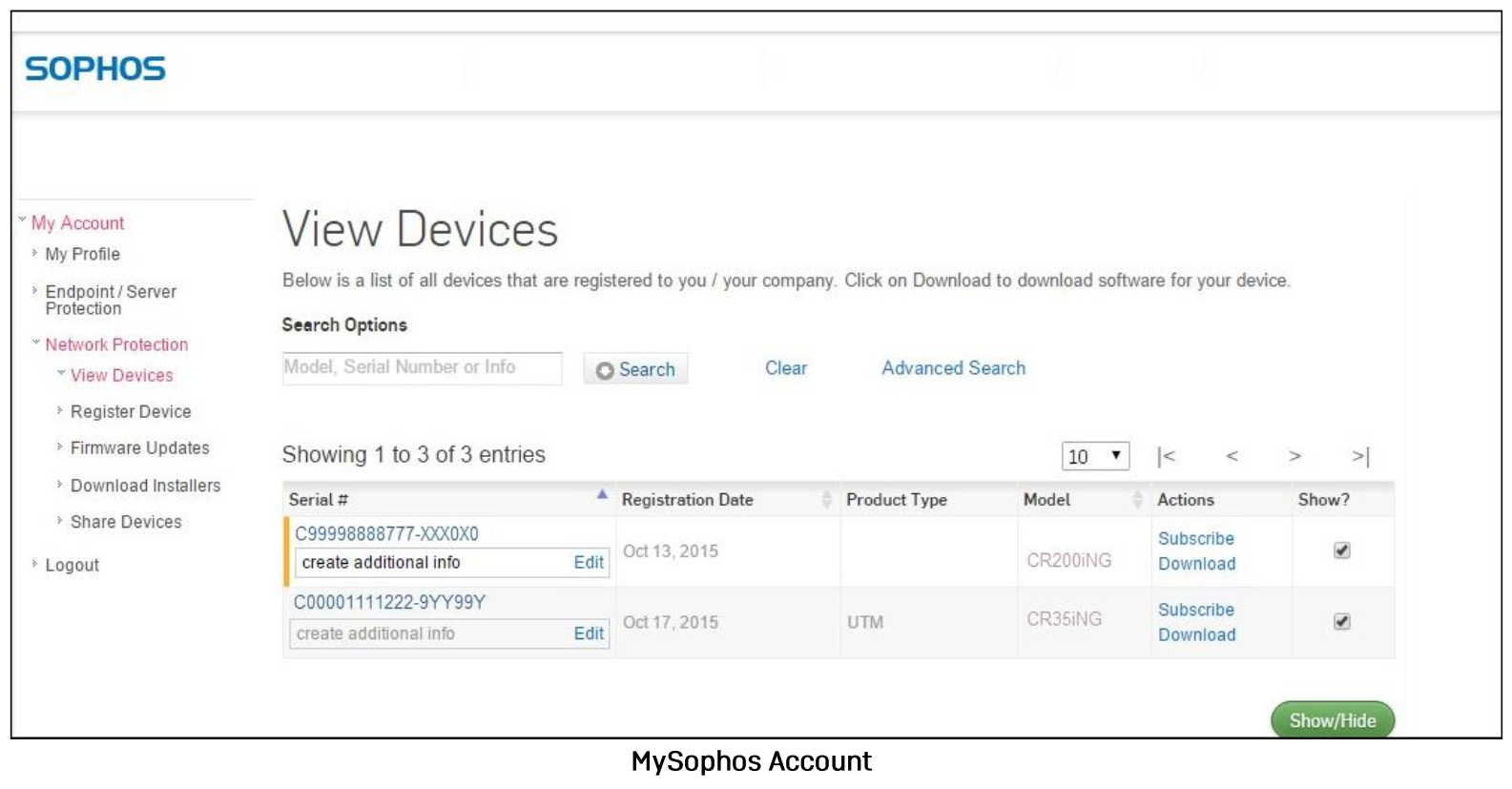

بعد از زدن Continue to Upgrade به صورت اتوماتیک یک Sophos ID و account برای شما ساخته می شده و تجهیز شما به صورت اتوماتیک در سایت Sophos رجیستر می شود. بر روی Login to MySophos account کلیک کرده و جهت دانلود Frimware جدید با اکانت جدید ایجاد شده در سایت Sophos لاگین شوید.

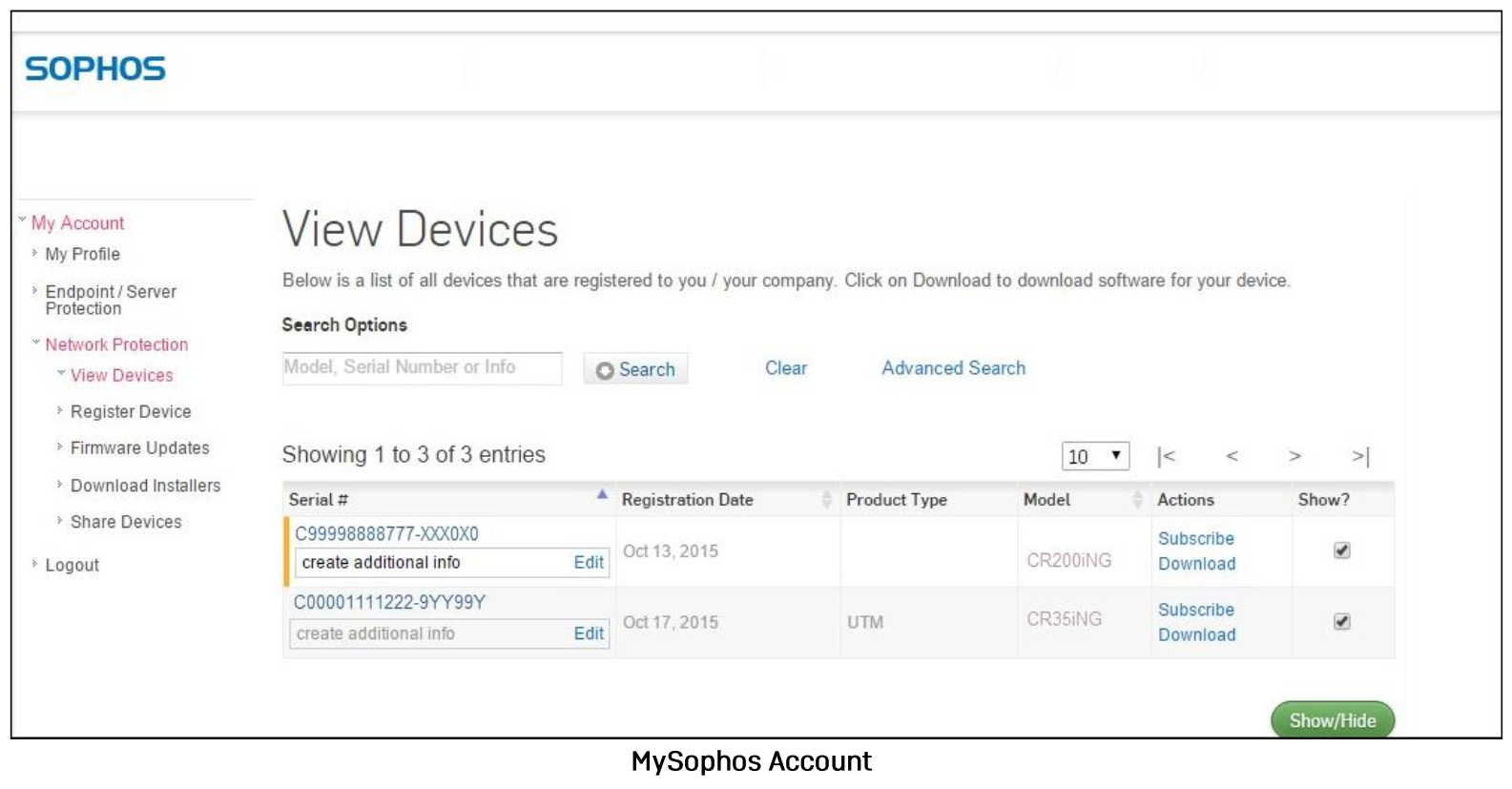

مرحله ۷

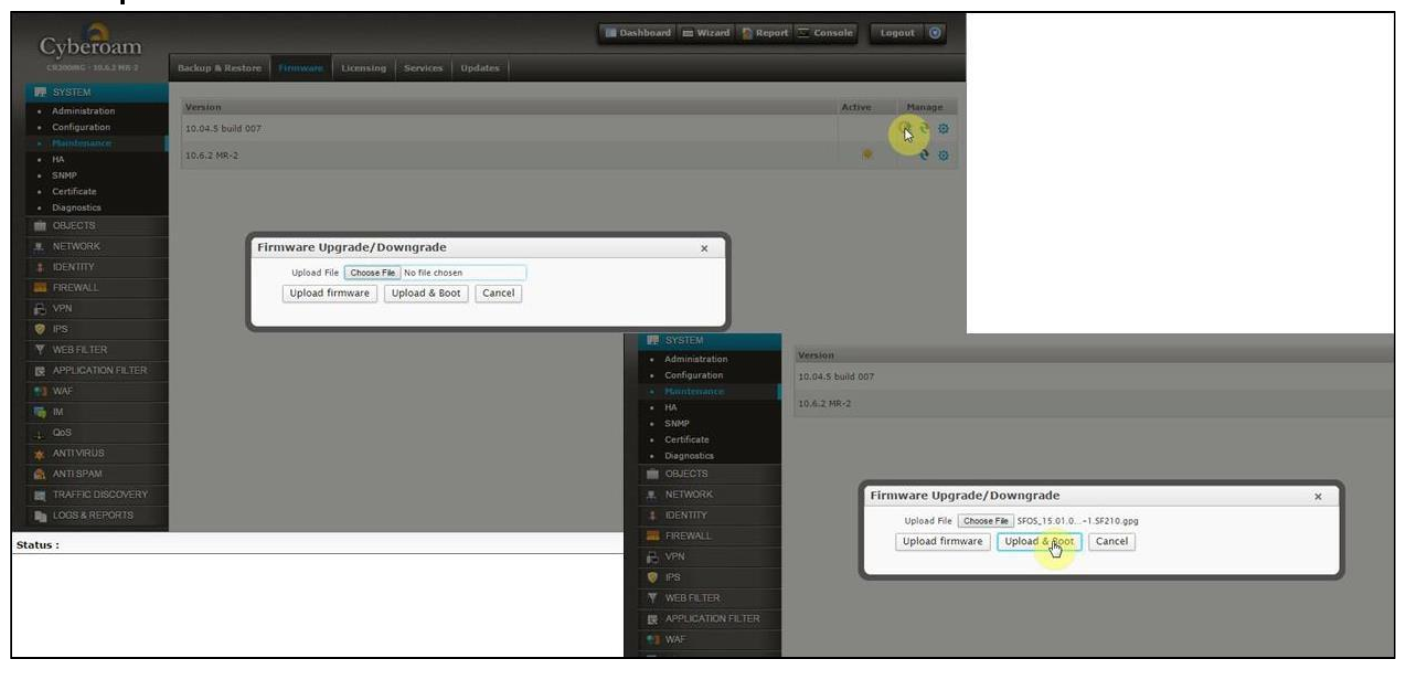

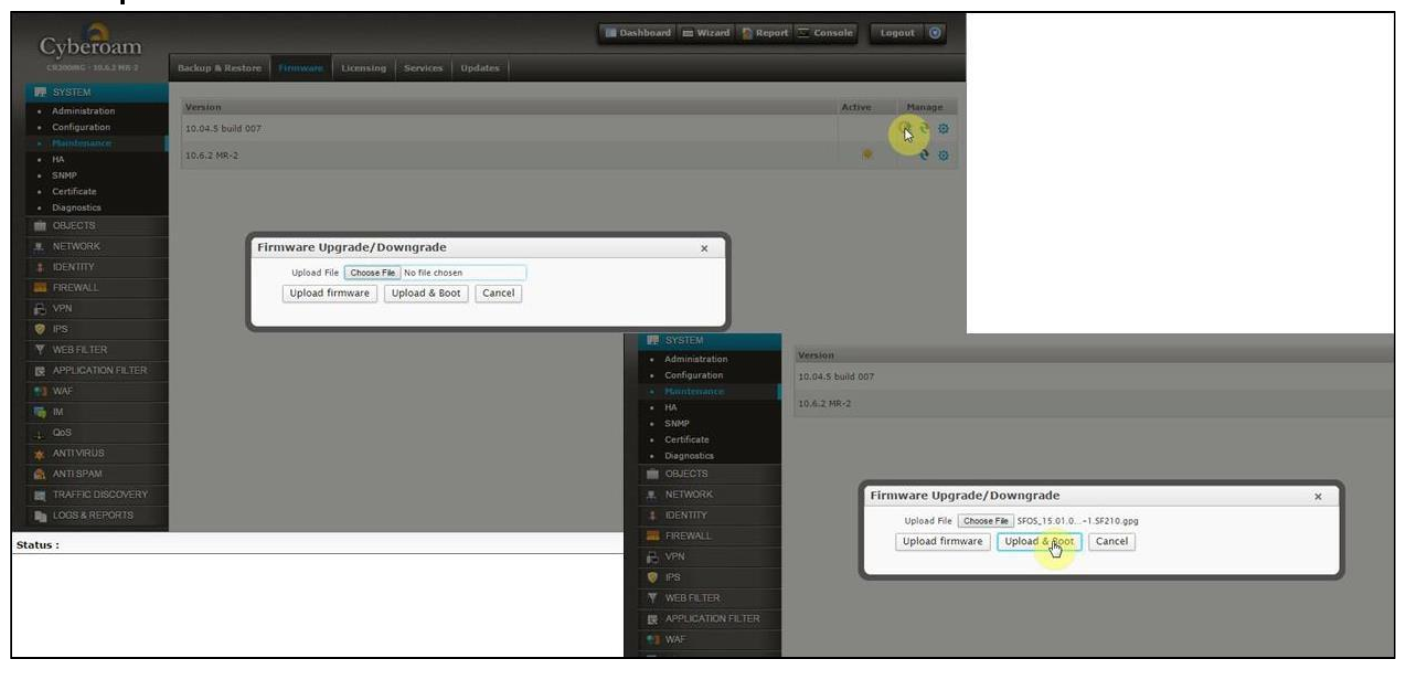

بعد از دانلود Frimware جدید Sophos

- در پنل ادمین سایبروم لاگین کرده و مراحل زیر را طی کنید.

System > Maintenance > Frimware

- بر روی Upload کلیک کرده و فایل دانلودی با پسوند .gpg را انتخاب کنید.

- بر روی Upload and Boot کلیک نمایید.

مرحله ۸

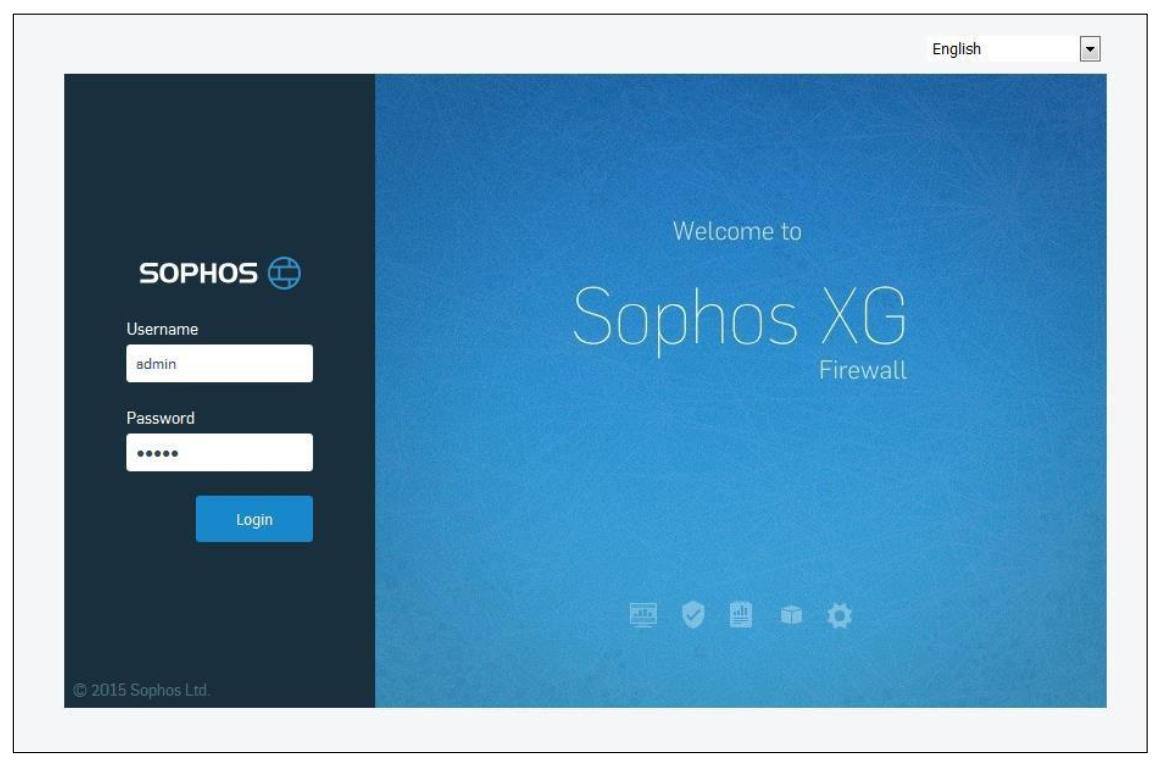

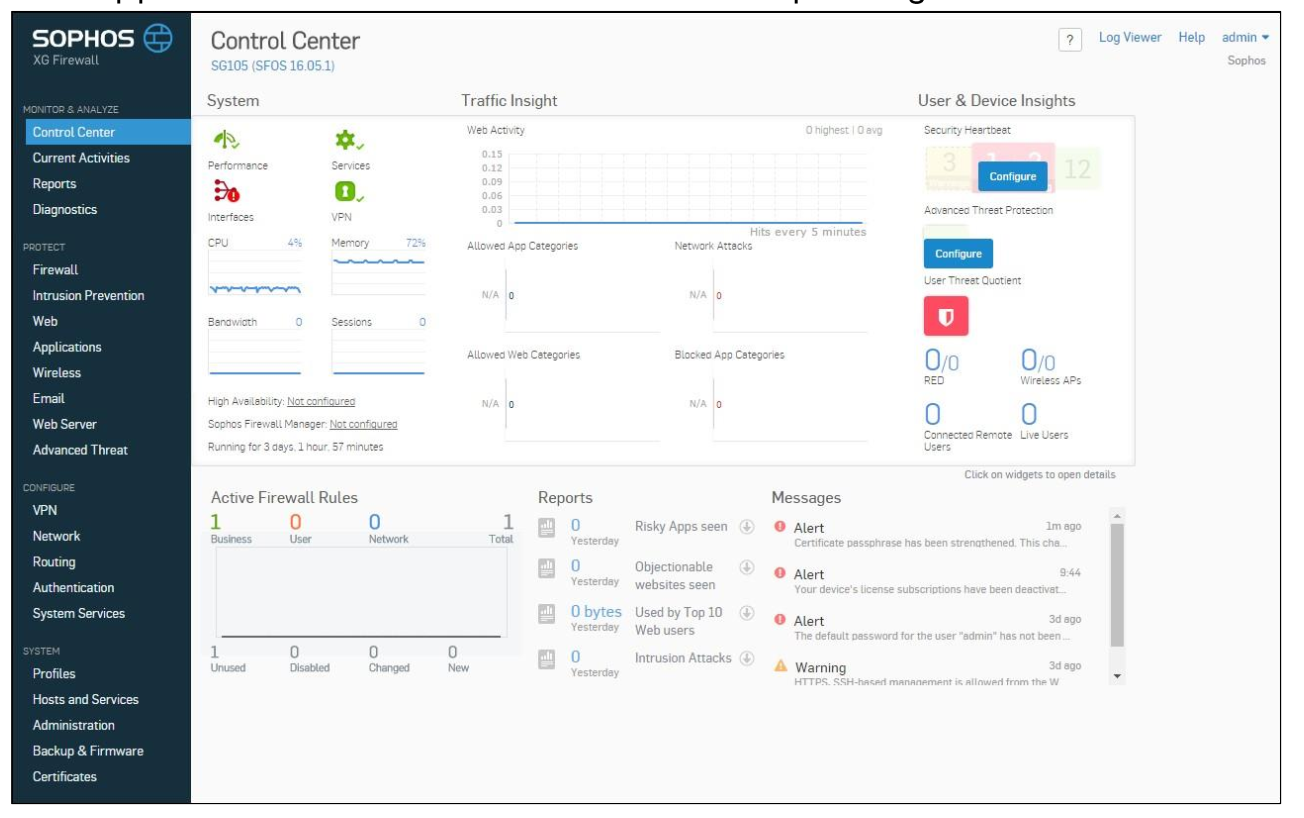

بعد از بوت شدن تجهیز با اکانت Administrator خود لاگین کنید

بعد از آپگرید مدل دستگاه و شماره سریال تجهیزات فیزیکی تغییری نمی کند. ولی در فایروال مجازی، نام به نسخه مشابه Sophos تغییر پیدا میکند.