بایگانی ماه تیر, ۱۳۹۷

شرایط استاندارد استفاده و نگهداری از کارتریج های Tape

/۰ دیدگاه /در EMC, مقالات آموزشی /توسط iCTNرسانه نوار دارای محدودیت های مختلفی برای درجه حرارت و رطوبت، برای انواع مختلف رسانه های حمل و نقل، غیر آرشیو و بایگانی دارد. ذخیره ساز بایگانی جایی است که داده ها بر روی آن برای مدت بیش از یک سال نگهداری می شوند. کارتریج های حمل و نقل می بایست مجاز به انعطاف پذیری با محیط جدیدشان برای حداقل ۲۴ ساعت باشند.

| نوع مدیا | استفاده از رسانه به عنوان | شرایط مناسب |

|

DLTtape Super DLTtape Ultrium LTO |

حمل و نقل | · بین ۲۳- الی ۴۹ درجه سانتی گراد

· بین ۵ درصد و ۸۰ درصد رطوبت نسبی، غیر متراکم

|

| غیر آرشیو | · بین ۱۶- الی ۳۲ درجه سانتی گراد

· بین ۲۰ درصد و ۸۰ درصد رطوبت نسبی، غیر متراکم

|

|

| آرشیو | · ۵ +- ۲۳ درجه سانتی گراد

· بین ۴۰ درصد و ۶۰ درصد رطوبت نسبی، غیر متراکم

|

باید ها و نبایدهای استفاده صحیح از کارتریج ها

| باید ها | نباید ها |

| ذخیره ساز | |

| کارتریج ها را در جعبه های محافظتی شان نگه دارید. | در معرض نور مستقیم خورشید، میدان مغناطیسی، دمای شدید و رطوبت قرار ندهید.

|

| حمل و نقل | |

| کارتریج را با مراقبت بردارید.

از برچسب مناسب برای کارتریج استفاده کنید. بررسی رسانه های جدید. |

سقوط بیش از یک متر

در کارتریج را باز نکنید. لمس کردن رسانه با دست |

| کاربرد | |

| قبل از استفاده از کارتریج هایی که قبلا ذخیره شده است، حداقل ۲۴ ساعت برای انعطاف پذیری زمان دهید.

کارتریج ها را قبل از خاموش کردن درایو unload کنید. پاک کردن درایو ها با توجه به برنامه ریزی تولید کننده با کارتریج های تمیز کننده تصویب شده. از سوئیچ حفاظت از نوشتن رسانه استفاده کنید. حفظ محدودیت های دما و رطوبت مشخص شده. |

تجاوز از مشخصه استفاده رسانه کامل

تجاوز از مشخصات چرخه load/unload نوار |

| مدیریت | |

| استفاده از ابزارهای گزارش خطای رسانه مانند iplatform و گزارش پیشرفته.

استفاده از ابزارهای مدیریتی محیط حفاظت داده مانند storagecare vision. |

هانی پات Honeypot چیست

/۰ دیدگاه /در Network Security, مقالات تخصصی /توسط iCTNهانی پات Honeypot چیست

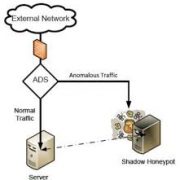

هانی پات ها به تحلیلگران امنیت این شانس را میدهد تا بتوانند بطور واقعی بر روی دشمن خود مطالعه کنند. با آنالیز این که حملات واقعی چگونه، چه موقع انجام میشوند و چه هکرهایی در پشت روت کیتها، تروجانها و اکسپلویتها هستند، آنالیزو شبکه میتواند راه های بهتر و کاراتری را در برابر چنین حملاتی پیشنهاد و ارائه دهد.

اجرای مانیتورینگ قوی بر روی هانی پات نه تنها برای آنالیزورها سودمند است، بلکه میتواند بخوبی دیگر اتک های احتمالی و بالقوه شبکه را نیز نشان دهد. در نهایت میتوان گفت که یک هانی پات هرچند طعمه ای بیش نیست اما اطلاعاتی در آن بصورت عمد گذاشته میشود که برای هر اتکر داخلی و یا خارجی وسوسه انگیز است ولی در واقع کاری که انجام میشود، انحراف نفوذگران از اهداف حساس و با ارزش شبکه است. به یاد داشته باشید که در برخی حوزه های قضایی، این کار بیشتر از آن که برای انحراف اتکر صورت پذیرد، به منظور به دام انداختن آن انجام میشود.

دو نوع رایج از هانی پاتها

محققان هانی پاتها را در دو دسته با ریسک بالا و با ریسک پایین کلاسبندی کردهاند. هانی پات با ریسک بالا عموما بر روی یک دیوایس، سیستم عامل و اپلیکیشن های واقعی و سرویس دهنده که اتکر قصد حمله و نفوذ بر روی آنها را دارد، پیاده سازی میشود. به عنوان مثال، یک انالیزور که حملات محتمل بر روی ویندوز سرور ۲۰۱۲ (وب سرور) با IIS 8.5 را تحلیل میکند، باید برای نیل به هدف خود بر روی یک سیستم واقعی یا مجازی، سیستم عامل و نرم افزار گفته شده را اجرا کند. خوبی که هانی پات با ریسک بالا دارد، اینست که به اتکر این امکان داده میشود تا هر آنچه را که میخواهد بر روی دیوایس واقعی مورد نظر انجام دهد و علت هم اینست که اتکر دقیقا بر روی یک دیوایس واقعی و سرویس دهنده کار میکند. یعنی آنکه در این حالت، اکسپلویت ها بدرستی کار میکنند و قابل تحلیل هستند. در مقابل این نوع پیاده سازی هانی پات، میتواند ضررهای زیادی هم داشته باشد؛ چرا که وقتی که یک سیستم واقعی که هانی پات روی آن پیاده سازی شده، در معرض تهدید شدن قرار میگیرد، برای استفاده مجدد و قرارگیری در شبکه باید مجددا پیکربندی شود. اگرچه این مورد بسیار نادر است اما حملات مخرب بر علیه BIOS سیستم هانی پات، آن را ناایمن و غیر مطمئن میسازد. همین امر موجب میشود که از هانی پات به عنوان نقطه قوت اجرای حملات استفاده شود که این امر ممکن است سبب ایجاد مشکلاتی در ارائه سرویس واقعی شبکه شود.

اما هانی پات با ریسک پایین بر روی یک سیستم عادی مثل یک سیستم لینوکس اجرا میشود و طوری وانمود خواهد شد که این سیستم یک سیستم سرویس دهنده در شبکه است و سرویس خاصی را اجرا میکند. در مثال بالا؛ در ویندوز سرور ۲۰۱۲ با IIS 8.5، ممکن است سرویس هایی مثل پورت های رایج SMB و IIS 8.5 بر روی پورت های ۸۰ و ۴۴۳ در حال اجرا باشند. هانی پات لاگِ کانکشن های ایجاد شده بر روی این پورت ها و هرگونه فرمانی که بسمت آن ها ارسال شده است را مانیتور میکند.

هانی پات مرز آنچه که میتواند عبور کند و یا عبور نکند را مشخص میکند. بطور مثال یک هانی پات با ریسک پایین، وضعیتی شبیه یک روتر سیسکو را شبیه سازی میکند. ممکن است خود را شبیه به یک دیوایس سیسکو با قابلیت تلنت نشان دهد اما هرگز به اتکر این اجازه را نخواهد داد تا واقعا بر روی آن لاگین کند. در مقابل یوزرنیم ها و پسوردهایی که اتکر با ان ها سعی در لاگین داشته است را درخود ثبت میکند. یا آن که سیستم هانی پات ما ممکن است خود را شبیه به یک FTP سرور جا بزند. در این صورت ممکن است که به لاگین های ناشناس هم اجازه عبور دهد اما هرگز اجازه استفاده کامل از تمامی دستورات FTP را به آن ها نخواهد داد. در تمامی این حالات سیستم هانی پات ما خود را شبیه به یک سرور و ارائه دهنده سرویس جا زده است ولی از آنجایی که فقط نقش بازی میکند و در دل آن هیچ سرویس واقعی در حال اجرا نیست، اتکر حتی اگر در آن هم نفوذ کند، راه بجایی نخواهد برد و در واقع سرکار رفته است! در عوض تحلیلگر از لاگ هایی که ثبت شده است میتواند استفاده کافی را ببرد و اتکر را رفتار شناسی کند.

بزرگترین مزیت استفاده از هانی پات با ریسک پایین، اینست که به سادگی قابل نگهداری است چرا که در کنار سایر دلایل، این سیستم هیچگاه کاملا مورد تهدید قرار نخواهد گرفت. هرچند که با این وضعیت نیز تحلیلگر هم نخواهد توانست درک درستی از آن چه را اتکر قصد انجام آن را داشته است، بدست اورد. هانی پات رایجی که در حالت “ریسک پایین” مورد استفاده قرار میگیرد، Honeyd نام دارد که در طی اجرای پروژه Honeynet، توسط شخصی به نام Niels Provos ایجاد شده است.

هانی پات Honeypot مدتی بود که تقریبا غیرفعال بود اما جدیدا با پرتکل rcm ترکیب شده و شکل جدیدی گرفته است وقدرت زیادی پیدا کرده است

توصیه های عمومی ذخیره سازی ESXI

/۰ دیدگاه /در Virtualization, مقالات تخصصی /توسط iCTNتوصیه های عمومی ذخیره سازی ESXI

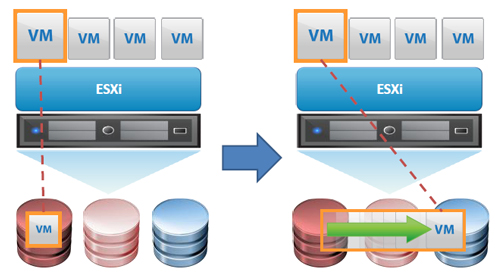

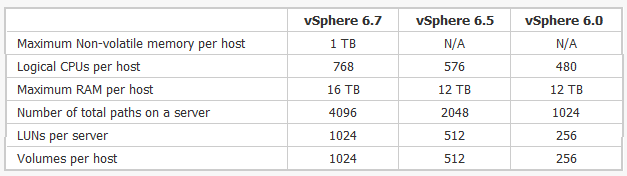

تعداد LUN ها در یک آرایه ی ذخیره سازی و راهی که ماشین های مجازی در سراسر این LUN ها توزیع شده اند می تواند بر روی performance تاثیر گذارد. فراهم کردن LUN های بیشتر، با ماشین های مجازی کمتر بر روی هر یک، می تواند سرورهای ESXi را قادر سازد تا به طور همزمان درخواست های ورودی / خروجی بیشتری را به آرایه ذخیره سازی ارائه دهند. این قابلیت بالقوه ای برای بهبود عملکرد، با اطمینان استفاده کامل از تمام منابع آرایه و ارائه فرصت های بیشتری برای بهینه سازی I/O به آرایه ذخیره سازی است. از سوی دیگر ایجاد کردن LUN های خیلی زیاد، مخصوصا زمانی که سرورهای ESXI زیادی به یک ذخیره ساز تنها متصل شده اند، می تواند موجب شود هاست های ESXI به طور همزمان درخواست های I/O بسیار زیادی را که منجر به پر شدن صف آرایه ذخیره ساز و ارسال خطاهای QFULL/BUSY از سوی آرایه ذخیره سازی می شود. این مسئله می تواند موجب کاهش performance و نیاز به تلاش مجدد برای درخواست های reject شده شود.

آمار تاخیر در I/O را می توان با استفاده از esxtop و یا resxtor که گزارش زمان تاخیر دستگاه، زمان صرف شده در kernel و تاخیر دیده شده توسط سیستم عامل guest را می دهد، مانیتور کرد.

اطمینان حاصل کنید که تأخیر میانگین برای دستگاه های ذخیره سازی بسیار زیاد نیست. این تأخیر را می توان با مشاهده در esxtop و با جستجوی متریک GAVG / cmd. دید. مقدار معقول مناسب برای این معیار به زیر سیستم ذخیره سازی شما بستگی دارد. به طور پیش فرض storsge I/O control setting ، ۳۰ میلی ثانیه است اما اگر شما storage سریع تری دارید مثلا SSD، می توانید این مقدار را کاهش دهید.

شما می توانید حداکثر تعداد درخواست های دیسک را در هر VMFS Volume تنظیم کنید، که می تواند کمک کند پهنای باند ماشین های مجازی که از آن Volume استفاده می کنند را برابر کنید.

اگر شما اغلب خطاهای QFULL / BUSY را مشاهده می کنید، ممکن است enable و تنظیم کردن عمق صف موجب بهبود عملکرد ذخیره سازی شود. این ویژگی می تواند به طور قابل توجهی تعداد دستورات برگشت داده شده از آرایه با خطای QFULL / BUSY را کاهش دهد. اگر هر سیستم دسترسی به یک LUN خاص یا پورت آرایه ذخیره سازی با queue depth throttling فعال شده دارند، تمام سیستم ها دسترسی به این LUN یا پورت آرایه ذخیره سازی باید از الگوریتم عمق صف استفاده کنند.

vStack چیست

/۰ دیدگاه /در Network Security, مقالات تخصصی /توسط iCTNvStack چیست و چگونه باعث قطعی در بسیاری از سازمان های ایران شد :

در تجهیرات سیسکو یک قابلیت وجود دارد بنام Cisco Smart Install که با استفاده از این قابلیت میتوانیم یک تجهیز را بعنوان Director برای مدیریت متمرکز روی image ها و تنظیمات هر تجهیز استفاده کنیم که قبل این کار باید تجهیزات مورد نظر را بعنوان Cisco Smart Install Client برای Director در نظر بگیریم و سپس Director با استفاده از TFTP و همچنین بعنوان DHCP server برای اون Client عمل خواهد کرد و روی پورت TCP 4786 با Client ارتباط برقرار میکند و تنظیمات و در صورت نیاز image سیستم عامل اون تجهیز را مدیریت میکند .

Cisco Smart Install بصورت پیشفرض روی سوییچ های مبتنی بر ISO سیسکو فعال میباشد و معمولاًً این قابلیت روی سوییچ ها پیاده سازی میشود اما بسیاری از روتر ها را نیز میتوانیم بعنوان Director در نظر بگیریم .

حفره امنیتی موجود در این مکانیزم ، عدم ایجاد محدودیت روی پورت TCP 4786 میباشد که فرد مهاجم میتواند با دستکاری پکت و ارسال آن به پورت مذکور ، سوییچ را ریبوت کند و باعث از کار افتادن سرویس های شبکه (DoS) بشود .

شرکت سیسکو در تاریخ ۲۸ march 2018 که ۹ روز قبل از حملات میباشد در سایت خود این حفرا امنیتی را اطلاع رسانی کرد و Patch مربوط به آنرا نیز در سایت قرار داد که برای از بین بردن این حفره امنیتی میتوانیم با از پچ شرکت سیسکو استفاده کنیم و یا در صورتیکه از این مکانیزم استفاده نمیکنیم ، آنرا غیرفعال و یا محدود کنیم .

برای بررسی فعال بودن این مکانیزم روی تجهیز هود دستور زیر را میزنیم :

Switch# Show vstack config

برای غیر فعال کردن این قابلیت روی Director کافیست دستور زیر را به صورت Global بزنیم :

Router(config)# no vstack

و برای غیر فعال کردن این قابلیت روی Client های میزنیم :

switch(config)# no vstack

switch(config)# vstack director 0.0.0.0

اما در صورتیکه از این قابلیت استفاده میکنیم ، میتوانیم با Access list آنرا محدود کنیم :

Ip access-list extended VSTACK-Hardening

Permit tcp host <director IP address> host <Client IP address> eq 4786

Deny tcp any any eq 4786

Permit ip any any

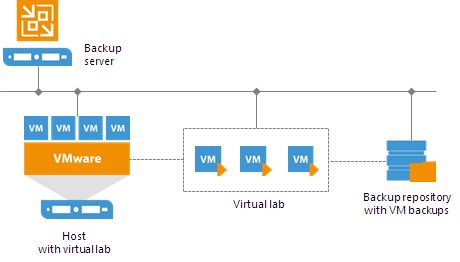

قابلیت Veeam SureBackup

/۰ دیدگاه /در Virtualization, مقالات تخصصی /توسط iCTNقابلیت Veeam SureBackup

یکی از نکته های مهم در تهیه پشتیبان از سرورها و سرویس ها ، اطمینان از عملکرد آن نسخه پشتیبان می باشد چرا که نیاز به پشتیبان همیشه در مواقع حساس پیش می آید و عملکرد صحیح آن به نوعی نجات از مرگ حتمی می باشد.

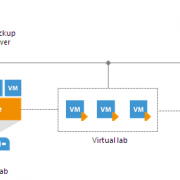

نرم افزار Veeam با درک اهمیت این موضوع قابلیتی با نام SureBackup راه اندازی نموده است. این قابلیت صحت عملکرد نسخه های پشتیبان را در محیطی ایزوله آزمایش می نماید و گزارشی از صحت عملکرد آن ارائه می نماید.

جهت استفاده از این قابلیت به موارد زیر نیاز می باشد:

- Application Group : در زمان ریکاوری ماشین ها ، گاهی برخی از ماشین ها لازم است تا با هم شروع به کار نمایند تا بتوان عملکرد صحیح آنها را سنجید.در واقع گروهی از ماشین های وابسته به هم از لحاظ عملکرد می باشد.

- Virtual Lab: محیطی ایزوله جهت اجرای ماشین های داخل Application Group می باشد که تست و عملکرد آنها بررسی می گردد.

- SureBackup Job: در واقع یک Task که جهت اجرای صحت عملکرد عملیات ریکاوری ایجاد می گردد که هم به صورت Manual و هم به صورت Automatically Schedule قابل اجرا می باشد.

مراحل اجرا :

- Veeam ابتدا ماشین ها را از قسمت Application Group با همان شکل فشرده شده که ذخیره شده است در محیطی ایزوله که معروف به Virual Lab می باشد به صورت Instant vm recovery فرا می خواند.

- تست ها در سه مرحله برای VM Backup Files اجرا می شود که شامل Heartbeat Test ، Ping Test و Application Test می باشد.

- در صورتی که Job مربوطه دارای صحت عملکرد باشد نرم افزار Veeam یک CRC Check ایجاد می کند شامل اینکه کدام ماشین استارت و تایید شده است و کدام VM Backup Files از کدام Application Group اجرا شده است و پس از اتمام مراحل ، تاییدیه مربوط به فایل پشتیبان صادر می گردد visit your url.

- پس از اینکه عملیات بررسی صحت ریکاوری به اتمام رسید ، Veeam ماشین ها را اصطلاحا Unpublished می نماید و گزارشی تهیه و در صورت لزوم ایمیل می نماید.

لازم به ذکر است خصوصیت SureBackup در لایسنس های Enterprise Plus و Enterprise در دسترس می باشد.

آشنایی با کنسول Sophos

/۰ دیدگاه /در اخبار /توسط iCTN

در مقاله قبل به نحوه مهاجرت از فایروال Cyberoam به Sophos پرداختیم. در این مقاله به تغییرات صورت گرفته در Feature Name ها و مقایسه رول های فایروال می پردازیم.

نکات مهم بعد از مهاجرت به Sophos

- دسترسی به کنسول ادمین توسط HTTP امکان پذیر نمی باشد و HTTP Setting از بخش Device Access حذف شده است.

- اگر قبل از فرایند مهاجرت HTTP Access در Cyberoam فعال بود باشد در فایروال Sophos درخواستهای HTTP جهت دسترسی به Sophos به پروتکل HTTPS هدایت خواهند شد.

- دسترسی به Sophos از طریق پروتکل Telnet امکان پذیر نیست.

- در صورت فعال بودن Telnet قبل از مهاجرت تمامی درخواستهای Telnet در Sophos به SSH تبدیل خواهند شد.

- عدم پشتیبانی از ICAP

- در دسترس نبودن تنظیمات Web Proxy DOS

- عدم پشتیبانی از AV Scanning بر روی Virtual Host ها در صورت فعال نبودن WAF

- عدم ایجاد رول های Local به صورت اتوماتیک

- عدم پشتیبانی از Instant Messaging

- عدم پشتیبانی از قابلیت User MAC binding

- تمامی Certificate ها دوباره regenerate خواهند شد و باید در تمامی کلاینت ها import شوند.

ویژگی های تغییر نام داده شده

بعد از مهاجرت به Sophos شاهد تغییر نام یک سری ویژگی ها در کنسول Sophos مطابق جدول زیرخواهیم بود.

|

Sophos Feature Name |

Cyberoam Feature Name |

row |

|

User Portal |

My Account |

۱ |

|

Traffic Shaping |

Qos | ۲ |

| WAN Link Manager |

Network >Gateway |

۳ |

| Upstream Proxy | Parent Proxy |

۴ |

| Device Access | Appliance Access |

۵ |

| Data Anonymization | ۴-eye Authentication |

۶ |

|

Network Traffic Quota |

Data Transfer Policies |

۷ |

|

Cellular WAN |

Wireless WAN |

۸ |

|

Block unrecognized SSL protocols |

Web > Protection, Deny Unknown Protocols |

۹ |

| Block invalid certificates | Web > Protection, Allow Invalid Certificates |

۱۰ |

نحوه انتقال رول های فایروال

تمامی رول های موجود در فایروال cyberoam مطابق راهنمای زیر به Sophos انتقال پیدا خواهد کرد.

- رول های مرتبط با WAF به Sophos انتقال پیدا نمی کند.

- رول های مرتبط با Zone لوکال مطابق راهنمای ذیل Migrate می شوند.

- تمامی Action ها در رول های فایروال از Reject به Drop تغییر وضعیت می دهند.

- پارامتر log در رول ها غیرفعال می شود.

- Identity برای رول های migrate شده غیرفعال می شود.

- تمامی رول های مربوط به کاربران و گروهها که Web/app فیلتر بر روی آنها اعمل شده به بخش Web > Internet Scheme انتقال پیدا می کنند.

- رول های non-identity مطابق راهنمای ذیل Migrate می شوند.

- رول های بدون identity به بخش Network Rule در Sophos انتقال پیدا میکنند.

- رول هایی که Email Scanning بر روی آنها فعال شده باشد به بخش Business Application Rule در Sophos انتقال پیدا می کنند.

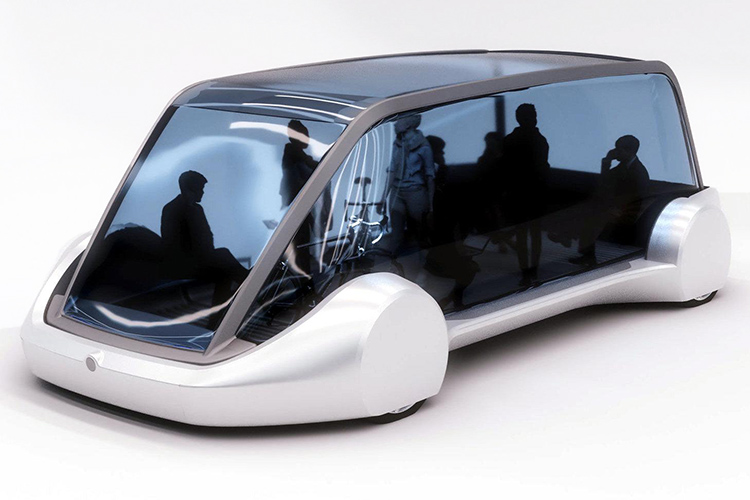

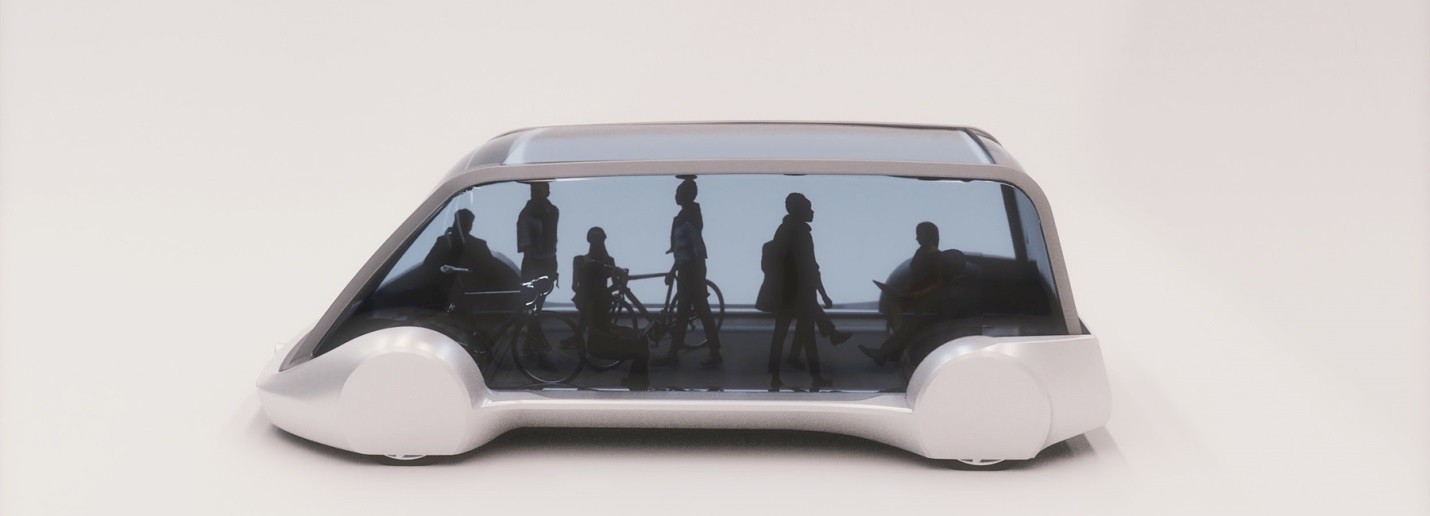

هزینه سفر با هایپرلوپ

/۰ دیدگاه /در Virtualization, مقالات آموزشی /توسط iCTNهزینه سفر با هایپرلوپ ، فقط یک دلار خواهد بود.

شاید تا سالها قبل، صحبتهای جنجالی ایلان ماسک، مورد تمسخر و تردید قرار میگرفت. عدهی زیادی تصور میکردند که اظهار نظرهای او، بر پایهی جلب توجه و کسب سرمایهگذار است. امروز، وقتی به مطالب موجود در وبلاگ ماسک به تاریخ سال ۲۰۰۶ نگاه میکنیم، متوجه میشویم که بسیاری از پیشبینیها و بلندپروازیهای او به حقیقت پیوسته است.

چند روز قبل، به دلیل ترافیک سنگین شهر لسآنجلس؛ ایلان ماسک نتوانست در زمان مقرر به جلسهی کاری خود برسد. او، ترافیک بزرگراه را به جهنم تمام عیار تشبیه کرد. ماسک معتقد است که راههایی برای حل این معضل بغرنج وجود دارد و البته، نیازی به جادههای بیشتر نیست. پروژههای مدیرعامل خودروسازی تسلا، بنیاد فضایی اسپیس X و شرکت بورینگ، تفاوتهای زیادی با دیگر کارآفرینان دنیا دارد. در بحث حمل و نقل عمومی، شرکتهای بزرگی مثل اوبر و بوئینگ، تلاش میکنند تا پرواز روزانه در آسمان و تاکسی هوایی را گسترش دهند.

هایپرلوپ شرکت ویرجین هم، قرار است بر سفرهای بین شهری با استفاده از تونلهای روی سطح زمین، تمرکز داشته باشد. با این اوصاف، طرح شرکت بورینگ، تنها پروژهی مرتبط با حمل و نقل زیرزمینی فوق سریع، در سطح جهانی محسوب شود که البته، حالت خودران و بینیاز از راننده خواهد داشت.

متروی لسآنجلس، اولین نهادی است که با ایلان ماسک و شرکت بورینگ به توافق رسیده است تا میزبان اولین هایپرلوپ زیرزمینی دنیا باشد. فاز اول این پروژه، شامل مسیری آزمایشی به طول ۴.۳ کیلومتر خواهد بود، اما ایلان ماسک معتقد است که به زودی، سطح وسیعی از هایپرلوپ در سراسر لسانجلس کشیده خواهد شد. ایستگاههای کوچک مربوط به این پروژه، تقریبا به اندازهی فضای پارک یک خودرو خواهند بود و به تعداد زیاد، در دسترس مردم قرار خواهد داشت.

ماسک معتقد است که در آیندهی نزدیک، مسیرهای طولانی و پرترافیک، مثل فاصلهی ۲۲ کیلومتری فرودگاه بینالمللی لسآنجلس تا استادیوم بیسبال دادجر (DodgerStadium)؛ در زمانی حدود ۸ دقیقه و با هزینهی یک دلار برای مسافر، ممکن شود. مسافت ذکر شده، با خودروی شخصی در ترافیک معمول، ۴۵ دقیقه و در صورت استفاده از مترو، بیش از یک ساعت، طول میکشد.

ایلان ماسک، از شبکهی گستردهی ایستگاههای هیپرلوپ نیز، اطلاع داده است که هرکدام حدود ۱۶ نفر، ظرفیت خواهد داشت. این بخش، کاملا ضد آب و قابل استفاده در شرایط آب و هوایی مختلف خواهد بود، ضمن اینکه با کمترین مزاحمت برای همسایگان، عمل خواهد کرد. ایستگاههای هایپرلوپ، ظاهری کاملا سازگار با محیط خواهند داشت و نیازمند فضای زیاد، نیستند. ماسک معتقد است که محدودیتی برای تعداد یا عمق تونلها وجود ندارد. میتوان بر حسب نیاز، آنها را افزایش داد و صدها تونل داشت.

صحبتهای ماسک به شکلی غیر مستقیم، مشکلات مربوط به پروژهی تاکسی هوایی اوبر (UberAir) را زیر سوال میبرد، چراکه نیازمند برجهای بزرگ و مرتفع در سطح شهر است. فاز آزمایشی طرح اوبر، احتمالا تا سال ۲۰۲۰ در شهر لسآنجلس به بهرهبرداری میرسد.

مدیر عامل بورینگ میگوید:

شما نمیتوانید، حتی با کمصداترین هلیکوپترها، بدون ایجاد مزاحمت برای مردم و همسایگان، پرواز کنید. من قول میدهم که ساخت و حفاری پروژهی هایپرلوپ، کاملا نامحسوس انجام شود، چراکه در عمق زمین خواهد بود.

حتی، پیدا کردن محل حفاری از روی سطح زمین، کار مشکلی است. ما، نامرئی هستیم viagra portugal.

مدتی قبل، ایلان ماسک علاقه مند بود تا پروژهی هایپرلوپ بر سفرهای بین شهری، مثل نیویورک به بالتیمور یا سانفرانسیسکو به لسآنجس تمرکز داشته باشد. او میخواست از فناوریهای موجود در موشک پروژهی فضایی اسپیس ایکس در ساخت تونل خلا استفاده کند و به سرعت ۴۸۰ کیلومتر بر ساعت، دست پیدا کند. ماسک معتقد است که سرعت انتقال مسافران هایپرلوپ، هنگام سفرهای داخل شهری، مثل نمونهی در حال ساخت برای لسآنجس؛ حدود ۲۴۰ کیلومتر بر ساعت خواهد بود. بخش زیادی از این پروژه، شامل آجرهای لوگو در سایز بزرگ، قوای محرک الکتریکی، باتریهای مدرن و سازههای مقاوم ضد صدا، ابتکارات شخص ایلان ماسک هستند.

منبع : https://www.zoomit.ir

لینک های مرتبط

آخرین اخبار

آخرین مقالات تخصصی

خدمات مشتریان

تماس با ما

![]() تهران،سعادت آباد،میدان فرهنگ،ساختمان سهند،طبقه پنجم،واحد 15

تهران،سعادت آباد،میدان فرهنگ،ساختمان سهند،طبقه پنجم،واحد 15

![]() 982122139230+

982122139230+

![]() info[@]ictn[.]ir

info[@]ictn[.]ir