بروز رسانیDrive SSD فایروال های سوفوس

/۰ دیدگاه /در Network Security, اخبار, مقالات تخصصی /توسط iCTNبروز رسانیDrive SSD فایروال های سوفوس

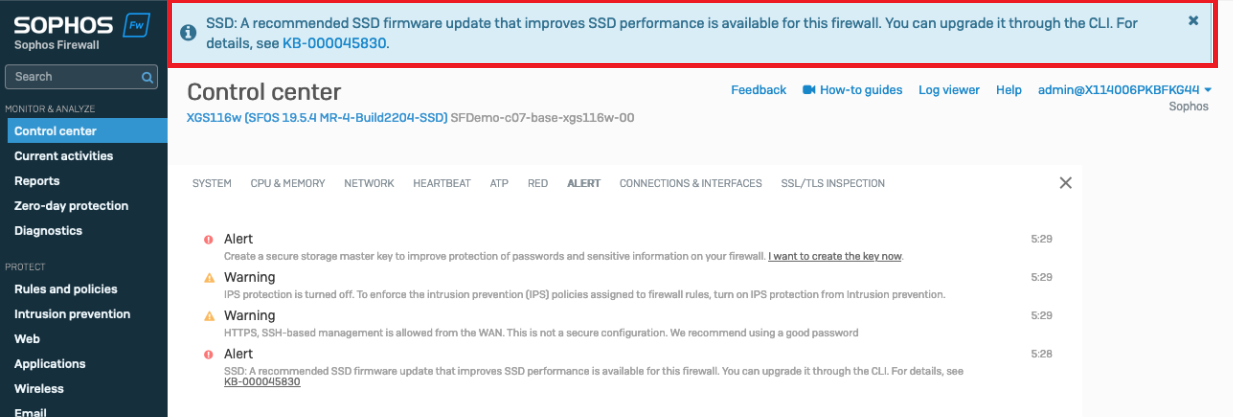

طبق اعلام شرکت سوفوس، Firmware جدیدی برای SSD Drive دستگاه های XGS سوفوس برای بهبود کارایی دستگاه ها متنشر شده است.

مراحل نصب این بروز رسانی به شرح ذیل می باشد:

۱. مرحله اول:

دانلود اتوماتیک Firmware جدید SSD Drive:

برای دریافت این Firmware کافیست قابلیت نصب Hotfix به صورت خودکار روی دستگاه فعال باشد. برای بررسی فعال بودن این قابلیت، در کنسول CLI ، گزینه۴ (Device Console) را انتخاب کنید.

فرمان system hotfix show را وارد کنید و از enable/disable بودن آن مطمئن شوید.

در صورت غیرفعال بودن، با فرمان system hotfix enable ، آن را فعال نمایید.

۲. مرحله دوم:

نصب Firmware جدید SSD Drive:

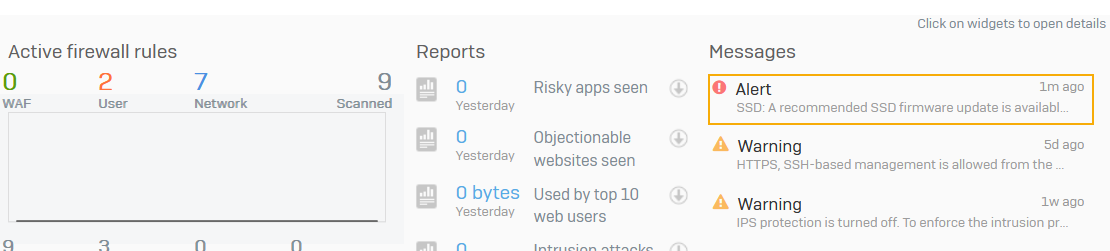

نصب باید به صورت دستی انجام شود و بعد از آن دستگاه نیاز به یک ریبوت دارد. برای اینکار در کنسول CLI گزینه ۴(Device Console) را انتخاب کنید.

فرمان system ssd update را وارد کنید. تاییدیه نصب Firmware و ریبوت شدن دستگاه را صادر کنید.

Firmware SSD دستگاه بعد از ریبوت شدن بروز رسانی خواهد شد.

تذکر: در صورتی که دستگاه بعد از حداکثر ۱۰ دقیقه ریبوت نشد باید دستگاه را به صورت دستی ریبوت کنید(کابل برق دستگاه را جدا کنید و مجددا بعد از دو دقیقه وصل نمایید و دستگاه را روشن کنید).

Banner

Alert

Expanded alert

برای دریافت اطلاعات بیشتر می توانید به لینک ذیل مراجعه نمایید.

https://support.sophos.com/support/s/article/KB-000045830?language=en_US

انتشار نسخه ۱۹.۵M3 فایروال سوفوس

/۰ دیدگاه /در Network Security, اخبار, مقالات تخصصی /توسط iCTNمفهوم امنیت شبکه یک چالش پویا و متغیر است که دائم به بروزرسانی نیاز دارد. شرکت سوفوس به منظور پوشش دهی به تهدیدات امنیتی جدید، به طور متناوب نسخههای جدیدی از Firmware تهیه و ارائه میکند. برای حفاظت بیشتر در برابر تهدیدات امنیتی، همیشه از آخرین نسخه Firmware (در حال حاضر نسخه ۱۹.۵.۳) برای فایروال سوفوس خود استفاده نمایید.

شرکت سوفوس در تاریخ ۲۶ بهمن ۱۴۰۱ با انتشار نسخه ۱۹.۵MR-1 از سیستم عامل SFOS خود برای دستگاههای UTM، اقدام به اضافه کردن توانمندی های زیر نمود:

– پشتیبانی از ارتباطات ۵G: در صورت استفاده از ماژول امکان اتصال سیم کارت های ۵G را با استفاده از باندهای زیر ۶ گیگاهرتز ۵G فعال می شود که از حداکثر سرعت دانلود تا ۴.۵ گیگابیت بر ثانیه پشتیبانی می کند.

– بهبود مدیریت مسیر SD-WAN: با استفاده از این قابلیت میتوانید مسیریاب های SD-WAN را در لابلای مسیریابی موجود خود جابجا کنید و همچنین امکان توزیع بار در این مکانیزم به کارکرد دستگاه اضافه شده است.

– ایجاد کنترل در ارتقاء سیستم عامل: صورت تلاش برای ارتقا به نسخهای که در دستگاه شما پشتیبانی نمیشود، دستگاه با یک پیام هشدار، خطر بازگشت به تنظیمات اولیه دستگاه را اعلام میکند.

– مدیریت پشتیبان: نسخه سیستم عامل در نام فایل پشتیبان گنجانده شده است تا به شما در شناسایی نسخه های موجود کمک کند.

همچنین در تاریخ ۱۹ اردیبهشت ۱۴۰۲ با انتشار نسخه ۱۹.۵MR-2 مجددا بهبودهای زیر را به سیستم عامل دستگاههای خود اضافه نمود:

– مسیریابی پویا: بهبودی در مکانیزم مسیریابی فایروال انجام شده که امکان پشتیبانی از ۴۰۰۰ گروه را ایجاد نموده است. این تغییر باعث مقیاس پذیری بیشتری در استقرار مسیریابی پویا ارائه می دهد.

– این نسخه دو دستورالعمل امنیتی را اجرا میکند که به سختتر شدن دسترسی غیر مجاز به فایروال شما و محافظت از فایروال شما در برابر حملات کمک میکند.

۱- اجباری نمودن تنظیمات دسترسی کنسول مدیریت وب از آدرس های IP خاص WAN

۲- حذف دسترسی WAN استفاده نشده به کنسول مدیریت وب و پورتال کاربر بعد از ۹۰ روز بلااستفاده بودن

نهایتا در تاریخ ۱۱ مرداد ۱۴۰۲ با انتشار نسخه ۱۹.۵M3 آخرین بهبودهای خود را به شکل زیر را اعمال نمود:

– ایجاد امکان ادغام با Akamai SIA و Cloudflare Magic WAN که میتوان با استفاده از SD-WAN اضافی و انعطافپذیر از طریق IPsec VPN یا تونلهای GRE، ترافیک را از Sophos Firewall به این سرویس دهنده ها هدایت کرد.

– همچنین این نسخه بیش از ۶۵ مشکل مهم عملکرد دستگاه و عدم پایداری را حل میکند.

– بروزرسانی جدید نرم افزاری SSD ها: سیستمافزار بهروزرسانیشده SSD برای دستگاههای ۱U زیر در دسترس است: XGS 2100، ۲۳۰۰، ۳۱۰۰، ۳۳۰۰، و ۴۳۰۰ که بروزرسانی جدید عملکرد و قابلیت اطمینان SSD را بهینه می کند.

توصیه می شود که همیشه دستگاه فایروال خود را به آخرین نسخه آن ارتقا داده و از نصب آخرین بروز رسانی های امنیتی آن اطمینان حاصل کنید.اگر در حال حاضر از نسخه های قدیمی استفاده میکنید ؛ جهت ارتقا به آخرین نسخه و کسب اطلاعات بیشتر با کارشناسان فروش شرکت iCTN با شماره تلفن ۲۲۱۳۹۲۳۰-۰۲۱ تماس بگیرید .

آسیب پذیری جدیدی (CVE-2023-22640) در بخش SSL VPN فایروال های Fortigate

/۰ دیدگاه /در Network Security, اخبار, مقالات تخصصی /توسط iCTNطبق اعلام شرکت Fortinet، آسیب پذیری جدیدی (CVE-2023-22640) در بخش SSL VPN فایروال های Fortigate یافت شده است که به کاربران احراز هویت شده(مهاجمان) اجازه میدهد که کد های مخرب و غیرمجاز را اجرا نمایند.

نسخه های تحت تاثیر

FortiOS version 7.2.0 through 7.2.3

FortiOS version 7.0.0 through 7.0.10

FortiOS version 6.4.0 through 6.4.11

FortiOS version 6.2.0 through 6.2.13

FortiOS 6.0 all versions

در حال حاضر این آسیب پذیری در نسخه های جدید FortiOS بر طرف شده است و راهکار رفع این آسیب پذیری بهروزرسانی به نسخه های اصلاح شده است. لذا نسخه سیستم عامل فایروال خود را بررسی و از بهروز بودن آن اطمینان حاصل نمایید.

نسخه های اصلاح شده

FortiOS version 7.4.0 or above

FortiOS version 7.2.4 or above

FortiOS version 7.0.11 or above

FortiOS version 6.4.12 or above

FortiOS version 6.2.14 or above

برای دریافت اطلاعات بیشتر به لینک های زیر مراجعه نمایید.

https://www.fortiguard.com/psirt/FG-IR-22-475

https://nvd.nist.gov/vuln/detail/CVE-2023-22640

و یا با کارشناسان پشتیبانی شرکت iCTN تماس حاصل نمایید:

۰۲۱-۲۲۱۳۹۲۳۰

SUPPORT.ICTN.IR

موضوع: عدم بروز رسانی فرمویر فایروال سوفوس

/۰ دیدگاه /در Network Security, اخبار /توسط iCTNموضوع: عدم بروز رسانی فرمویر فایروال سوفوس

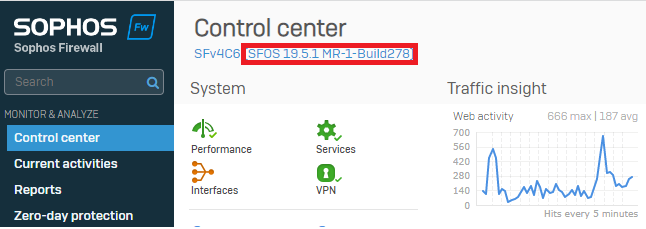

به اطلاع می رساند به دلیل برخی مشکلات در نسخه های فرمویر ۱۹.۵ GA و ۱۹.۵.۱ MR-1، اکیدا توصیه می شود، نرم افزار فایروال سوفوس را به این نسخه ها بروز رسانی ننمایید و در صورتی که در حال حاضر از نسخه ۱۹.۵.۱ MR-1 استفاده می کنید، جهت تغییر نسخه نرم افزار با کارشناسان واحد پشتیبانی محصولات امنیت شبکه شرکت iCTN تماس بگیرید.

شما می توانید نسخه فرمویر فایروال را مطابق شکل از منوی Control Center و از گوشه سمت چپ مشاهده نمایید.

شماره تماس: ۲۲۱۳۹۲۳۰-۰۲۱

آدرس سامانه پشتیبانی: https://support.ictn.ir

شناسایی و رفع آسیب پذیری CVE2022-3236 در Sophos Firewall

/۰ دیدگاه /در Network Security, اخبار, مقالات تخصصی /توسط iCTNطبق اعلام شرکت سوفوس در تاریخ یکم مهرماه سال ۱۴۰۱، آسیب پذیری جدیدی در بخش های User Portal و Web Admin تجهیزات Sophos Firewall یافت شده است که به مهاجمان اجازه می دهد با استفاده از حملات اجرای کد از راه دور (Remote Code Execution)، دسترسی غیر مجاز به فایروال داشته باشد. لازم به ذکر است، در حال حاضر این آسیب پذیری شناسایی و رفع شده است.

طبق اطلاعیه شرکت سوفوس، کاربران این فایروال در صورت رعایت پیش فرض های امنیتی، نیازی به انجام تغییرات در فایروال ندارند و این آسیب پذیری به صورت خودکار با دریافت Hotfix در فرمویر های پشتیبانی شده رفع شده است.

همچنین با توجه به خطرات این آسیب پذیری، شرکت سوفوس Hotfix های امنیتی را برای تعدادی از فرمویر هایی که به صورت رسمی پشتیبانی نمی شوند هم ارائه کرده است. لیست زیر شامل تمام فرمویر هایی می باشد که Hotfix برای آن ها ارائه شده است.

v19.0 GA, MR1, and MR1-1 –

v18.5 GA, MR1, MR1-1, MR2, MR3, and MR4 –

v18.0 MR3, MR4, MR5, and MR6 –

v17.5 MR12, MR13, MR14, MR15, MR16, and MR17 –

v17.0 MR10 –

در همین راستا، شرکت iCTN به مشتریان خود پیشنهاد می کند تا با بررسی موارد ذیل، از دریافت خودکار Hotfix های امنیتی بر روی دستگاه های خود اطمینان حاصل نمایند:

۱.بروز رسانی فرمویر فایروال به آخرین نسخه های پشتیبانی شده توسط شرکت سوفوس به صورت رسمی: در حال حاضر نسخه های ۱۸.۵.۳ و بالاتر پشتیبانی می شوند و پیشنهاد می شود تمامی تجهیزات با فرمویر های نسخه های پایین تر به نسخه های پشتیبانی شده بروز رسانی شوند.

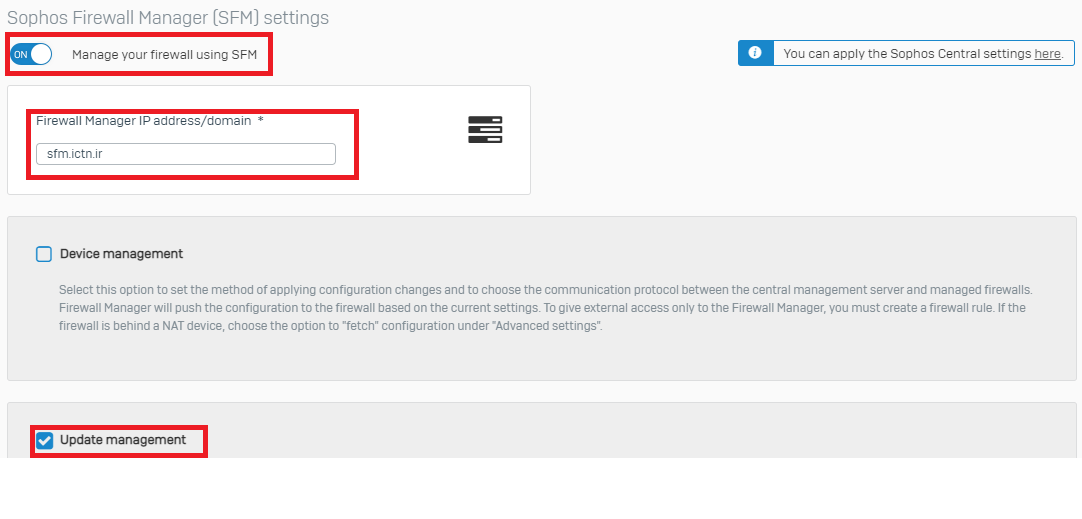

۲.حصول اطمینان از دریافت بروز رسانی ها از طریق سرور شرکت iCTN: از مسیر Administration > SFM و یا Administration > Central Management اطمینان حاصل نمایید که تنظیمات مطابق تصویر زیر به شکل صحیح اعمال شده است.

۳. حصول اطمینان از دریافت Hotfix ها به صورت خودکار: از مسیر Administration > Firmware اطمینان حاصل نمایید که گزینه دریافت خودکار Hotfix ها فعال می باشد.

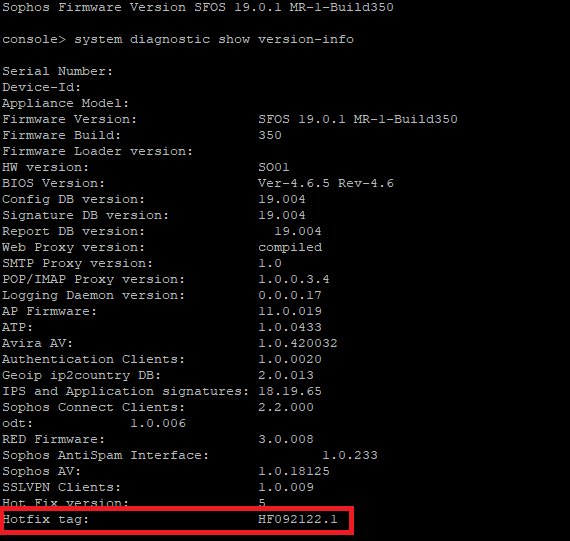

۴. حصول اطمینان از دریافت Hotfix مربوط به این آسیب پذیری: پس از اتصال به CLI دستگاه از طریق SSH، وارد گزینه ۴ شوید و با وارد کردن دستور ذیل، نسخه Hotfix را بررسی نمایید. نسخه Hotfix می بایست HF092122.1 یا بالاتر باشد.

لازم به ذکر است تمامی تنظیمات فوق توسط کارشناسان شرکت iCTN به هنگام نصب و راه اندازی محصول انجام شده است و اکیدا توصیه می شود تغییری در آن ها صورت نگیرد.

برای دریافت اطلاعات بیشتر به لینک های زیر مراجعه نمایید و یا از طریقه سامانه پشتیبانی (https://support.ictn.ir ) تیکت ثبت نمایید و یا با کارشناسان فنی شرکت iCTN از طریق شماره تلفن ۲۲۱۳۹۲۳۰-۰۲۱ در ارتباط باشید.

https://www.sophos.com/en-us/security-advisories/sophos-sa-20220923-sfos-rce

https://support.sophos.com/support/s/article/KB-000044539?language=en_US

https://support.sophos.com/support/s/article/KB-000044539?language=en_US

Advisory: Sophos Firewall – Appliance goes into failsafe mode when firmware upgrades to 19.0 GA with the reason “Unable to start logging daemon”

/۰ دیدگاه /در Network Security, اخبار, مقالات تخصصی /توسط iCTNStatus: On-going

Overview

If your device is using a configuration previously restored from a Cyberoam backup, and you have NOT regenerated the appliance certificate on SFOS, upgrading to SFOS v19 will result in operation in fail safe mode.

Appliance goes into the failsafe mode with the reason “Unable to start logging daemon” when firmware upgrade to SFOS v19.0 GA. Garner service will go in a dead state.

Product and Environment

Sophos Firewall: upgrading to v19.0 GA

Impact

The appliance goes into failsafe mode after upgrading to SOFS v19.0 GA if the device had the “Appliance certificate” generated with “md5WithRSAEncryption”. The appliance certificate generated in Cyberoam devices uses a weak signature algorithm (MD5) that is NOT supported for appliance certificates in SFOS v19.

Symptom

- The appliance goes into the failsafe mode with the reason “Unable to start logging daemon

To find out the root cause of the failsafe mode, do as follow:

- Access Sophos Firewall via SSH or console cable.

- Select Device Console and press Enter.

- Run the command “show failure-reason” and press Enter.

If affected, you should see the following message:

failsafe> show failure-reason

Unable to start Logging Daemon.

- Garner service becomes dead.

To check garner service status, run the command “#service -S | grep garner”

If affected, you should see the following message:

garner DEAD - The following error is shown in garner.log:

ERROR May 24 12:01:34Z [4152300608]: SSL_ERR: Error loading certificate to OpenSSL

If all three symptoms are matching then appliance is affected with this issue.

How can I identify whether appliance is affected with this issue before upgrading to v19.0 GA?

Check the Signature Algorithm of the Appliance certificate by running the following command on the advanced shell:

openssl x509 -in /conf/certificate/ApplianceCertificate.pem -text -noout

If the output shows the signature algorithm as “md5WithRSAEncryption“, DO NOT upgrade to v19 before regenerating the appliance certificate.

Resolution

Please check two feasible workarounds for this issue.

Rollback to the previous version

In Sophos Firewall, go to Backup & firmware > Firmware. You can see the previous version under Firmware. If you want to roll back, click the button for Boot firmware image for the previous version.

Verify the Signature Algorithm of the Appliance certificate

Note: Regenerating the appliance certificate will have some impact. Make sure to read the section “Impact of the regenerating appliance certificate“.

On 18.5.MR3 or previous versions, verify the Signature Algorithm of the Appliance certificate by running the following command on the advanced shell:

openssl x509 -in /conf/certificate/ApplianceCertificate.pem -text -noout

If the output shows the signature algorithm as “md5WithRSAEncryption“, DO NOT upgrade to v19 before regenerating the appliance certificate.

To regenerate the appliance certificate from the UI,

- Go to SYSTEM > Certificates > ApplianceCertificate.

- Click Apply on the “Regenerate certificate manage” section.

Already affected by the issue?

If you are already affected by this issue (running 19.0.x in Failsafe mode), do as follow:

- Rollback to 18.5.MR3

- Regenerate Appliance certificate from the UI

- Run “openssl x509 -in /conf/certificate/ApplianceCertificate.pem -text -noout”

The output should show “Signature Algorithm: sha256WithRSAEncryption” - Migrate to SFOS v19.0.x by downloading the latest firmware (do not do firmware switchover to 19.0.x)

Impact of the regenerating appliance certificate

The regenerated appliance certificate must be replaced for the features dependent on the appliance certificate:

- SSLVPN remote access: Regenerating the appliance certificate results in remote users being unable to connect via VPN to the Sophos Firewall. Have the remote VPN user(s) re-download their client configuration package from the user portal to fix the issue.

- SSLVPN site-to-site server-side SFOS: Regenerating the appliance certificate results in a connection failure of the SSLVPN client. Download the SSLVPN server configuration and import it again on the SSLVPN S2S client-side firewall.

راهکار مقابله با آسیبپذیری Log4J از طریق قابلیت IPS

/۰ دیدگاه /در Network Security, اخبار /توسط سمیه ناصری رادبه گزارش مرکز ماهر, اخیراً یک آسیب پذیری روز صفر (Zero Day) بحرانی در کتابخانه Log4j مربوط به Apache یافت شده است و از آنجایی که این کتابخانه کاربرد بسیاری دارد، آسیبپذیری مذکور بخش بزرگی از اینترنت را تحت تاثیر خود قرار میدهد. در واقع با توجه به اینکه این کتابخانه با زبان جاوا پیادهسازی شده است، تقریباً هر سروری که از زبان جاوا استفاده میکند (نسخههای ۲.۱۴.۱ و پیش از آن کتابخانه Log4j و نسخههای جاوای پیش از ۶u212، ۷u202، ۸u192 و ۱۱.۰.۲)، آسیبپذیر است. در برخی موارد برنامه بهطور مستقیم از کتابخانه Log4j2 استفاده نمیکند اما ممکن است برخی زیرساختهای آن اعم از سرور برنامه، سرور پایگاه داده یا دستگاه های شبکه از این کتابخانه استفاده کنند که کاربر را در معرض خطر این آسیبپذیری قرار میدهد, لذا به کاربران توصیه میشود هرچه سریعتر نسبت به بروزرسانی سرورهای آسیبپذیر اقدام کنند. ( بهروزرسانی به نسخه rc2- 2.15.0 و جاوا نسخه ۸u121 )

این آسیبپذیری با شناسه CVE-2021-44228 شناخته شده و دارای شدت بحرانی ۱۰ از ۱۰ است. این آسیبپذیری از راه دور و بدون احراز هویت قابل بهره برداری است و مهاجم با بهرهبرداری موفق از این آسیبپذیری قادر است کد دلخواه خود را در سرورهای آسیبپذیر اجرا نماید. آسیبپذیری CVE-2021-44228 در حال حاضر تحت بهرهبرداری فعال قرار دارد.

همانگونه که اشاره شد، راه حل رفع مشکل بروزرسانی نرمافزارهای آسیب پذیر میباشد. برای سازمانهایی که فعلا امکان بروزرسانی نرمافزارهای آسیب پذیر را ندارند، پیشنهاد میشود، با انجام تنظیمات مناسب در IPS در تجهیرات امنیتی خود، ریسک سوء استفاده از این آسیبپذیری را کاهش دهند.

چگونگی اطلاع از بروز بودن IPS در تجهیزات Sophos

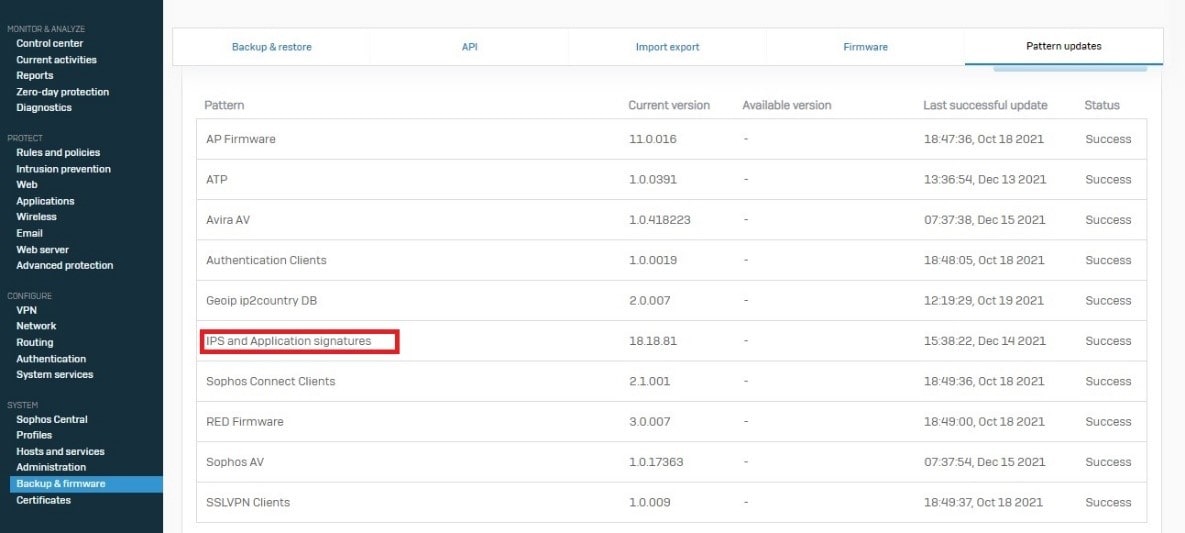

• ابتدا از بروز بودن الگوهایIPS (واقع در Pattern Update) دستگاه خود اطمینان حاصل کنید. (حداقل تاریخ آپدیت باید تاریخ ۱۴ December 2021 باشد).

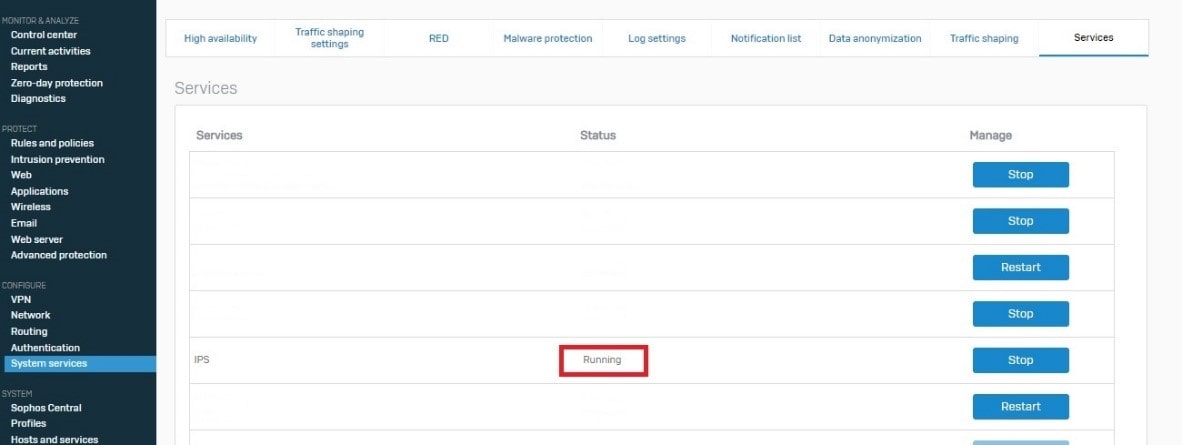

• سرویس IPS در دستگاه شما باید در حالت Running باشد.

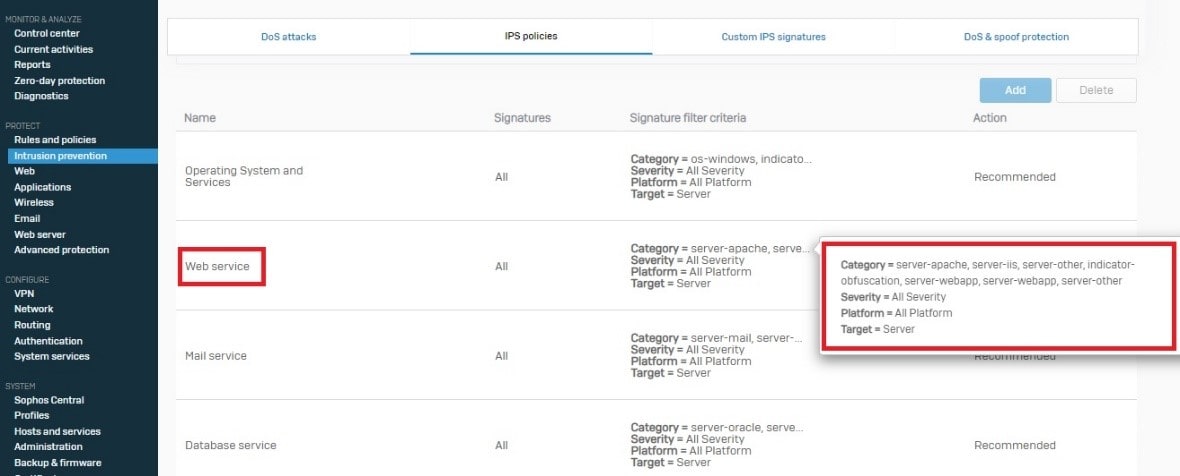

• دقت داشته باشید که در قسمت IPS Policy برای سرورهای پابلیش شده خود (برای مثال WAN To DMZ ) گروههای مشخص شده در تصویر وجود داشته باشد.

• اگر از Custom IPS Policy استفاده می کنید, باید Signature های زیر در آن ها موجود باشد.

SIDs are 2306426, 2306427, 2306428, 58722, 58723, 58724, 58725, 58726, 58727, 58728, 58729, 58730, 58731, 58732, 58733, 58734, 58735, 58736, 58737, 58738, 58739, 58740, 58741, 58742, 58743, 58744, 58751

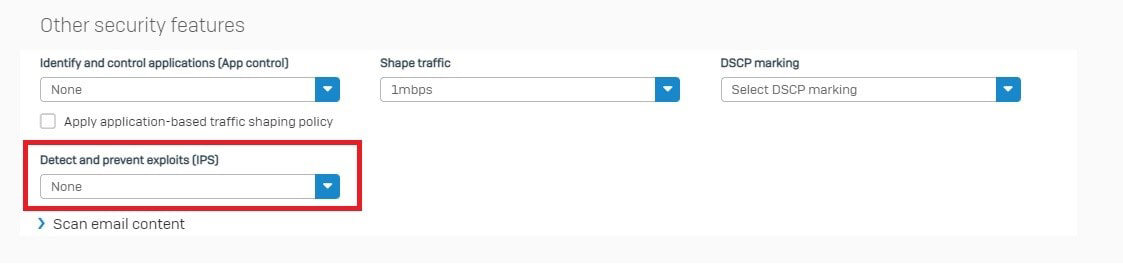

• و در آخر بر روی رولهای (رول هایی که دسترسی سرویس های پابلیش شما را بررسی میکنند برای مثال WAN To LAN ) فایروال خود Other security features > Detect and prevent exploits (IPS) پالیسی مورد نظر را انتخاب کنید.

چگونگی اطلاع از بروز بودن IPS در تجهیزات Fortigate

• در قسمت System > FortiGuard > Intrusion Prevention نسبت به آپدیت دیتابیس (حداقل ورژن IPS DB: 19.217 ) اقدام کنید.

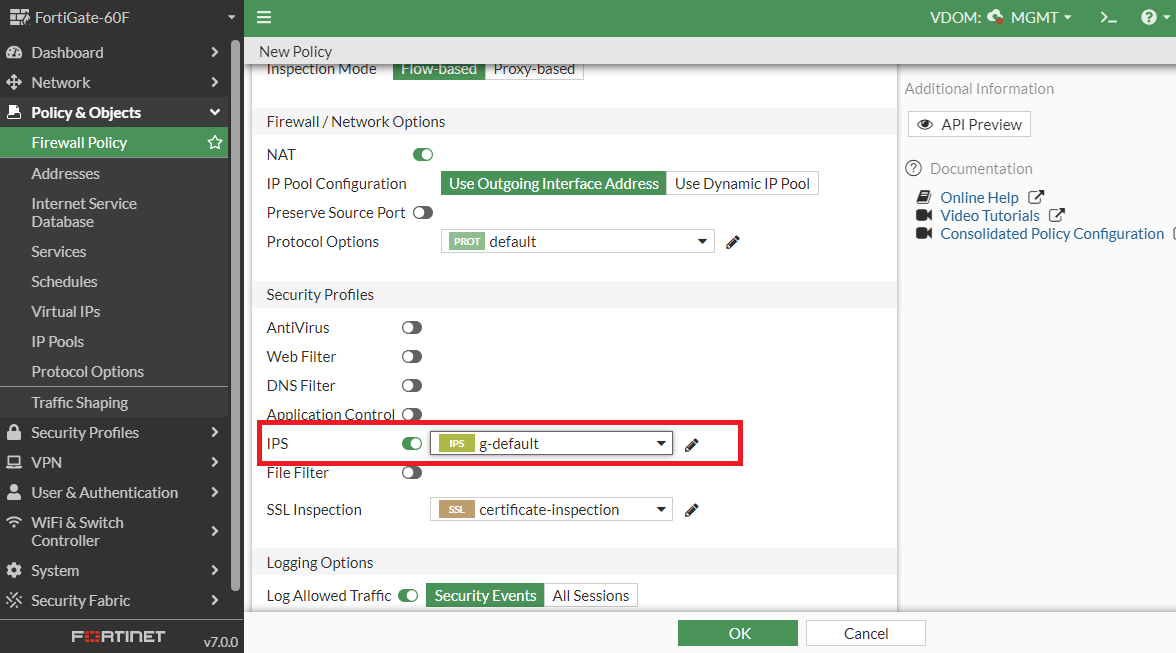

• بر روی رولهای فایروال خود که به بررسی سرویسهای پالیش شما در شبکه نظارت دارد ( برای مثال اینترفیس های WAN به DMZ), IPS Policy مورد نظر خود را انتخاب کنید.

سینولوژی : بهترین NAS در سال ۲۰۲۱

/۰ دیدگاه /در Synology, اخبار /توسط iCTNسینولوژی : بهترین NAS در سال ۲۰۲۱

دیوید گویرتز ، مدرس برجسته CBS Interactive علاوه بر میزبانی از وبلاگ های ZDNet Government و ZDNet DIY-IT ، نویسنده و مشاور سیاستگذاری ایالات متحده و دانشمند رایانه است. وی در ویژه نامه The History Channel The President of Books of Secrements ، یکی از برجسته ترین متخصصان امنیت سایبری آمریکا است و در زمینه صرفه جویی و ایجاد شغل بسیار خبره است. وی همچنین مدیر موسسه چشم انداز استراتژیک ایالات متحده و همچنین بنیانگذار انتشارات ZATZ است. دیوید عضو FBI InfraGard است و همچنین مشاور جنگ سایبری برای انجمن بین المللی ضد تروریسم و متخصصان امنیت ، ستون نویس مجله مبارزه با تروریسم و امنیت داخلی ، و یک همکار منظم CNN بوده و یک مفسر مهمان برای دیده بان Nieman از بنیاد روزنامه نگاری Nieman در دانشگاه هاروارد. او نویسنده کتاب “کجا همه نامه های الکترونیکی رفته است؟” ، مطالعه نهایی ایمیل در کاخ سفید ، و همچنین کتاب How How Save Jobs و The Flexible Enterpris ، کتاب کلاسیک که به عنوان پایه و اساس جنبش چابک امروز فعالیت می کند ، است.

آقای دیوید گویرتز پس از یک بررسی طولانی مدت ، تجهیزات سینولوژی را به عنوان بهترین انتخاب در NAS دانسته است که معیار ها و دلایل خود را شرح داده است .در این بررسی دو دستگاه DS920+ و DS220+ به عنوان بهترین انتخاب ها برای یک کاربر خانگی و اداری کوچک معرفی شده است .این انتخاب با توجه به راحتی محیط کاربری آن، قابلیت های بسیار زیاد ، امنیت بالا و قیمتی بسیار مناسب انتخاب شده است که در ادامه بیشتر توضیح داده می شود.

اگر سرورهای مبتنی بر ابر همه نیازهای ذخیره سازی شما را برآورده نمی کنند ، می توان به عنوان یک راه حل NAS را در نظر بگیرید. ما تعدادی دستگاه را انتخاب کردیم که تستهای سخت قابلیت اطمینان ما را پشت سر گذاشته است و قابلیت استفاده و مجموعه ویژگی های برتر را دارا می باشد.

اگر در یک شرکت بزرگ کار می کنید ، بدون شک به یک File Server سازمانی دسترسی دارید. اما اگر برای یک تجارت کوچک کار می کنید یا از خانه کار می کنید ، احتمالاً File Server شما در فضای ابری قرار دارد ، احتمالاً چیزی است که توسط Dropbox ، AWS ، Google یا Microsoft ارائه شده است. سرورهای مبتنی بر ابر خوب هستند ، اما برای افراد تمام وقت در خانه سرورهای ابری همیشه مفید نخواهند بود.

سرورهای مبتنی بر ابر برای ویرایش ویدئو وحشتناک هستند ، زیرا دانلود ویدئو در فضای ابری بسیار زمان گیر می باشد. اگر با ویدیو و یا سایر فایل های حجیم سر و کار دارید، بعید به نظر می رسد که فضای ذخیره سازی ابری به جز برای پشتیبان گیری عملی باشد. سرورهای ابری می توانند به نوعی گران تمام شوند. مطمئناً ، اگر مجهز به NAS هستید ، هزینه درایوها را پرداخت می کنید ، و پس از پرداخت هزینه NAS و درایوها ، تقریبا کار تمام می شود و دیگر لازم نیست ماه به ماه برای آن هزینه کنید.

اشتباه نشود، چرا که من ذخیره ابری را به عنوان یک اصل در استراتژی پشتیبان گیری ۳-۲-۱ توصیه می کنم ، اما برای استفاده در منازل و خانه های کوچک ، NAS می تواند بسیار ارزشمند باشد. هم سریع است ، دسترسی به آن آسان است ، می توانید اشتراک اعضای خانواده یا گروه های کاری را تقسیم بندی کنید ، و بسیاری از NAS ها طیف گسترده ای از برنامه های اضافی را ارائه می دهند که دستگاه شما را به یک سرور تجاری محلی برای اهداف عمومی محلی یا خصوصی تبدیل می کنند .

ویژگی برجسته هر NAS با برند سینولوژی ، نرم افزار استثنایی DiskStation Manager (DSM) این شرکت است. در حالی که سخت افزار Synology با بسیاری دیگر از پیشنهادات NAS هم تراز است ، هنگامی که این سخت افزار با نرم افزار DSM ترکیب می شود در این لحظه سینولوژی بسیار برتر می گردد و با رقبا قابل قیاس نمی باشد.

این نرم افزار بسیار ساده و قابل فهم می باشد که کار کردن با آن را بسیار ساده می نماید. این شرکت همچنین دارای قابلیت RAID با عملکرد بالاتر است. در اینجا ، در کمپ دیوید ، من در واقع هر سه سرور اصلی خود را با استفاده از DSM اجرا می کنم ، و در همین چند بار که دیسک من خراب شده است ، بدون کوچکترین نگرانی و استرس مجددا به شرایط عادی برگشته ام.

پس از گذشت ۶ ماه از آزمایش NAS از هفت مارک مختلف ، پیشنهاد Synology بدون تردید در اولویت من بوده است. ما در اینجا یک دستگاه ۴Bay مورد بررسی قرار دادیم ، اما بدلیل استفاده از یک DSM مشترک در تمامی مدل ها شما می توانید به دستگاه های بزرگتر نیز به سادگی اطمینان نمایید. من هر دو دستگاه چهار و هشت Bay را بررسی نمودم و ازهمه آنها بسیار راضی بوده ام. ادامه مطلب

لینک های مرتبط

آخرین اخبار

آخرین مقالات تخصصی

خدمات مشتریان

تماس با ما

![]() تهران،سعادت آباد،میدان فرهنگ،ساختمان سهند،طبقه پنجم،واحد 15

تهران،سعادت آباد،میدان فرهنگ،ساختمان سهند،طبقه پنجم،واحد 15

![]() 982122139230+

982122139230+

![]() info[@]ictn[.]ir

info[@]ictn[.]ir