راهکار مقابله با آسیبپذیری Log4J از طریق قابلیت IPS

به گزارش مرکز ماهر, اخیراً یک آسیب پذیری روز صفر (Zero Day) بحرانی در کتابخانه Log4j مربوط به Apache یافت شده است و از آنجایی که این کتابخانه کاربرد بسیاری دارد، آسیبپذیری مذکور بخش بزرگی از اینترنت را تحت تاثیر خود قرار میدهد. در واقع با توجه به اینکه این کتابخانه با زبان جاوا پیادهسازی شده است، تقریباً هر سروری که از زبان جاوا استفاده میکند (نسخههای ۲.۱۴.۱ و پیش از آن کتابخانه Log4j و نسخههای جاوای پیش از ۶u212، ۷u202، ۸u192 و ۱۱.۰.۲)، آسیبپذیر است. در برخی موارد برنامه بهطور مستقیم از کتابخانه Log4j2 استفاده نمیکند اما ممکن است برخی زیرساختهای آن اعم از سرور برنامه، سرور پایگاه داده یا دستگاه های شبکه از این کتابخانه استفاده کنند که کاربر را در معرض خطر این آسیبپذیری قرار میدهد, لذا به کاربران توصیه میشود هرچه سریعتر نسبت به بروزرسانی سرورهای آسیبپذیر اقدام کنند. ( بهروزرسانی به نسخه rc2- 2.15.0 و جاوا نسخه ۸u121 )

این آسیبپذیری با شناسه CVE-2021-44228 شناخته شده و دارای شدت بحرانی ۱۰ از ۱۰ است. این آسیبپذیری از راه دور و بدون احراز هویت قابل بهره برداری است و مهاجم با بهرهبرداری موفق از این آسیبپذیری قادر است کد دلخواه خود را در سرورهای آسیبپذیر اجرا نماید. آسیبپذیری CVE-2021-44228 در حال حاضر تحت بهرهبرداری فعال قرار دارد.

همانگونه که اشاره شد، راه حل رفع مشکل بروزرسانی نرمافزارهای آسیب پذیر میباشد. برای سازمانهایی که فعلا امکان بروزرسانی نرمافزارهای آسیب پذیر را ندارند، پیشنهاد میشود، با انجام تنظیمات مناسب در IPS در تجهیرات امنیتی خود، ریسک سوء استفاده از این آسیبپذیری را کاهش دهند.

چگونگی اطلاع از بروز بودن IPS در تجهیزات Sophos

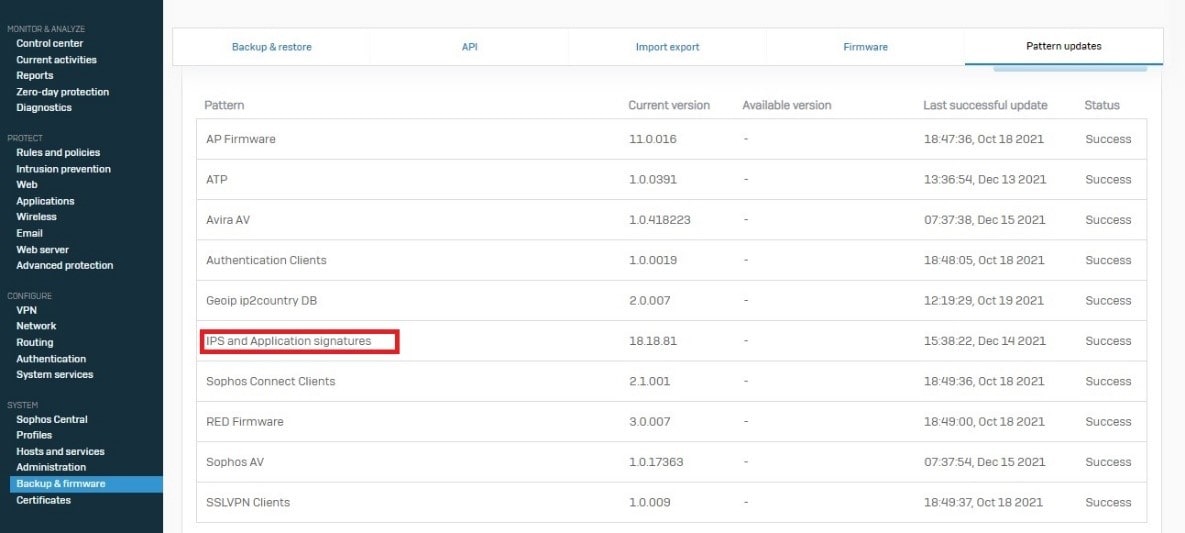

• ابتدا از بروز بودن الگوهایIPS (واقع در Pattern Update) دستگاه خود اطمینان حاصل کنید. (حداقل تاریخ آپدیت باید تاریخ ۱۴ December 2021 باشد).

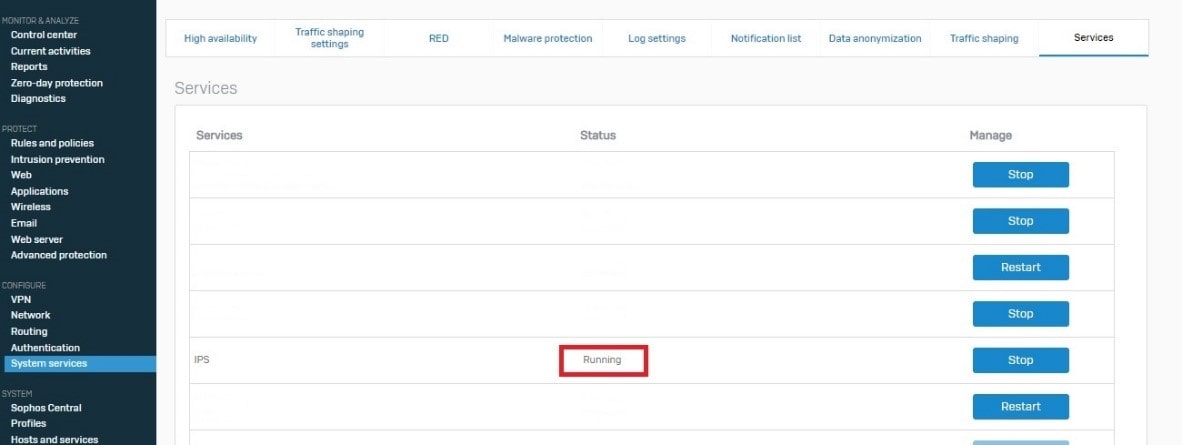

• سرویس IPS در دستگاه شما باید در حالت Running باشد.

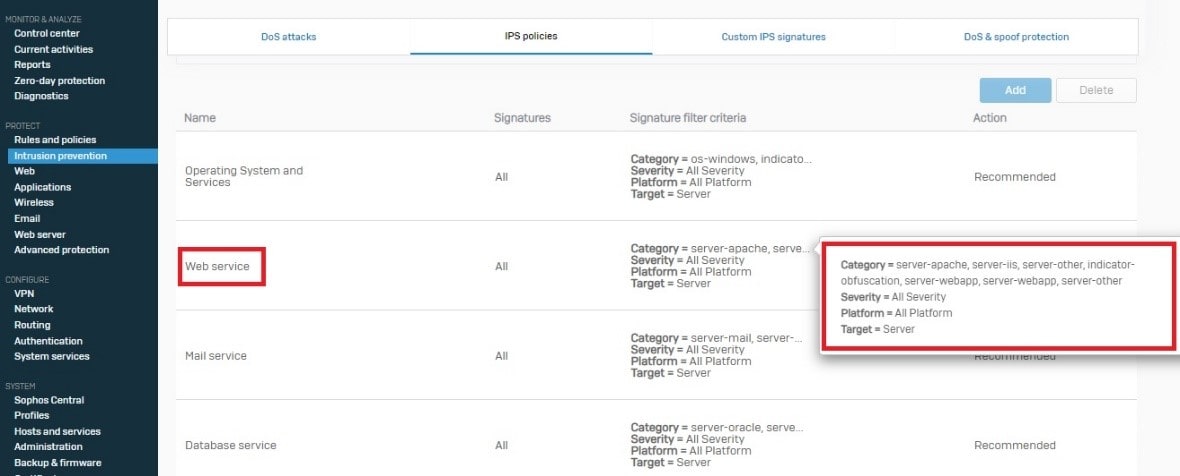

• دقت داشته باشید که در قسمت IPS Policy برای سرورهای پابلیش شده خود (برای مثال WAN To DMZ ) گروههای مشخص شده در تصویر وجود داشته باشد.

• اگر از Custom IPS Policy استفاده می کنید, باید Signature های زیر در آن ها موجود باشد.

SIDs are 2306426, 2306427, 2306428, 58722, 58723, 58724, 58725, 58726, 58727, 58728, 58729, 58730, 58731, 58732, 58733, 58734, 58735, 58736, 58737, 58738, 58739, 58740, 58741, 58742, 58743, 58744, 58751

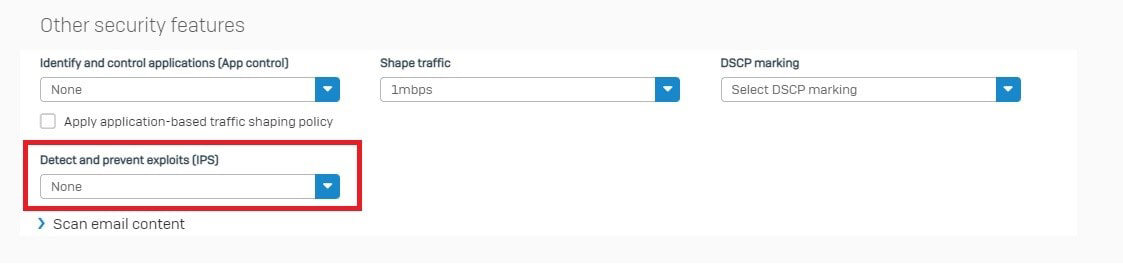

• و در آخر بر روی رولهای (رول هایی که دسترسی سرویس های پابلیش شما را بررسی میکنند برای مثال WAN To LAN ) فایروال خود Other security features > Detect and prevent exploits (IPS) پالیسی مورد نظر را انتخاب کنید.

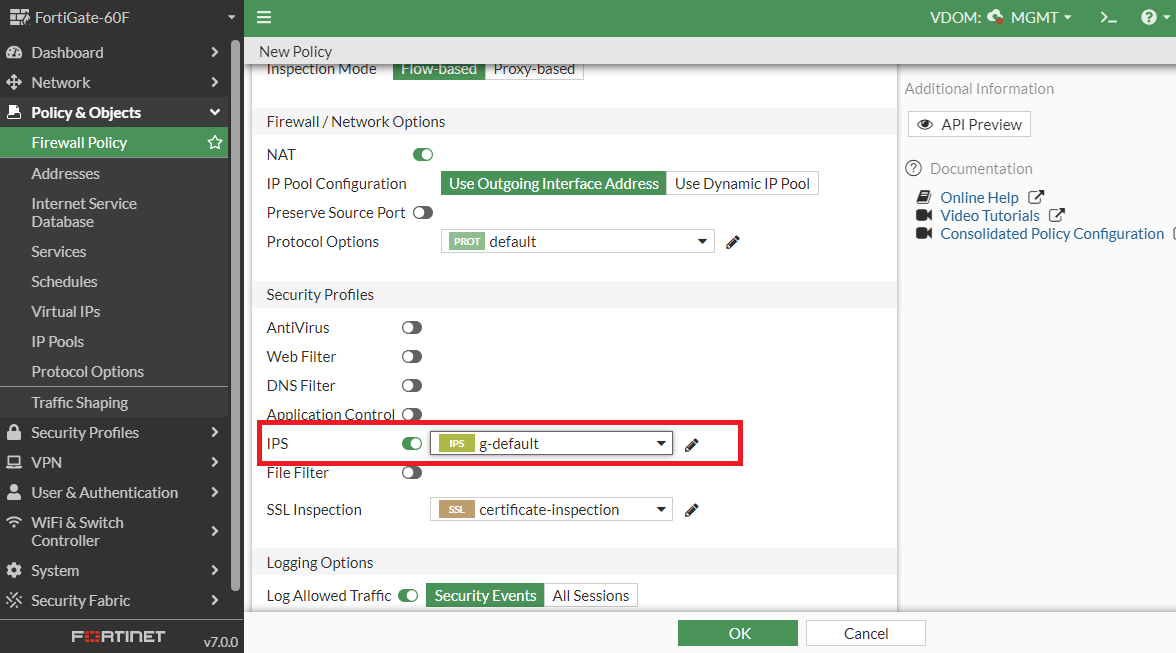

چگونگی اطلاع از بروز بودن IPS در تجهیزات Fortigate

• در قسمت System > FortiGuard > Intrusion Prevention نسبت به آپدیت دیتابیس (حداقل ورژن IPS DB: 19.217 ) اقدام کنید.

• بر روی رولهای فایروال خود که به بررسی سرویسهای پالیش شما در شبکه نظارت دارد ( برای مثال اینترفیس های WAN به DMZ), IPS Policy مورد نظر خود را انتخاب کنید.

دیدگاه خود را ثبت کنید

تمایل دارید در گفتگوها شرکت کنید؟در گفتگو ها شرکت کنید.