نرم افزارهای امنیتی تقلبی

مقدمه

نفوذگران همواره به دنبال روش های خلاقانه برای توزیع بدافزارهای خود هستند. در میان رویکردها و روش های مختلف، آنتی ویروس های جعلی (fake Anti-Virus) یکی از حملاتی است که امروزه به عنوان یک روش فعال برای انتشار بدافزارها استفاده می شود. در یک حمله آنتی ویروس جعلی، حمله کننده بدافزار خود را در قالب یک نرم افزار امنیتی قانونی مثل آنتی ویروس، پنهان می کند و کاربر را برای نصب آن متقاعد می کند.

این حملات در فضای سایبری بسیار رشد پیدا کرده است و از طریق آن، حمله کننده ها حتی اقدام به اخاذی و گرفتن مبالغی پول برای نصب آنتی ویروس جعلی می کنند و در برخی موارد سیستم کاربر را در اختیار گرفته تا پولی به حمله کنندگان پرداخت شود. به این بدافزارها، باج افزار (ransomware) گفته می شود. شیوه کار به این صورت است که در هنگام فعالیت کاربر در اینترنت، به او اخطار می دهند که رایانه یا گوشی هوشمند وی به ویروسی مخرب آلوده است و فقط آنتی ویرس مورد نظر که تقلبی است، قادر به پاک کردن آن است. این نوع از بدافزارها نیز به وحشت افزار ( scareware) معروفند. در این بین از او می خواهند که آن را روی رایانه یا گوشی هوشمند خود نصب نمایند. با این اقدام، رایانه یا ابزار موبایل کاربر به یک ویروس یا بدافزار مجهز می شود. در برخی موارد نیز فقط کاربر هزینه ای را برای نصب آنتی ویروس جعلی می پردازد اما آنتی ویروس مذکور هیچ گونه کارایی نداشته و فقط کاربر برای برنامه ای بدون خاصیت و حتی مخرب هزینه کرده است impotenzastop.it.

توسعه دهندگان نرم افزارهای امنیتی تقلبی از ترس و عکس العمل طبیعی انسان در مقابل تهدید استفاده می کنند و بدافزار خود را انتشار می دهند در حالی که کاربر می خواهد بلافاصله تهدید را دفع نماید.

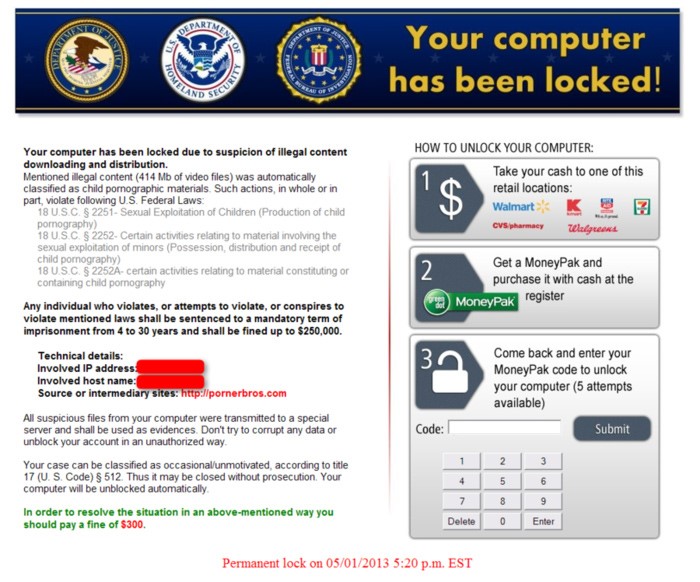

در شکل زیر نمونه ای از باج افزار را مشاهده می کنید.

برای کاربران عادی و حتی حرفه ای دانستن روش های توزیع و مقابله با این بدافزارها که در قالب نرم افزار آنتی ویروس جعلی، پنهان شده اند، بسیار ضروری است. در بسیاری مواقع سازمان ها یا شرکت ها از انتشار بدافزار در میان رایانه ها و شبکه های خود به شدت آسیب دیده اند، بدین منظور سازمان ها نیز باید روش های مقابله ای با این تهدید را شناخته و آنها را در سازمان یا شرکت خود در قالب سیاست یا ابزار خاص پیاده سازی نمایند.

نحوه انتشار آنتی ویروس جعلی

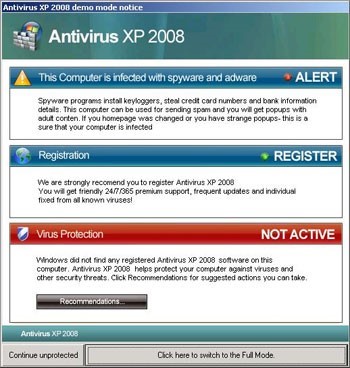

نرم افزارهای امنیتی جعلی با ترفند های مختلف مانند به روز رسانی یک برنامه، تکنیک های مهندسی اجتماعی، استفاده از صفحات pop-up و غیرفعال کردن به روز رسانی ویندوز و آنتی ویروس اقدام به نصب بدافزار به صورت پنهانی و غیرقابل شناسایی و حتی سرقت اطلاعات می کنند. در شکل زیر آنتی ویروس جعلی XP 2008 نشان داده شده است. این آنتی ویروس از برند مایکروسافت برای انتشار خود استفاده کرده است در حالی که توسط مایکروسافت طراحی نشده است.

در زیر روش های انتشار و ترویج نرم افزارهای امنیتی تقلبی بیان شده است:

مرور وب سایت: در هنگام گشت زنی در اینترنت و بازدید وب سایت ها، وب سایتی یک پیغام جعلی را در صفحه یا به صورت pop-up نمایش می دهد و مضمون آن این است که رایانه یا ابزار موبایل تحت تاثیر یک ویروس قرار گرفته و کاربر را ترغیب به دانلود یا خرید ابزار آنتی ویروس جعلی می کند. این گونه پیام ها اصولا کاربران را تحریک می کند تا نرم افزار آنتی ویرس را نصب کنند یا به روز رسانی نمایند یا بدافزار شناخته شده را حذف نمایند. به محض اینکه کاربر پیام را کلیک می کند، نرم افزار امنیتی تقلبی روی سیستم دانلود می شود.

تکنیک SEO poisoning : توسعه دهندگان نرم افزارهای امنیتی جعلی (که عموما ویروس نویس هستند)، از تکنیکی به نام SEO poisoning برای قرار دادن لینک دانلود نرم افزار امنیتی مخرب در رتبه های بالاتر موتورهای جستجو استفاده می کنند. SEO (Search engine optimization) به معنی بهینه سازی موتور جستجو با تولید محتوای جذاب برای موتور جستجو است، تا رتبه و امتیاز یک سایت در موتور جستجو در جایگاه بالاتری قرار بگیرد. در تکنیک SEO poisoning، نرم افزار امنیتی تقلبی ممکن است در لیست نتایج جستجو و هنگام جستجوی کلید واژه های مرتبط با امنیت رایانه در صفحات اول و در میان فروشندگان محصولات امنیتی معتبر قرار بگیرد. با این روش کاربران ناآگاه ممکن است به یک سایت جعلی رفته و حتی درخواست خدمات پویش آنلاین رایگان را داشته باشند. حتی ممکن است کلید واژه ها فقط به امنیت ختم نشود و موضوعات خبری یا اتفاقات جذاب را نیز شامل شود.

ایمیل: کلاهبرداری فیشینگ امروزه بسیار رایج است لذا دانستن روش های مختلف فیشینگ، برای شناسایی آنها بسیار مهم است. در مورد نرم افزارهای امنیتی جعلی، یک ایمیل فیشینگ توسط کاربر دریافت می شود که از او می خواهد scareware را اجرا و دانلود کند. در این ایمیل فیشینگ، به یک URL اشاره کرده است اما در واقع وب سایتی است که بدافزار در آن قرار دارد. در روش دیگر، کد مخرب به صورت ضمیمه ایمیل قرار دارد که پس از باز کردن آن، کاربر فقط یک عکس، screensaver یا یک فایل آرشیو شده را می بیند. در حقیقت پس از بازکردن فایل ضمیمه، کاربر به طور ناخواسته کدمخرب را اجرا کرده است.

تکنیک Drive-by Download : نرم افزارهای امنیتی جعلی می توانند همچنین از حمله drive-by download استفاده کنند. این حملات از ضعفهای امنیتی و به طور خاص آسیبپذیریهای مرورگرهای وب، پلاگینها، افزودنیها و هر چیزی که با مرورگر وب، pdf viewer، حتی email client مرتبط باشد، استفاده میکنند. در واقع حمله drive-by download به معنی دانلود ناخواسته و بدون اطلاع برنامه از طریق اینترنت است. با این تکنیک و استفاده از آسیب پذیری های وصله نشده که روی نسخه های قدیمی نرم افزارها وجود دارد، می توان آنتی ویروس جعلی را بدون خواست کاربر منتشر کرد.

تماشای ویدئو آنلاین: برخی از نرم افزارهای امنیتی تقلبی از طریق دانلود یک کد آلوده و نرم افزار اجباری که به منظور تماشای یک ویدئو آنلاین در سایت ارائه شده، منتقل می شود. بدین منظور باید از روش های امن برای تماشای فایل های ویدئویی آنلاین استفاده نمود.

برنامه های آنلاین مخرب و فایل های آلوده: رایانه ها و ابزارهای موبایل می توانند از طریق یک فایل PDF یا برنامه جاوا یا فلش مخرب که به عنوان مثال در یک بازی آنلاین جاسازی شده است، به بدافزار یا جاسوس افزار و آنتی ویروس جعلی تجهیز شوند. به منظور مقابله با این فایل های اجرایی و برنامه های آنلاین، باید از آنتی ویروسی که همواره به روز است و ویژگی حفاظت بلادرنگ آن فعال است، استفاده شود.

از طریقP2P : نرم افزارهای جعلی می توانند در پوشش نرم افزارهای دانلود شده از طریق شبکه های peer-to-peer مانند torrent ها منتقل شود.

نصب برنامه توسط کاربر: آلوده سازی ممکن است از طریق نصب نرم افزارهای رایگان، برنامه های کرک شده یا کپی غیرقانونی انجام شود. هنگامی که از منبع یک برنامه مطمئن نیستید باید هرگام از نصب را به دقت کنترل کنید تا از نصب نرم افزار مخرب در قالب toolbar، add-on و… جلوگیری شود.

در شکل زیر تصویری از یک آنتی ویروس جعلی نشان داده شده است.

نحوه شناسایی و مقابله با آنتی ویروس جعلی

به منظور افزایش شانس جهت مقابله با نرم افزارهای امنیتی جعلی، نخستین گام شناخت نرم افزارهای شناخته شده و معتبر امنیتی است. سایت AV-Comparatives لیستی از این نرم افزارها را ارائه نموده است. همچنین باید نرم افزارهای جعلی امنیتی را شناسایی نمود. در آدرس زیر لیست بیش از ۳۰۰ نرم افزار امنیتی جعلی ارائه شده است.

http://en.wikipedia.org/wiki/List_of_rogue_security_software

نصب آنتی ویروس معتبر و استفاده از فایروال آن و به روز بودن همیشگی این نرم افزارها می تواند در کاهش این تهدید کمک نماید.

به منظور افزایش ضریب امنیتی، استفاده از نرم افزارهای مانیتورینگ معتبر با ویژگی کنترل و نظارت بر برنامه های نصب شده روی رایانه ها و مانیتورینگ مستمر و دائمی شبکه، می تواند به سازمان ها یا شرکت ها کمک نماید.

کدهای مخرب تلاش می کنند تا حفاظت حقیقی یک سیستم را به خطر بیاندازد بدین منظور با غیرفعال کردن مولفه های امنیتی و نرم افزارهای آنتی ویروس مجاز و اجازه ندادن به کاربر برای پاک کردن نرم افزارهای ناخواسته و غیرمجاز، امنیت سیستم را کاهش می دهند. بعضی از برنامه های جعلی، یک انیمیشن و شبیه سازی از خراب شدن، پاک شدن، راه اندازی مجدد و سایر اتفاقات خطرناک را به قربانی خود نمایش می دهند و او را به شدت تحت تاثیر قرار می دهند. حتی باعث کند شدن رایانه یا ابزار موبایل و رفتار غیر عادی در آن می شود. برخی از این نشانه ها در زیر آمده است:

- هشدار سیستم از نوع بالون جعلی که توسط برنامه مخرب بوجود می آید. در زیر نمونه ای از آن نشان داده شده است.

- درخواست خرید/به روز رسانی برنامه امنیتی جعلی به صورت هشدارهای pop-up مکرر و خسته کننده، به کاربر نشان داده می شود.

- واسط کاربری شبیه یک برنامه آنتی ویروس واقعی، تعداد غیرواقعی از ویروس را نمایش می دهد و ادعا می کند که برای ثبت نام و پاک شدن آنها باید پول پرداخت شود. نمونه ای از آن در شکل زیر مشاهده می شود. که دو ویروس را شناسایی نموده و در خواست ادامه فرآیند را دارد.

- ظاهر شدن آیکون های جدید و ناشناخته در دسکتاپ کاربر می تواند نشانه ای از وجود کد مخرب و نرم افزارهای جعلی باشد.

- مرورگر، مکرر پیغام امنیتی جعلی نشان می دهد و کاربر را به وب سایت های مشکوک و دارای گواهینامه نامعتبر هدایت می کند و نتیجه آن browser hijacking است.

نتیجه

نرم افزارهای امنیتی جعلی به هنگام دانلود با خود مولفه های مخرب مانند تروجان, روت کیت، کی لاگر را به همراه دارند. مولفه های تروجانی، سیستم را تغییر می دهند و آن را آماده و آسیب پذیر در مقابل حمله می کنند، روت کیت نتایج موتور جستجو را به سایت های مشکوک تغییر مسیر می دهد و کی لاگر سعی در ذخیره سازی کلیدهای زده شده از جمله کلمات عبور، داده های کارت اعتباری و … می کند. به منظور مقابله با این نرم افزارها باید از آنتی ویروس معتبر و به روز استفاده نمود. اطلاع رسانی از نحوه انتشار و عملکرد این نرم افزارهای مخرب به کاربران در سازمان یا شرکت می تواند بسیار موثر باشد. مانیتورینگ مستمر وضعیت امنیتی شبکه، اطلاعات مبادله شده، برنامه های نصب شده و تغییر مسیر وب سایت ها به سایت های مشکوک نیز کمک قابل توجهی به امنیت اطلاعات شرکت و حفظ عملکرد بالای سامانه ها می نماید.

منابع :

AV-Comparatives. Rogue security software (fake or rogue Anti-Virus). Retrieved from http://www.av-comparatives.org/it-security-tips/rogue-security-software-fake-rogue-anti-virus/

- Kim, D. W., Yan, P., & Zhang, JDetecting fake anti-virus software distribution webpages. computers & security, 95-106.

- Watch out for fake virus alerts. Retrieved from http://www.microsoft.com/security/pc-security/antivirus-rogue.aspx

ICTN

ICTN