توصیه های ESXI در خصوص SAN Multipathing

توصیه های ESXI در خصوص SAN Multipathing برای دستیابی به بالاترین میزان عملکرد

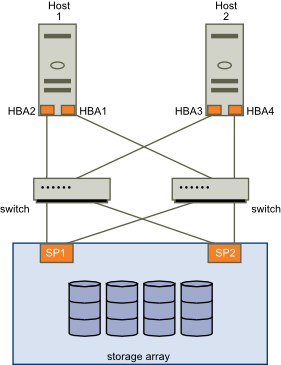

سیاست های SAN Path، می تواند تاثیر قابل توجهی بر روی عملکرد ذخیره سازی داشته باشد. به طور کلی سیاستی که ESXI به طور پیش فرض برای یک آرایه خاص استفاده می کند، بهترین انتخاب خواهد بود. اگر سیاست های غیر پیش فرض را انتخاب می کنید، توصیه می کنیم از میان پالیسی های تست شده و پشتیبانی شده توسط فروشنده ی ذخیره ساز خود انتخاب کنید. در این بخش خلاصه ای از پالیسی های SAN Path را مطرح می کنیم.

توصیه های ESXI

- برای اکثر آرایه های ذخیره سازی فعال / غیرفعال، ESXi به طور پیش فرض از پالیسی بیشترین مسیر اخیرا به کار رفته (MRU) استفاده می کند. ما توصیه نمی کنیم که از سیاست مسیر ثابت برای آرایه های ذخیره سازی فعال / غیرفعال استفاده کنید، به این دلیل که این می تواند موجب تعویض مسیر مکرر و سریع شود و می تواند در دسترسی به LUN کندی ایجاد کند. برای عملکرد مطلوب با آرایه هایی که ESXi به طور پیش فرض به MRU می پردازد، شما ممکن است پالیسی Round Robin را در نظر بگیرید. برای برخی از آرایه های active/passive که ALUA را پشتیبانی می کند، ESXI می تواند از پالیسی مسیر ثابت استفاده کند. اما توصیه می شود از آن زمانی استفاده کنید که توسط vendor شما پشتیبانی شود. در اکثر موارد پالیسی Round Robin برای آرایه های active/passive انتخاب بهتر و امن تری است.

- برای اکثر آرایه های ذخیره سازی فعال/فعال، ESXI به طور پیش فرض از پالیسی مسیر ثابت استفاده می کند. زمانی که از این پالیسی استفاده می شود شما می توانید استفاده از پهنای باند خود را با تعیین مسیر های مورد نظر به هر LUN از میان کنترلرهای مختلف ذخیره ساز به حداکثر برسانید. برای دستیابی به عملکرد مطلوب با این آرایه ها شما ممکن است از پالیسی Round Robin استفاده کنید.

- ESXI می تواند از پالیسی Round Robin که می تواند performance ذخیره سازی را در برخی محیط ها بهبود دهد، استفاده کند. پالیسی Round Robin، Load Balancing را میان تمامی مسیر های فعال فراهم می کند و تعداد درخواست های I/O ثابت یا قابل تنظیمی را به هر مسیر active می فرستد. همه ی آرایه های ذخیره سازی Round Robin را پشتیبانی تمی کنند، استفاده از پالیسی هایی که توسط vendor ذخیره ساز پشتیبانی نمی شود می تواند مشکلاتی را در ارتباط با دسترسی به LUN به وجود آورد. توصیه می شود داکیومنت های مربوط به vendor حتما بررسی شود و در صورت پشتیبانی از Round Robin و توصیه به استفاده از آن توسط Vendor، از آن بهره ببرید.

- ESXI همچنین از third-party path selection plugins(PSPs) نیز پشتیبانی می کند. این ممکن است بهترین Performance را برای یک آرایه ی خاص با بهره برداری از یک ویژگی خاص و دانش طراحی آن فراهم کند.

- اگر ذخیره ساز شما قابلیت ALUA را پشتیبانی می کند، فعال کردن این ویژگی در برخی از محیط ها می تواند موجب بهبود performance گردد. ALUA که به طور خودکار توسط ESXI شناسایی می شود، اجازه می دهد که خود آرایه ی ذخیره سازی مسیری را به عنوان مسیر فعال بهینه تعیین کند. زمانی که ALUA با پالیسی Round Robin ترکیب می شود، ESXI به طور پیش فرض درخواست های I/O را از میان این مسیرهای active بهینه عبور می دهد.