شکاف مهارتی سازمان ها را در برابر تهدیدات آسیبپذیر می کند!

ترجمه و تدوین: تیم امنیت شبکه ICTN

منبع: Elsevier Network Security Journal

امروزه کسب و کار ها علاوه بر مواجهه با حملات روز افزون به دادههای سازمانی، با چالش شکاف مهارتی بین متخصصین مسئول مقابله با این حملات نیز، روبرو هستند. در بحث امنیت این نقش می تواند عناوین شغلی مختلف چون مهندس امنیت، تحلیلگر امنیتی، متخصص تست نفوذ و … داشته باشد. با این وجود همه این مشاغل دارای یک هدف واحد می باشند و این هدف عبارت است از شناسایی و گزارش آسیبپذیریهای سیستم های امنیتی.

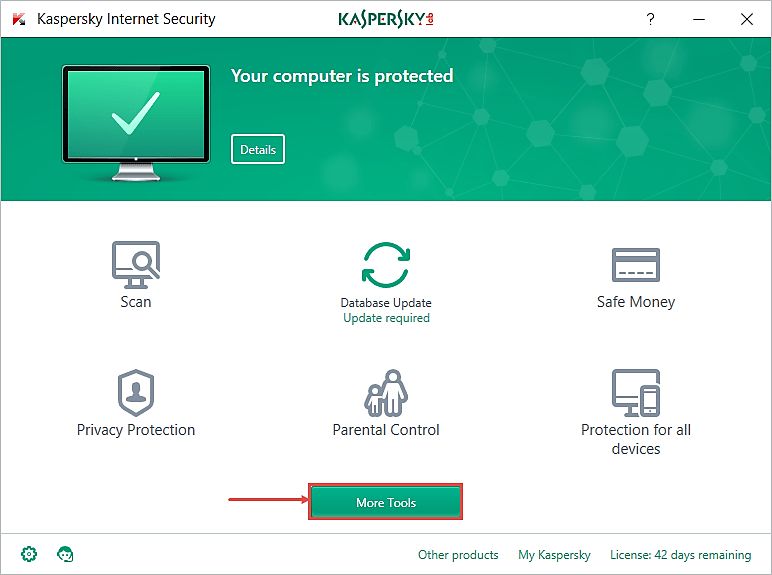

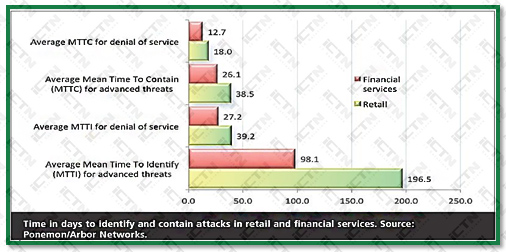

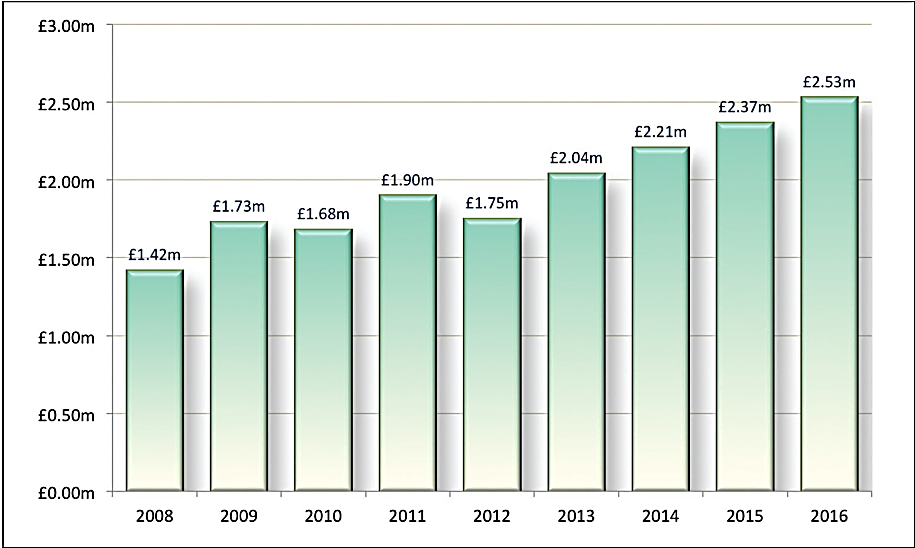

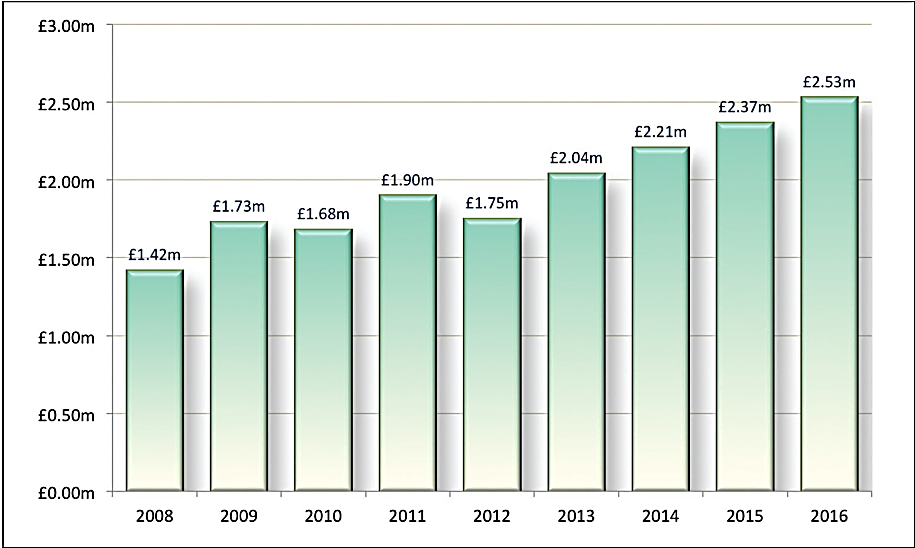

طبق یافتههای موسسهی PwC[۱]، نفوذ امنیتی در۹۰% سازمان های بزرگ تا سال ۲۰۱۵ رخ داده است که ۶۹% از این موارد از جانب خارج سازمان بوده است. مشخص است که مشکل نفوذ امنیتی مسئلهای است که تمامی سازمانها دیر یا زود با آن مواجه خواهند شد. بر اساس گزارش “هزینه های نفوذ امنیتی در سال ۲۰۱۶[۲]” موسسه Ponemon به صورت میانگین هر نفوذ امنیتی ۵۳/۲ میلیون پوند برای هر سازمان هزینه در برخواهد داشت. بار مالی این اتفاق شامل کاهش ارزش سهام، پرداخت به شاکیان، جریمههای قانونی، لطمه به اعتبار سازمان و اخراج کارکنان خواهد بود. نمودار زیر میانگین هزینهی نفوذ های امنیتی در سالیان اخیر را نمایش میدهد.

هکرهای کلاه سفید

بسیاری از سازمانها برای مقابله با عواقب نفوذهای اطلاعاتی از هکرهای کلاه سفید برای شناسایی آسیب پذیریها قبل از تبدیل شدن آنها به هدفی برای حملات سایبری استفاده میکنند. هکر های کلاه سفید افرادی هستند که به منظور اجرای سیستماتیک حملات به زیر ساختها و سیستمهای اطلاعاتی سازمان با سطح دسترسی مشخص، به کار گرفته میشوند. با این کار آنها میتوانند تمامی آسیب پذیریهای سیستم را شناسایی و آزمایش کنند.

با وجود این که وظیفه هکرهای کلاه سفید شناسایی این آسیبپذیریها است، آشنایی با نحوه مقابله با این نقطه ضعفها به همان اندازه اهمیت دارد. بنا بر این هکرهای کلاه سفید در سناریوهای شبیه سازی شده تیم قرمز / تیم آبی نیز شرکت میکنند. در این سناریو، هکرها به صورت نوبتی در قالب حمله و دفاع از سیستمهای اطلاعاتی سازمان شرکت میکنند.

هکرهای کلاه سفید معمولا دارای مدارکی به مانند CEH[۳] و OSCP[۴] هستند. این دورهها امنیت سایبری را در قالب آموزش روش های هک و نحوه استفاده از این دانش برای شناسایی نقاط ضعف سازمان ارائه مینمایند. دوره OSCP، کارآموزان را ملزم به پیاده سازی عملی مهارتهای تست نفوذ از طریق نفوذ به سیستمهای تست در محیط آزمایشگاهی میکند. دورهی CEH، کارآموزان را با روشهای متداول استفاده از آسیبپذیریها و نحوهی مقابله با آنها و تست نفوذ و مهندسی اجتماعی مینماید. موسسهی EC-Council علاوه بر دوره CEH، دورههای دیگری مانند CHFI[۵]، ECSA[۶] و LPT[۷] نیز ارائه می نماید.

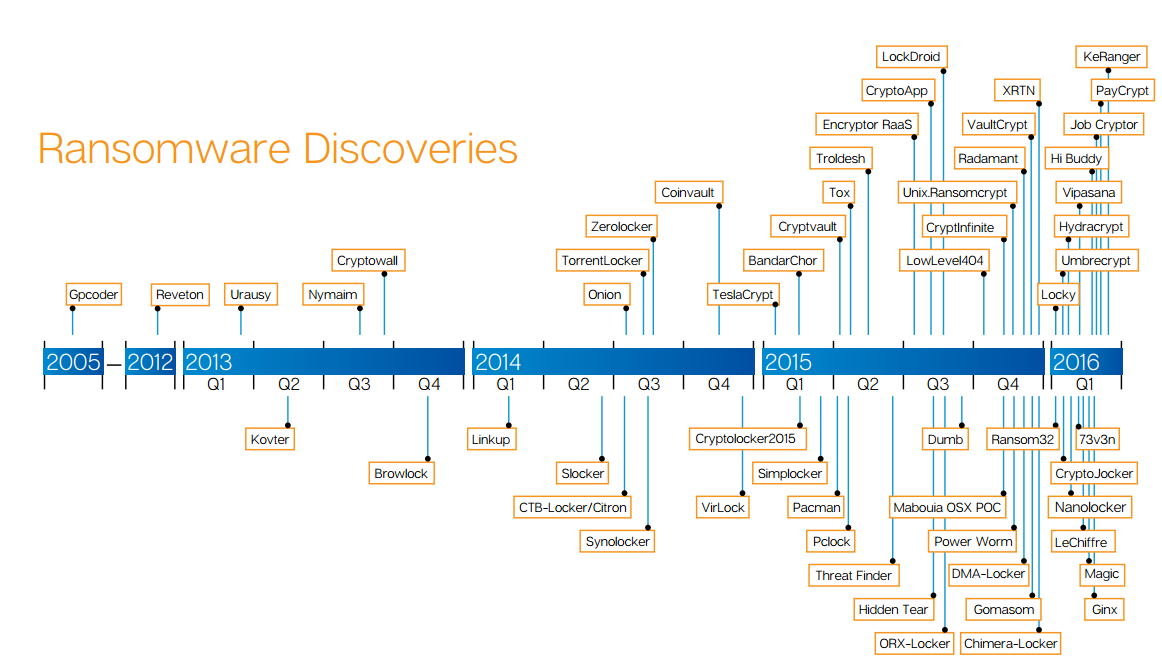

هکرهای کلاه سیاه

نقش مقابل هکرهای کلاه سفید، هکرهای کلاه سیاه هستند. این افراد به وسیله فعالیتهای غیر قانونی موجب آسیب به سازمانها میشوند. در حقیقت تفاوت در انگیزهها است که این دو دسته هکر را هم متمایز میکند. هکرهای کلاه سیاه را میتوان به چندین دسته مانند مجرمین سایبری، جاسوسان سایبری و تروریستهای سایبری تقسیم کرد که انگیزههای مختلفی به مانند خودنمایی، مالی، انتقام گیری، دسترسی به دادههای ارزشمند، توجه رسانهای و حتی سرگرمی دارند. یکی دیگر از وظایف هکرهای کلاه سفید، پایش فعالیتهای کلاه سیاهها و مقابله با آسیب پذیری رایج بین هکرهای کلاه سیاه است. برای مثال شناسایی و مقابله با آخرین اسکریپتهای ارائه شده در Dark Web از مسئولیت های کلاه سفیدها میباشد.

بین هکرهای کلاه سفید و کلاه سیاه دسته ای دیگر به نام کلاه خاکستری قرار میگیرند. این دسته، معمولا، خطرناکترین نوع هکرها میباشند. هکرهای کلاه خاکستری در واقع هکرهای کلاه سیاهی هستند که خود را در قالب هکر کلاه سفید جا میزنند. بدین ترتیب، سازمانهایی که به دنبال جذب هکرهایی برای موقعیت حساس و رده بالا هستند، باید با دقت بالایی این کار را انجام دهند و کنترل دقیقی بر رفتار این افراد داشته باشند. یک روش برای حصول اطمینان از عدم ورود هکرهای کلاه خاکستری به تیمهای امنیتی، بررسی دقیق اعتبار مالی و سوابق امنیتی و موقعیت های شغلی پیشین این افراد می باشد. بررسی اعتبار مالی، در عین حالی که روش بدون نقصی برای بررسی سابقه افراد نمی باشد، میتواند به شناسایی افرادی که صاحب دارایی غیر عادی هستند، کمک کند. این موضوع، معمولا نشان دهندهی این است که آنها این دارایی را از راه غیر قانونی بدست آوردهاند. در مقابل افرادی با اعتبار مالی ضعیف نیز می توانند طعمهی مهندسی اجتماعی و یا رشوه باشند.

شکاف مهارتی

بازار امنیتی سایبری با مشکل کمبود نیروی کار در این زمینه مواجه است به طوری که بیش از دو میلیون موقعیت شغلی در این خصوص در سراسر جهان خالی مانده است. این موضوع موجب شده سازمانها در برابر حملات سایبری آسیبپذیر باشند.

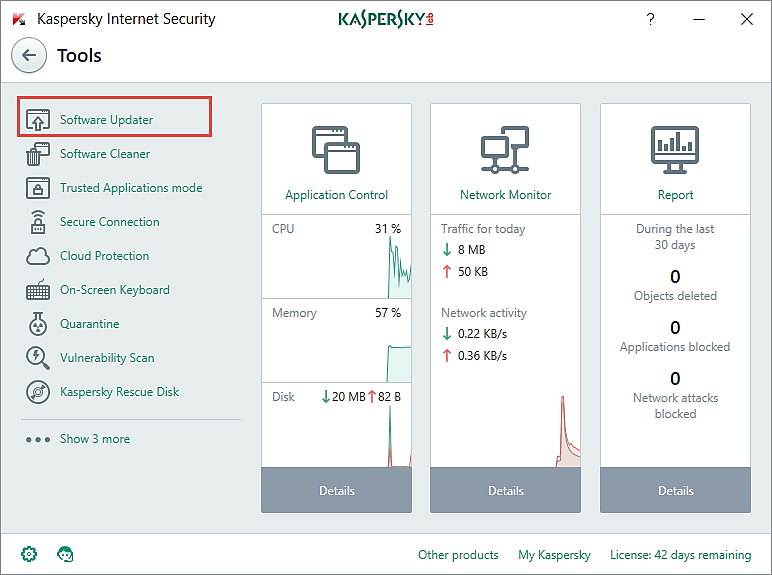

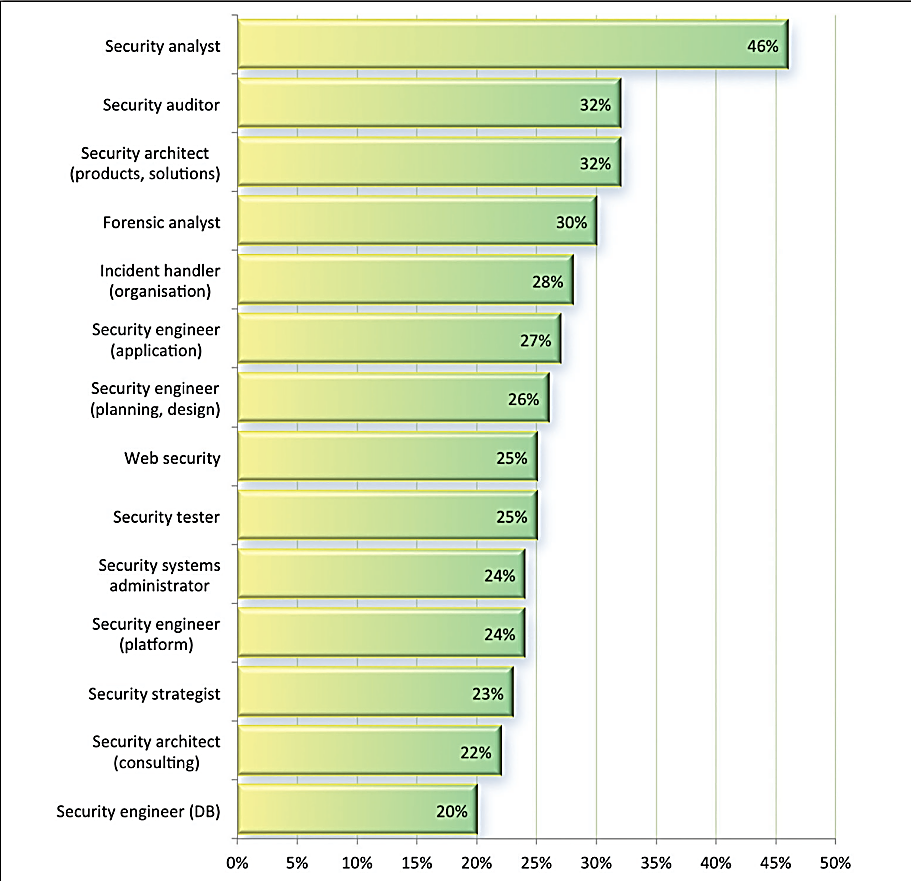

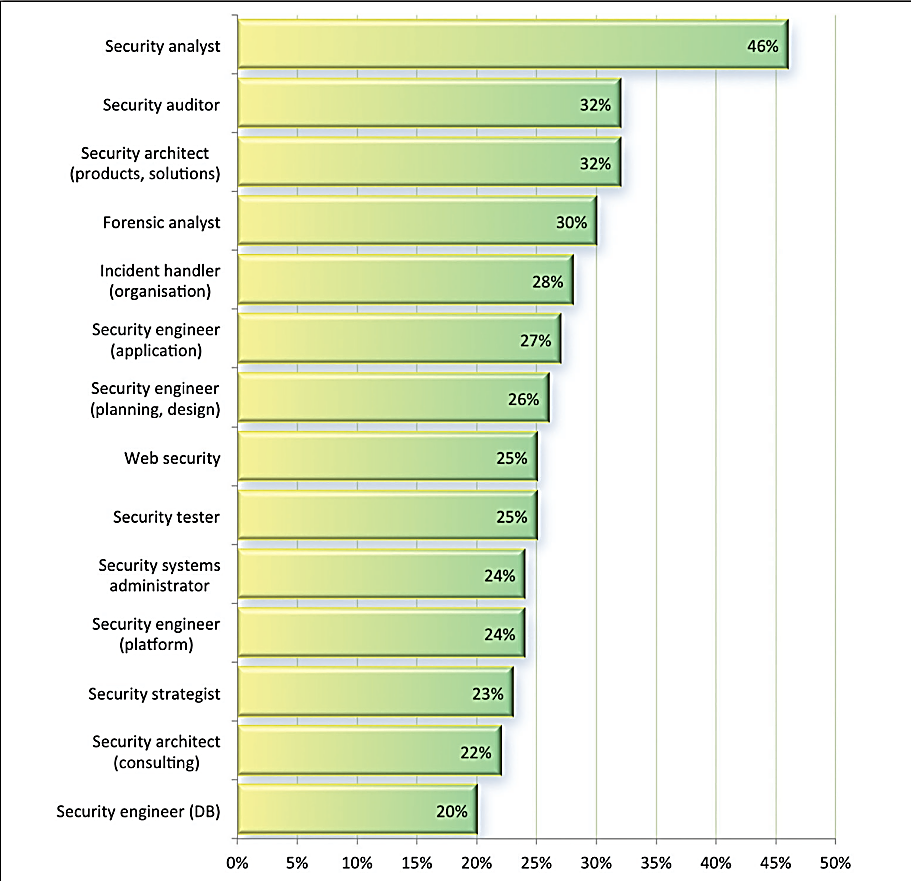

بر اساس یافتههای گزارش “مطالعه نیروی کار امنیت اطلاعات جهانی[۸]” موسسه ISC، ۴۵% سازمانها عدم دسترسی به نیروهایی با مهارتهای امنیت مورد نیاز را دلیل عدم جذب عنوان نمودهاند. مطالعه اخیر ۴۵۱ تحقیق نشان میدهد معضل اصلی مدیران امنیتی، کمبود نیروی متخصص (۳۴.۵%) و جذب نیروی ناکارآمد (۲۶.۴%) می باشد. همچنین تحقیق KPMG در انگلیس نشان میهد بیش از نیمی از مدیران فناوری اطلاعات و منابع انسانی مورد تحقیق عنوان کردهاند در نظر دارند یک هکر جهت ارائه اطلاعات به تیم امنیت داخلی جذب کنند. دلیل عمده این گروه این بوده که مهارتهای فنی مورد نیاز برای مقابله با حملات سایبری تفاوت چشمگیری با تواناییهای گروه IT سازمان دارد. نمودار زیر نشان دهنده موقعیت های شغلی است که به نظر مدیران نیروی کار مناسبی برای آن جذب نکرده اند.

در نهایت در چشمانداز فعلی امنیت، در حالی که تهدیدات سایبری همه روزه در حال پیشرفت میباشند، تعداد متخصصین با قابلیت مقابله با این تهدیدات پاسخگوی نیاز موجود نیست.

راهکار های جایگزین

دشواری در یافتن نیروی کار متخصص، موجب شده سازمانها به راهکارهای جایگزین به مانند برگزاری مسابقه برای پیداکردن باگ روی بیاورند. در این فرایند از جامعه امنیتی دعوت می شود تا اقدام به نفوذ به سیستم اطلاعاتی سازمان و گزارش یافتههای خود کنند. این روش به متخصصین، دانش آموزان و حتی افراد علاقمند، فرصت نفوذ قانونی به سیستم یک سارمان را میدهد.

استفاده از این فرایند، یک روش برد-برد میباشد. سازمان تنها در شرایطی پرداختی انجام میدهد که یک آسیبپذیری شناسایی شود و هکرها فرصت بهبود مهارتها و اعتبار خود و در برخی موارد موقعیت شغلی را مییابند.

یکی از ریسکهای این روش این است که اگر این فرایند زودتر از زمان مناسب اجرا شود، تعداد زیادی باگ و آسیبپذیری شناسایی خواهد شد. بنابراین، سازمانها میبایست ابتدا از شناسایی آسیبپذیریها تا حد ممکن مطمئن شوند و به یک سیستم امن و پایدار برسند. برگزاری مسابقه باید قدم نهایی در فرایند امن سازی سیستم باشد.

تاثیر بر روی صنعت

به دلیل موارد مذکور، فرصتهای شغلی برای متخصصین امنیتی صاحب مهارتهای مورد نیاز بسیار است. بنابر گزارش موسسه Procorre نزدیک به ۱۵% متخصصان امنیتی، حداقل درآمد یکصد هزار پوند در سال دارند. در برخی موارد یک کارشناس امنیتی، بیشتر از مدیر ارشد امنیت[۹] درآمد دارد.

همزمان با افزایش تهدیدات امنیتی، نقش متخصصین امنیتی اهمیت بیشتری پیدا میکند. این موضوع حتی با توجه به پیشبینی رشد ۳۷% صنعت IT تا سال ۲۰۲۲ اهمیت بیشتری مییابد. درحالی که نیاز به تست نفوذ زمانی تنها در حوزه های بخشهای دولتی، سازمانهای بزرگ و شرکتهای چندملیتی و موسسات مالی احساس میشد، امروزه این مورد به یکی از موضوعات راهبرد امنیتی شرکت هایی با هر شکل و اندازه بدل شده است.

[۱] PricewaterhouseCoopers

[۲] Cost of Data Breach

[۳] Certified Ethical Hacker

[۴] Offensive Security Certified Professional

[۵] Computer Hacking Forensic Investigator

[۶] Certified Security Analyst

[۷] Licensed Penetration Tester

[۸] 2015 Global Information Security Workforce Study

[۹] Chief Security Officer