چرا رویکرد Zero Trust برای امنیت سایبری حیاتی است؟

حتی در بهترین شرایط ممکن هم احتمال این وجود دارد که حفظ دید، تنظیم سیاستهای امنیتی و اجرای مداوم کنترلها در سراسر شبکه، چالش برانگیز شود. این فرآیند بهویژه در چند سال گذشته و بهواسطه استقبال سازمانها از نوآوریهای دیجیتال، دشوار شده است. تحول استراتژیهای تجاری و شدت رقابت در بازار دیجیتال امروزی، محیط شبکهها را چندتکه کرده، سطح حملات احتمالی را گسترش داده و باعث منسوخ شدن مدلها و راهحلهای امنیتی سنتی شده است. شدت این چالشها زمانی شدیدتر شد که سازمانها برای فراهم کردن امکان دورکاری برای کارکنانشان به رقابت پرداختند. از منظر شبکه و امنیت که به این اقدام نگاه کنیم، هر کارمند در هر زمان و از یک شعبه مستقل نیاز به اتصال دارد و این خواهناخواه با ناامنی ختم میشود.

علاوه بر این، کارمندان راه دور اغلب نیاز دارند که به منابع مهم شرکت، چه در Data Center یا در Cloud متصل شوند؛ بخش چالشبرانگیز ماجرا اینجاست که کارکنان با استفاده از دستگاههای کاری یا شخصی و بهکمک شبکههای خانگی که عمدتا امن نیستند فعالیت میکنند. در چنین شرایطی، سازمانها دیگر نمیتوانستند به راهحلهای امنیتی که در شبکه و برای محافظت در برابر مجرمان سایبری به کار گرفته بودند تکیه کنند؛ بنابراین، آنها مجبور شدند از VPN استفاده کنند و حالا با در دسترس بودن ۵G، این چالشها بیشتر هم خواهند شد.

تکیه بیش از حد به فناوری VPN مشکلاتی در محافظت از شبکه ایجاد میکند. راهاندازی، نگهداری و عیبیابی اتصالات VPN همیشه ساده نیست و یک VPN اساسا مسیری برای دستیابی به منابعی است که کاربران برای انجام کارهای خود نیاز دارند. VPN بازرسی خاصی روی ترافیک عبوری انجام نمیدهد و فقط میتواند به اندازه دستگاه یا شبکهای که از آن استفاده میکند ایمن باشد.

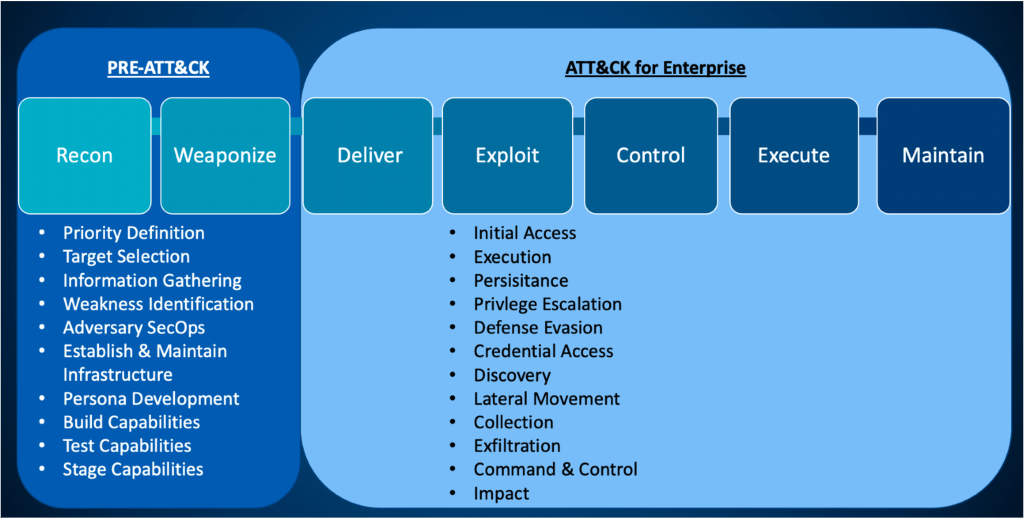

علاوه بر این، بسیاری از شبکهها حول یک مدل اعتماد Implicit ساخته شدهاند؛ این در واقع بدین معناست که «اگر توانستید از شبکه عبور کنید، میتوانید به هر کجا که بخواهید بروید» و در نتیجه، VPN کاربران را از فایروال رد میکند و درست به وسط شبکه میبرد! مجرمان سایبری به دنبال راههایی برای ورود به شبکههای شرکتی هستند و چنین فرصتهایی را از دست نمیدهند. بنابراین با ورود به شبکه از طریق VPN، میتوانند آزادانه در سراسر شبکه به دنبال منابع مهم برای سرقت یا از بین بردن آنها باشند. اینها فقط بخشی از دلایلی است که باعث شد آزمایشگاه FortiGuard شاهد افزایش هفت برابری حملات باجافزار در نیمه دوم سال ۲۰۲۰ باشد.

ایمنسازی شبکه با Zero Trust آغاز میشود

اولین قدم برای ایمنسازی شبکههای Highly Distributed این است که به هیچ چیز و هیچ کس اعتماد نکنید. این امر بهویژه برای شبکههایی که تعداد زیادی کارمندان دورکار، حجم انبوهی از کاربران جدید و دستگاههای IoT دارند مهم است. رویکرد درست این است که فرض کنیم به هیچ چیز و هیچ کس نمیتوان اعتماد کرد و Zero Trust دقیقا تصور میکند که هر کاربر یا دستگاهی که به دنبال دسترسی به شبکه است خطرناک محسوب میشود.

رویکرد Zero Trust دقیقا همان چیزی است که به نظر میرسد؛ سازمانها به جای اینکه به دستگاهها اجازه دهند آزادانه به منابع شرکت متصل شوند، برای حفظ امنیت اجازه دسترسی ندادن را به عنوان گزینه پیشفرض در نظر میگیرند. هر کاربر یا دستگاهی که میخواهد به شبکه دسترسی داشته باشد، برای دریافت دسترسی باید اعتبارنامههای معتبری را ارائه کند. در صورت موفق بودن اعتبارسنجی، آنها فقط اجازه استفاده از منابعی را دارند که بهطور خاص برای انجام کارشان به آنها نیاز دارند. از آنجایی که تمام ترافیکهای تایید نشده، بهطور پیشفرض رد میشوند، مهاجمان و دستگاههایی که مشکلات امنیتی دارند، حتی نمیتوانند شبکه را Ping کنند تا منابع موجود دیگر را ببینند. با این حساب آنها حتی متوجه وجود باقی بخشهای شبکه نخواهند شد. اجرای کامل رویکرد Zero Trust، مستلزم اتخاذ دو استراتژی حیاتی است که دسترسی Zero Trust (ZTA) و دسترسی به شبکه Zero Trust (ZTNA) هستند.

مقاله پیشنهادی: “سه نکته برای افزایش امنیت با Zero Trust“

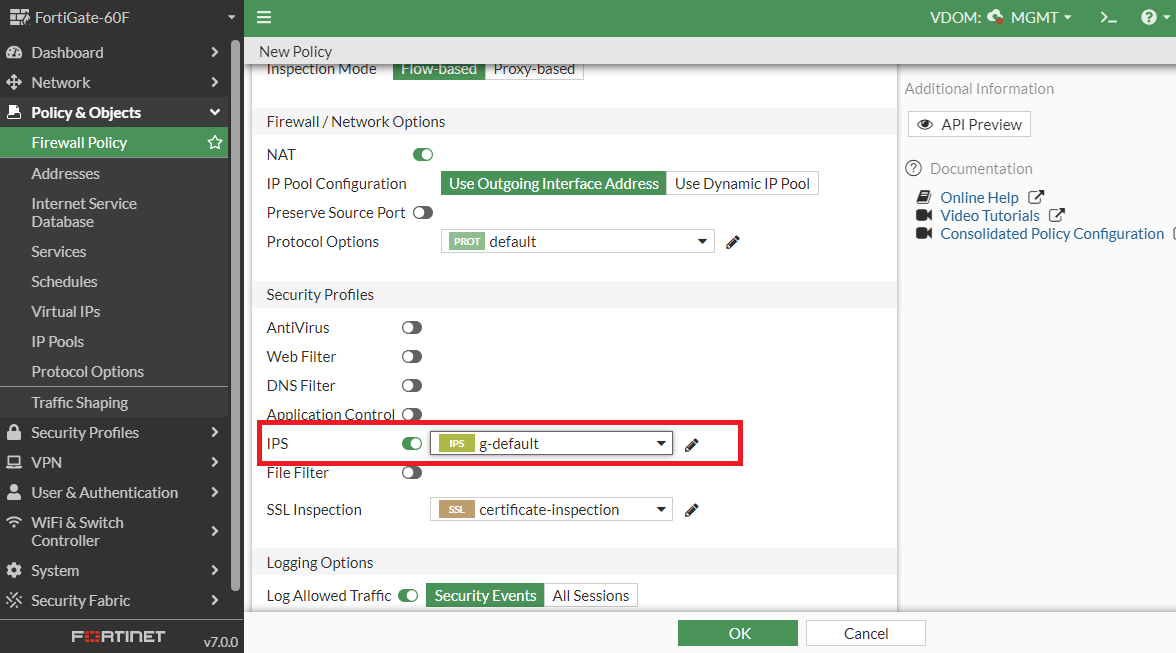

دسترسی Zero Trust (ZTA)

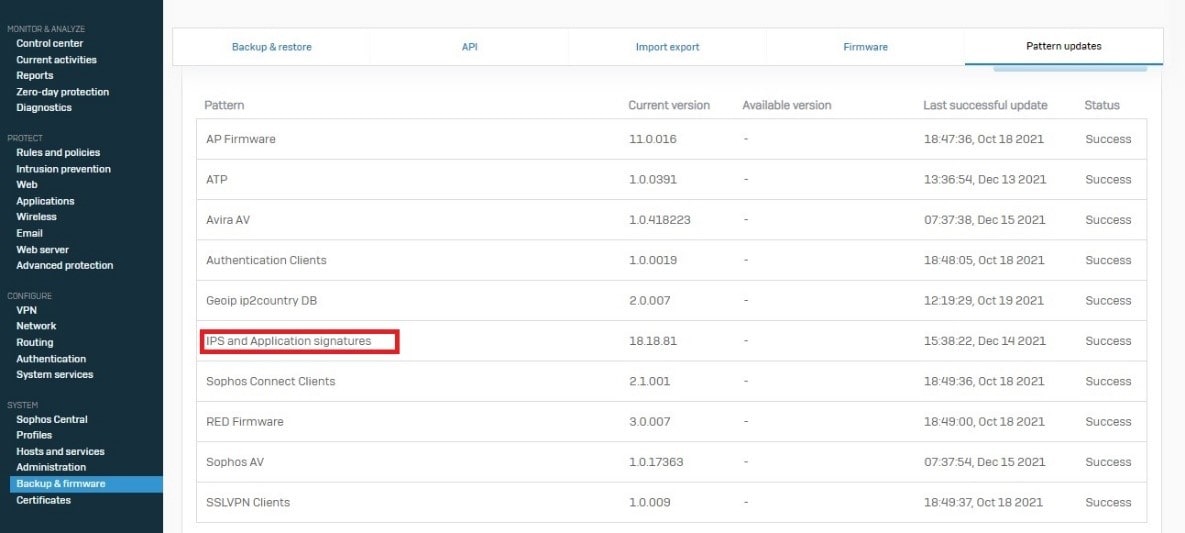

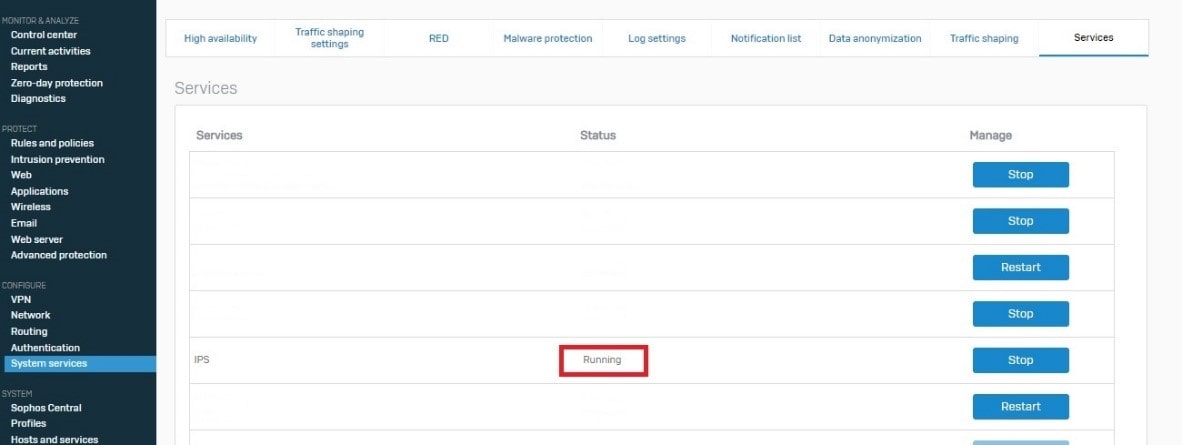

ZTA کنترلهای دسترسی محیطی معمول که سازمانها دارند، مانند فایروالها، احراز هویت، صدور مجوز و حسابرسی (AAA) و SSO را گسترش میدهد. در واقع سطوح تایید بیشتری مانند دسترسی به نقش هر کاربر، موقعیت جغرافیایی آنها و حتی زمان درخواست دسترسی اضافه میشوند. دستگاهها چه دارایی شرکت باشند یا غیرشرکتی و فارق از نرمافزاری که اجرا میکنند، در صورتی که آخرین Patchهای امنیتی و راهحلهای مورد نیاز را داشته باشند، سطح یکسانی از بررسی روی آنها انجام میگیرد.

هر شبکهای شامل دستگاههای زیادی مثل چاپگرها، دوربینهای امنیتی، سیستمهای HVAC و سایر راهحلهای IoT است که کاربر نهایی را مستقیما درگیر نمیکنند. هر راهحل ZTA باید شامل NAC برای کشف، احراز هویت و کنترل دستگاههایی باشد که بهطور مستقیم توسط انسان کنترل نمیشوند. در نتیجه حتی این دستگاهها هم با همان رویکرد Zero Trust و با حداقل دسترسی ممکن فعالیت خواهند کرد. درست مثل کاربران معمول، این دستگاهها هم فقط مجوزهای لازم برای انجام نقشهایشان را خواهند داشت. از آنجایی که هر دستگاه و کاربر با ZTA احراز هویت میشود، تیمهای فناوری اطلاعات هم همیشه در مورد هر چیزی که در شبکه حضور دارد، اطلاعاتی کامل و بهروز دارند تا بتوانند سطح ثابتی از کنترل را روی همه آنها داشته باشند. آنها همچنین میتوانند هر چیزی را که نباید در شبکه وجود داشته باشد، بهراحتی شناسایی کرده و اقدامات مناسب را در برابر آن انجام دهند.

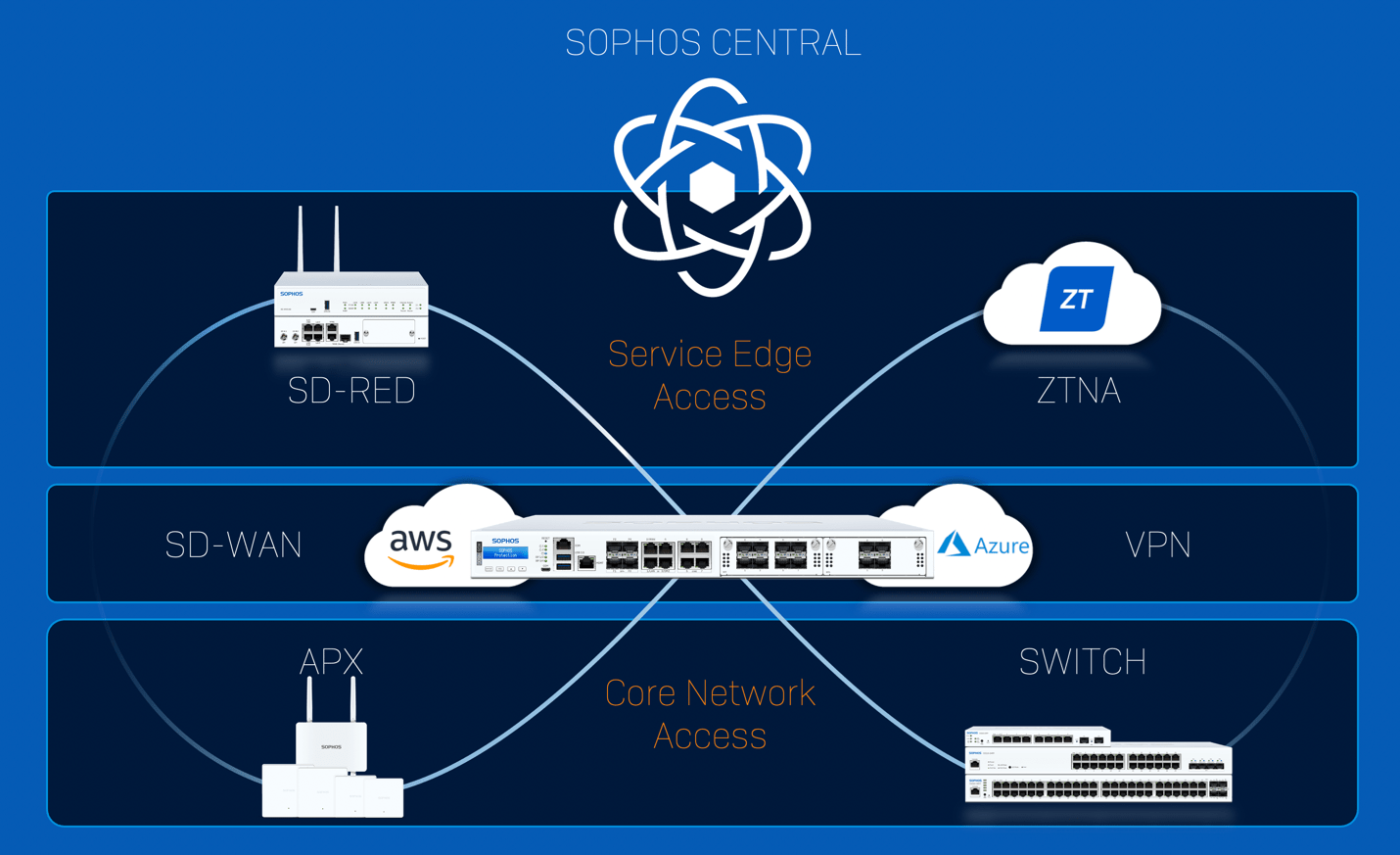

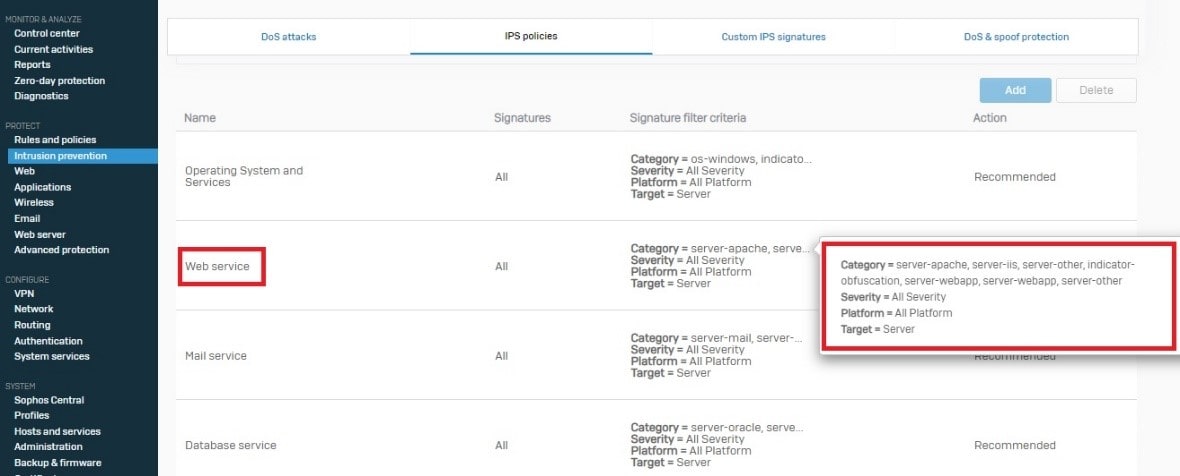

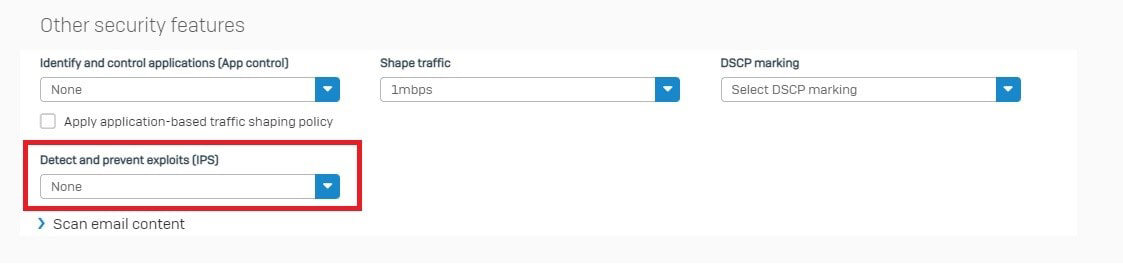

دسترسی به شبکه Zero Trust (ZTNA)

ZTNA بخشهای جدیدی را به مدل Zero Trust اضافه کرد و در واقع برای مشاغل و کاربرانی طراحی شده که به برنامهها متکی هستند و نیاز دارند که امکان استفاده از برنامهها با VPN را داشته باشند. ZTNA دسترسی پویا و ایمن به برنامههای تجاری را فراهم میکند که میتوانند در Data Center و در Cloud خصوصی یا عمومی مستقر شوند. این محافظتی فراتر از آنچه توسط توسط VPN ارائه میشود دارد، زیرا مبتنی بر محیط نیست؛ کاربران و دستگاهها احراز هویت میشوند، بر اساس خطمشیهای تعیین شده دسترسیهای لازم به آنها اعطا، ترافیک عبوری بازرسی و امنیت اعمال میشود. با چنین سناریوی کاملی، هر کاربر، در هر مکان و با هر شبکه و دستگاهی، از سطح یکسانی از حفاظت برخوردار میشود. وقتی که کاربری احراز هویت شد، بهازای هر تراکنش، دسترسی مجزایی دریافت خواهد کرد. به عبارت دیگر، اگر کاربر بخواهد به یک برنامه HR دسترسی داشته باشد، به او اجازه داده میشود که فقط از آن منبع استفاده کند و هیچ دسترسی دیگری نخواهد داشت.

جمعبندی: پذیرش Zero Trust مهم است

بیشتر شدن تعداد کارمندان دورکار، پیش از همهگیری ویروس کرونا هم اتفاق افتاده بود و تیمها و مدیران فناوری اطلاعات به دنبال راههایی برای حفظ کنترل و ایجاد دید کافی بودند، چرا که شبکهها روزبهروز متنوعتر و گستردهتر میشدند. اما پس از تغییرات ناشی از همهگیری، نیاز به داشتن دید مداوم روی شبکه و کنترل داشتن روی دسترسیها برای همه حیاتی شد. این روند به احتمال زیاد تغییر نخواهد کرد، زیرا دورکاری حتی درصورت بازگشایی تمام دفاتر در سراسر جهان هم تا حد زیادی ادامه پیدا خواهد کرد. از طرفی شبکهها در هر شرایطی به سمت پیچیدهتر شدن میروند و از آنجایی که کاربران و دستگاهها ممکن است در موقعیتهای جغرافیایی و شرایط مختلفی قرار داشته باشند، برای کنترل دسترسی به شبکه و منابع آن، تیمهای فناوری اطلاعات و امنیتی، نیاز به اجرای سیاستهای Zero Trust دارند.