وقتی صحبت از تشخیص و پاسخ به تهدید به میان میآید، تعداد فزایندهای از سازمانها به دنبال MDRها هستند که وظیفه شناسایی و پاسخدهی مدیریت شده را دارند. در واقع، طبق تحقیقات ESG، پنجاه ویک درصد از این سازمانها از یکMDR با هدف به کارگیری دادههای Telemetry برای تشخیص تهدید و پاسخ به آن، استفاده میکنند. ارائه دهندگان MDR، مانند Sophos Managed Threat Response (MTR)، مزایای مختلفی نسبت به یک برنامه عملیات امنیتی داخلی دارند. بزرگترین مزیت همه آنها تجربه است.

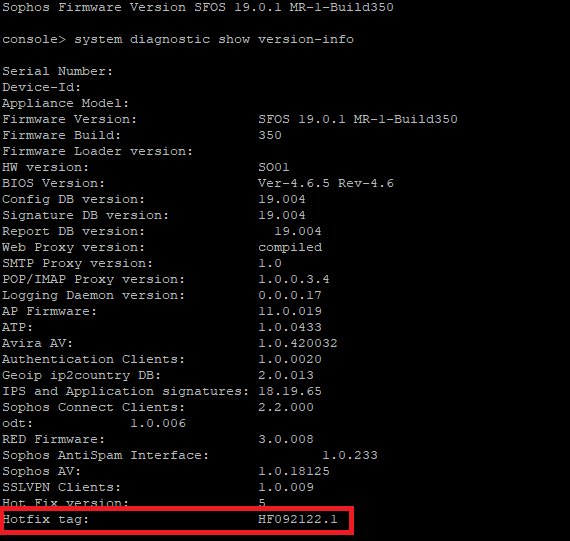

تحلیلگران امنیتی دائماً به دنبال تهدیدها و هر چیز مشکوک دیگری هستند که ممکن است نیاز به انجام اقدامات بیشتری داشته باشد. با این حال، شناسایی تهدیدها همیشه با یک روش انجام نمیپذیرد. در Sophos فرایند شناسایی تهدید به دو دسته اصلی تقسیم میشود:

- شناسایی تهدید مبتنی بر نشانه

- شناسایی تهدید بدون نشانه

صرف نظر از اینکه شناسایی مبتنی بر نشانه است یا بدون نشانه، هر گونه تهدید شناسایی شده باید توسط تیم امنیتی به صورت فوری، پاسخ داده و خنثی شود.

شناسایی تهدیدات مبتنی بر نشانه

تحلیلگران امنیتی باید حیطه تحت پوشش خود را برای رفتارهای مخرب و مشکوک دائماً تحت نظر داشته باشند. در سازمان، هر تشخیصی که نیاز به بررسی بیشتر داشته باشد، توسط یک عامل انسانی تحلیلگر تهدید بررسی میشود. عامل انسانی میتواند زمینه کسبوکار و همچنین استدلال انسانی را در هر موقعیتی مدنظر قرار دهد. در واقع آنها رفتار را مشاهده میکنند، زمینه کسبوکار را در نظر میگیرند، یک فرضیه میسازند و سپس بر اساس آن عمل میکنند. فرضیه ممکن است این باشد که به صورت فعالانه با حادثه بالقوه درگیر شوند یا کارهای تحقیقاتی بیشتری برای تثبیت دانستههای خود در مورد موضوع مورد نظر انجام دهند.

برای تکمیل حلقه تصمیمگیری، تحلیلگر منتظر میماند و بررسی میکند تا ببیند نتایج آن فرضیه و آزمایش چیست. در صورت نیاز به بررسی بیشتر، میتوانند این چرخه را تا زمانی که بتوانند تصمیم درستی بگیرند، تکرار کنند. اگر رویداد به یک حادثه فعال تبدیل شده باشد، تحلیلگر برای مبارزه فعال با تهدید به حالت پاسخ کامل میرود.

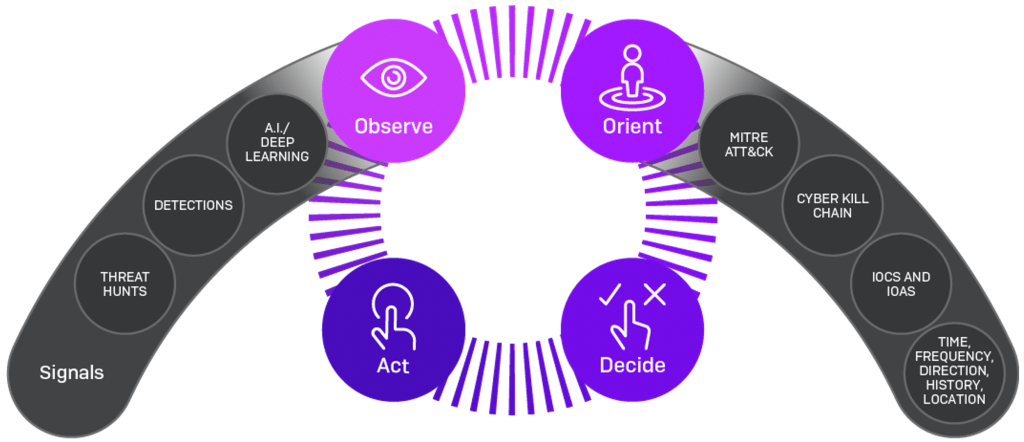

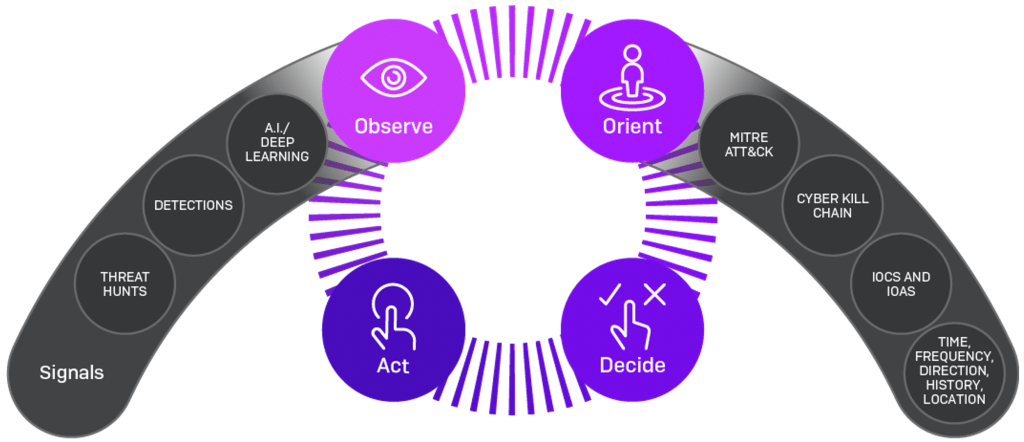

تحلیلگران امنیتی با تجربه اغلب از چارچوبی برای هدایت تحقیقات خود استفاده میکنند. به عنوان مثال، تیم Sophos MTR از یک روش تحقیقی به نام حلقه OODA استفاده میکند. این روش به آنها اجازه میدهد تا در چرخه ذکر شده در بالا شرکت کنند تا اطمینان حاصل شود که همه یافتهها آزمایش و اثبات شدهاند.

حلقه OODA یک مفهوم نظامی است که تیم را قادر میسازد تا چرخه استدلال را برای درک کامل رویداد و رفتار محیط طی کند. سپس آنها میتوانند براساس یافتهها و همچنین تصمیمگیری و شهود انسانی برای نتیجه گیری اینکه آیا فعالیتهای مخرب در محیط مشتری وجود دارد یا خیر استفاده کنند. سپس تحلیلگر میتواند با پشتوانه این تحقیق عمل کند.

حال، بیایید یک مثال بزنیم. نمونه مورد نظر یک مشتری است که تقریباً ۸۰۰ دستگاه داشت و توسط Sophos MTR تحت نظارت بود.

ماشه (Trigger)

تنها مدرکی که نشان میدهد مشکلی در سیستم آسیبدیده وجود دارد، اجرای ظاهراً خوشخیم ProcDump است؛ ProcDump ابزاری کاملاً قانونی است که توسط مدیران برای ضبط فضای حافظه یک برنامه، معمولاً برای عیبیابی، استفاده میشود. با این حال، در این مثال، سیگنالی که Sophos Endpoint گزارش کرده بود، نشان داد که ProcDump در حال تلاش برای dump کردن حافظه lsass.exe است.

LSASS یک Security Authority Subsystem Service محلی در مایکروسافت ویندوز است و مسئول اجرای خط مشی امنیتی و مدیریت ورود به سیستمهای ویندوز را به عهده دارد. اگر کسی بخواهد حافظه آن را روی یک دیسک خارجی کپی کند، میتواند نام کاربری و رمز عبور کاربران را از آن استخراج کند.

Sophos Intercept X که یک سیستم حفاظت endpoint است، این تلاش را به عنوان یک رویداد «سرقت اعتبار» مسدود کرد. با این حال این هشدار یک پیام گویا بود که لزوم یک شناسایی کامل تهدید مبتنی بر نشانه را نشان میداد. براساس این وضعیت، یک مورد شناسایی تهدید به طور خودکار توسط سیستم MTR ایجاد شد و در اختیار تحلیلگران تهدید MTR قرار گرفت تا اقدامات لازم را انجام دهند.

مقاله پیشنهادی: “اسرار یک تحلیلگر امنیتی: بررسی یک رویداد“

شکار(Hunt)

پس از رویداد سرقت اعتبار اولیه، تحلیلگر MTR درخت فرآیند را از ProcDump ردیابی کرد تا هر شاخص اضافی را شناسایی کند. آنها از این طریق میتوانستند تشخیص دهند که مهاجم همچنین سعی کرده است از Meterpreter برای افزایش دسترسی کاربری خود استفاده کند. مهاجم ردپایی از ترافیک Command and Control (C2) را به جا گذاشته بود که به یک آدرس IP خارجی ناشناخته ارتباط برقرار میکرد. روشی مشابه آنچه که توسط تحلیلگر و قبل از استفاده از ابزارهای شناسایی و پایداری مانند Cobalt Strike هم استفاده میشد. در این مرحله مشخص بود که یک دشمن فعال در شبکه وجود دارد و تحلیلگر MTR این رویداد را به مشتری، مطابق با حالت پاسخ MTR انتخابی آنها، اعلام کرد تا شکار را در کنار تیم MTR ادامه دهد.

شناسایی تهدید بدون نشانه

در حالی که شناساییهای مبتنی بر نشانه متکی به یکی از حسگرها برای شناسایی و تولید سیگنال هستند، شناسایی بدون نشانه بسیار ارگانیکتر است. اگرچه ممکن است هنوز از الگوریتمهای هوش مصنوعی برای پردازش حجم زیاد دادههای دریافتی استفاده شود، اما شناسایی تهدید بدون نشانه تقریباً همیشه توسط یک عامل انسانی تحلیلگر تهدیدات شروع شده و ادامه مییابد.

در این روش بهجای تکیه بر آن سیگنال هشداردهنده سیستماتیک اولیه، بهطور پیشگیرانه بررسیهایی را در داراییهای یک مشتری یا چندین مشتری انجام میدهیم. این فرایند ممکن است به دلایل مختلفی رخ دهد، که محدود به موارد زیر نمیشوند:

- یک مشتری در همان صنعت به روشی خاص مورد هدف قرار گرفته است و میخواهیم بررسی لازم را انجام دهیم تا اطمینان حاصل کنیم که همان عوامل تهدید سعی در حمله به سایر مشتریان MTR Advanced ندارند.

- SophosLabs تیم MTR را از حمله مهمی که مشتریان در همان دستهبندی یا با ویژگیهای مشابه، مشتری MTR Advanced هدف قرار میدهد، مطلع کرده است.

- یک رویداد مهم در چشمانداز امنیتی رخ داده است و میخواهیم مطمئن شویم که آیا هر یک از مشتریان تحت تأثیر قرار گرفتهاند یا خیر. این مورد در چشمانداز کنونی که تهدیدهای روز صفر در حال پیشرفتهترشدن و رایجترشدن هستند، متأسفانه بسیار رایج است.

جمع بندی

شناسایی تهدید مهم است زیرا تهدیدهای پیچیده میتوانند امنیت سایبری خودکار را پشت سر بگذارند. سازمانها برای جلوگیری از بروز مشکلات دردسرساز در سیستمهای خود به دنبال متخصصانی هستند که با پیروی از روشهای حرفهای شناسایی تهدیدات، آنها را پیدا کنند و اقدامات لازم را انجام دهند. مهمترین مزیت MDRها در این فرایند تجربه آنها در شناسایی تهدیدات است. تهدیدات موجود ممکن است نشانههایی داشتهباشند یا یک تهدید بدون نشانه در کمین باشد، که MDRها میتوانند با روشهایی که گفته شد آنها را شناسایی کنند.

منبع