اسرار یک تحلیلگر امنیتی: بررسی یک رویداد

این مقاله با تمرکز روی تحقیقات و بررسیهایی در مورد آسیبپذیریهای Microsoft Exchange شروع میشود و مجموعهای از اسرار اپراتورهای امنیتی را مشخص میکند. با نگاهی به ماههای گذشته، هر کدام از آسیبپذیریهای مختلف Microsoft Exchange یا تکنیکهای حملهای که توسط محققان امنیتی افشا شدهاند میتوانند یک رویداد امنیتی مهم تلقی شوند. حملات Hafnium، ProxyLogon، ProxyShell، ProxyOracle و ProxyToken از این جمله هستند. این آسیبپذیریها همگی میتوانند اجازه دسترسی تایید شده در سطح سیستم به سرور Microsoft Exchange را در اختیار مهاجم قرار دهند. این به نوبه خود میتواند شرکتها را در موقعیت دشواری قرار دهد؛ چرا که مهاجم با دسترسی سطح سیستم در Exchange Server، بدون چالش خاصی میتواند کنترلی مداوم بر کل شبکه داشته باشد.

روش انتخاب سوژههای مناسب

متاسفانه تعداد زیادی از سرورهای Microsoft Exchange وجود دارند که به اندازه کافی برای پوشش دادن این آسیبپذیریها ایمن نشدهاند. شما برای جلوگیری از این گونه تهدیدها لازم است که همیشه از دریافت بهروزرسانیها و وصلههای امنیتی ارائه شده برای تمام سرورها و برنامههای تجاری اطمینان حاصل کنید. بنا بر همین مشکلات، تیم MTR ماموریتی را به منظور پیدا کردن مشتریانی که نه تنها آسیبپذیر بودند، بلکه در موقعیتی قرار داشتند که احتمال مورد حمله قرار گرفتنشان زیاد بود آغاز کرد. در مرحله اول این تحقیقات، تیم پاسخدهی به حملات (MTR) مجموعه Sophos، متشکل از تحلیلگران امنیتی خبره، به دنبال مشتریانی که نیاز به بررسی عمیقتر در موردشان حس میشد گشتند. برای پیدا کردن این دسته از مشتریان، از سه معیار زیر استفاده شد:

- اجرای یک نسخه آسیبپذیر از Microsoft Exchange

- اجرای یک نسخه آسیبپذیر و وصله نشده از Microsoft Exchange

- باز بودن دسترسی به اینترنت با پورت ۴۴۳

پس از اینکه با معیارهای فوق شبکه را محدود کردیم، لازم است کشف کنیم که آیا هر یک از آنها یک هدف احتمالی برای مهاجمین بودهاند یا خیر. پیگیری این موضوع، بسته به اینکه در حال مورد بررسی قرار دادن کدام آسیبپذیری خاص در Exchange هستیم، به استفاده از تکنیکهای متفاوتی نیاز دارد. به عنوان مثال در مورد ProxyShell آنچه که اهمیت داشت، وجود یک پوسته ناشناخته یا مخرب در سیستم یا در یک صندوق پستی بود که با تغییر فرمت به یک فایل .aspx تبدیل شده بود.

آمادهسازی برای پاسخدهی به حملات

تیم Sophos MTR در صورت مواجه شدن با هر تهدید یا رخداد منحصربهفرد، runbookها را جمعآوری و ذخیره میکند. مزیت اصلی این اقدام در زمان وقوع حملات مشخص میشود؛ در چنین شرایطی به جای نیاز به انجام تحقیقات گسترده در زمان حمله، ضمن آگاهی کامل از شرایط میتوان مستقیما وارد عمل شد و در زمانی بسیار کوتاهتر جلوی حمله و اثرات آن را گرفت. به عنوان بخشی از حلقه OODA، آنها فعالیتهای مخرب انجام شده در طول هر تحقیق را بهدقت مشاهده میکنند و به همین دلیل میتوانند این runbookها را در هر تعامل افزایش دهند یا تکمیل کنند. اطلاعات بسیار ارزشمندی مثل موارد زیر بهطور مستمر به runbookهای موجود افزوده میشوند:

- TTPهای (تاکتیکها، تکنیکها و رویهها) مشترک یا خاص برای عوامل حمله یا تهدید

- IOCهای مرتبط (شاخصهای سازش)

- مفاهیم مشخصشده برای سوء استفادههای مرتبط با آسیبپذیریهای موجود

- اجرای کوئریهای مفید برای پیدا کردن تهدیدها هنگام برخورد با این نوع از حملات

در مورد ProxyShell، TTPهایی که در جدول زیر مشخص شدهاند به فریمورک MITER ATT&CK نگاشت شدهاند:

| تاکتیک | شناسه تکنیک | نام تکنیک |

| شناسایی | T1595.002

T1591 T1593 |

اسکن فعال

جمعآوری اطلاعات سازمان قربانی جستجوی وبسایتها و دامنههای باز |

| دسترسی اولیه | T1190 | بهرهبرداری از برنامه عمومی |

| اجرا | T1059.001 | مترجم دستورات و اسکریپت: PowerShell |

| پایداری | T1136

T1078 |

ایجاد حساب کاربری

حسابهای معتبر |

| فرار از دفاع | T1574.001 | جریان اجرای Hijack: DLL جستجوی سفارش |

| دسترسی به اعتبار | T1003

T1552 |

دامپینگ اعتبارنامه سیستم عامل

اعتبارنامههای ناامن |

| حرکت جانبی | T1210 | بهرهبرداری از خدمات راه دور |

| فشار | T1486 | رمزگذاری دادهها |

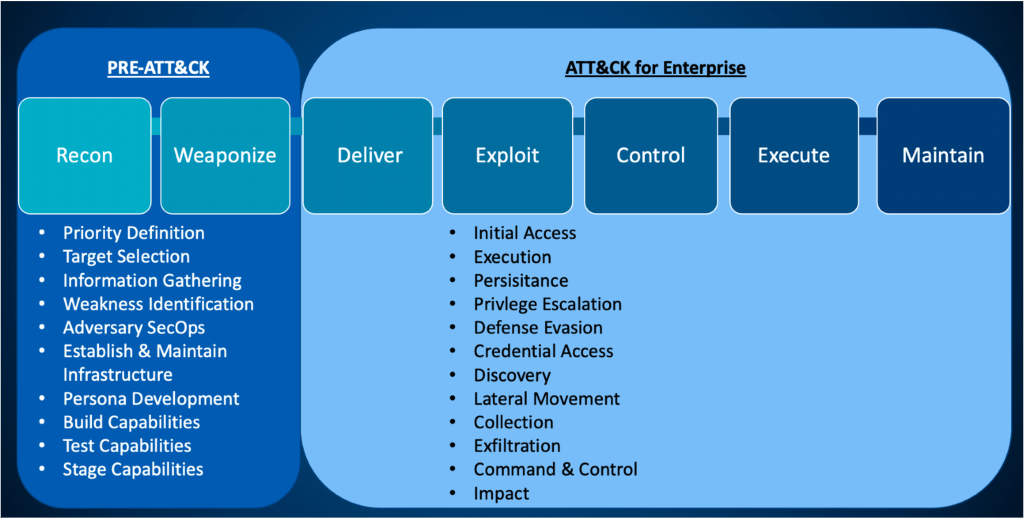

تمام این اطلاعات را به کمک نقطه پایانی Sophos و سنسورهای MTR که در دسترس اپراتورهاست میتوان جستجو کرد. با انجام این کار یک جستجوگر تهدید کامل برای ردیابی از طریق دنباله شواهد و تاریخچه ثبت شده در ماشین یا ماشینها ایجاد خواهد شد. نقطه پایانی Sophos Intercept X در طول مدت فعالیت خود روی یک ماشین، حجم زیادی از اطلاعات را ذخیره میکند. از این اطلاعات میتوان برای شناسایی اینکه آیا چیزی فراتر از ایجاد پوسته وب مخرب در همان بازه زمانی یا حتی قبل از آن در چرخه حیات رخنه امنیتی رخ داده است یا نه، استفاده کرد. با نگاهی به روشهای مختلف، مانند MITER ATT&CK و زنجیره کشتار سایبری، میدانیم که مهاجمان ردپایی را در سراسر زنجیره رویدادها باقی میگذارند که میتوان آنها را مورد بررسی عمیقتری قرار داد.

در نهایت، تیم تحقیقاتی میتواند این مسیر را باز هم ادامه دهد تا تشخیص دهد که آیا ابزار دیگری در شبکه وجود دارد که مهاجم از آن استفاده کرده باشد یا اینکه بهطور کلی خطرات اضافی یا اقدامات مخرب دیگری وجود دارند یا خیر. آنها سپس میتوانند بهطور مستقیم از طریق محافظت نقطه پایانی Sophos برای هر چیزی که نیاز به پیکربندی داشته باشد، تغییرات و اصلاحات لازم را اجرا کنند.

جمعبندی

همه مشتریان Sophos MTR با شناسایی و پاسخدهی مدیریتشده بهصورت ۲۴ ساعته و ۷ روز هفته خدمات جستجوی تهدید را دریافت میکنند. اگر تهدیدی شناسایی شود، طبق اولویتهای پاسخ به تهدید MTR، برای مهار و خنثی کردن حمله فعال اقدام شده و از خروج عامل تهدید از شبکه اطمینان حاصل میشود. همچنین برای بازگرداندن کنترل و نظم به شبکه، در اسرع وقت تلاش خواهد شد؛ چرا که از نظر هر یک از مشتریانی که با یک حادثه احتمالی مواجه هستند، وقت طلاست! تا زمانی که امکان ادامه فعالیتهای عادی وجود نداشته باشد ضررهای بزرگی به کسبوکارها وارد خواهد شد.

در کنار همه این موارد، در شرایط فعلی که مهاجمان بیش از هر زمان دیگری قدرتمند هستند، مدافعان و مشتریان باید اطمینان حاصل کنند که از ابزار، افراد و منابع مناسبی برای محافظت از کسبوکارشان بهرهمند هستند. تمام این موارد به عنوان بخشی از یک استراتژی واکنش به حوادث ضروری به حساب میآیند؛ چه توسط تیمهای داخلی کسبوکارها و سازمان بهکار گرفته شوند یا به یک ارائهدهنده واکنش به حوادث شخص ثالث مثل Sophos MTR برونسپاری شوند. به هر حال لازم است پیش از وقوع خطر، تصمیمی درست و همراستا با اهداف سازمان در این مورد گرفته شود.

دیدگاه خود را ثبت کنید

تمایل دارید در گفتگوها شرکت کنید؟در گفتگو ها شرکت کنید.