طراحی سریع: محاسبات و ذخیرهسازی سطحبالا

نسل جدیدی از طراحی بهکمک کامپیوتر و با نرمافزارهای مشارکتی پدید آماده که پروسه تولید را دگرگون کرده است. حالا دیگر مهندسان و طراحان میتوانند مشکلها را با اهداف و محدودیتها تعریف کنند و ایجاد راهحل را به هوش مصنوعی بسپارند. طی رویداد Supercomputing در سال ۲۰۲۱، راهحلهای جدیدی برای کمک به مشتریان در زمینه افزایش سرعت بازار با مهندسی و طراحی بهکمک کامپیوتر معرفی شد. همچنین خدمات مدیریت توسعهیافته HPC/AI، PowerSwitch جدید Dell EMC و گزینههای شتابدهنده جدید برای سرورهای PowerEdge معرفی شد. تمام این موارد برای همراهی با سازمانها برای انجام مدلسازی بهتر کاهش و حجم کاری فشرده شبیهسازی در مواردی مثل توسعه محصول طراحی شدهاند.

آنچه در این مطلب میخوانید:

بهبودهای کوچک، مزایای رقابتی بزرگ

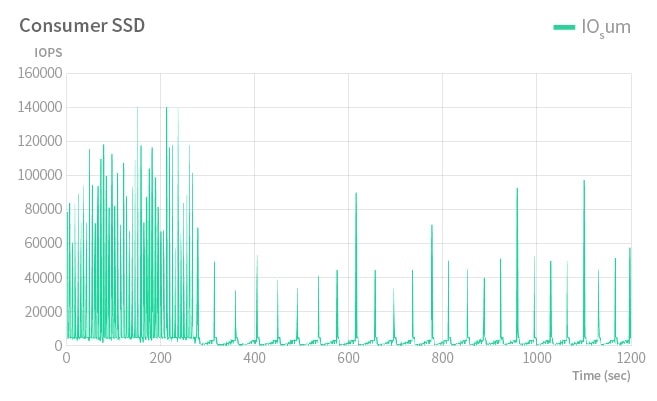

در مسابقات فرمول یک، اتومبیلها با سرعتی بالغ بر ۲۰۰ مایل در ساعت مسابقه میدهند. تفاوتهای کوچکی در آیرودینامیک خودرو میتواند نتیجه مسابقه را تغییر دهد. اختلاف سریعترین و کندترین خودروها در مسابقات فرمول یک، بهصورت میانگین ۴ درصد است. این اختلاف در مورد پنج خودروی برتر به ۰.۱۵ درصد میرسد! در چنین شرایطی حتی کوچکترین بهبود میتواند به یک مزیت بزرگ تبدیل شود. بسیاری از این بهینهسازیها با استفاده از دینامیک سیالات محاسباتی (CFD) انجام میشوند. این مطالعات پیچیده از طریق جدیدترین زیرساخت High Performance Computing یا همان HPC در مقر مکلارن در بریتانیا انجام میشود. برای تصمیمگیریهای حیاتی در مورد مسابقات و ماشینها، مهندسان مکلارن بهکمک یک مرکز داده ماژولار، به دادهها در زمان واقعی دسترسی پیدا میکنند.

ادوارد گرین، معمار دیجیتال اصلی در مکلارن ریسینگ، در این مورد میگوید: «ماشینهای ما در هر ثانیه حجم زیادی از دادهها را منتقل میکنند. هر خودرو دادههای کلیدی مربوط به اندازهگیری را در لحظه انتقال میدهد و زیرساختهای فناوری اطلاعات ما که در پیست متسقر هستند، از طریق Dell Technologies دادهها را به مهندسان دفتر مرکزی منتقل میکنند. همکاران ما در دفتر مرکزی، از HPC و شبیهسازیهای پیشرفته برای یافتن راههایی برای افزایش حداکثری عملکرد استفاده میکنند.»

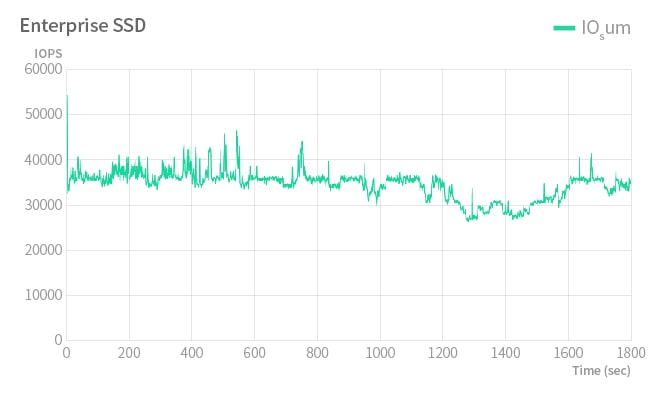

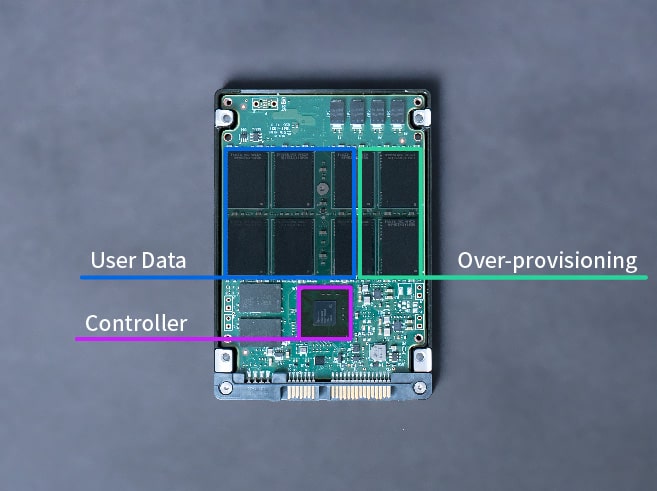

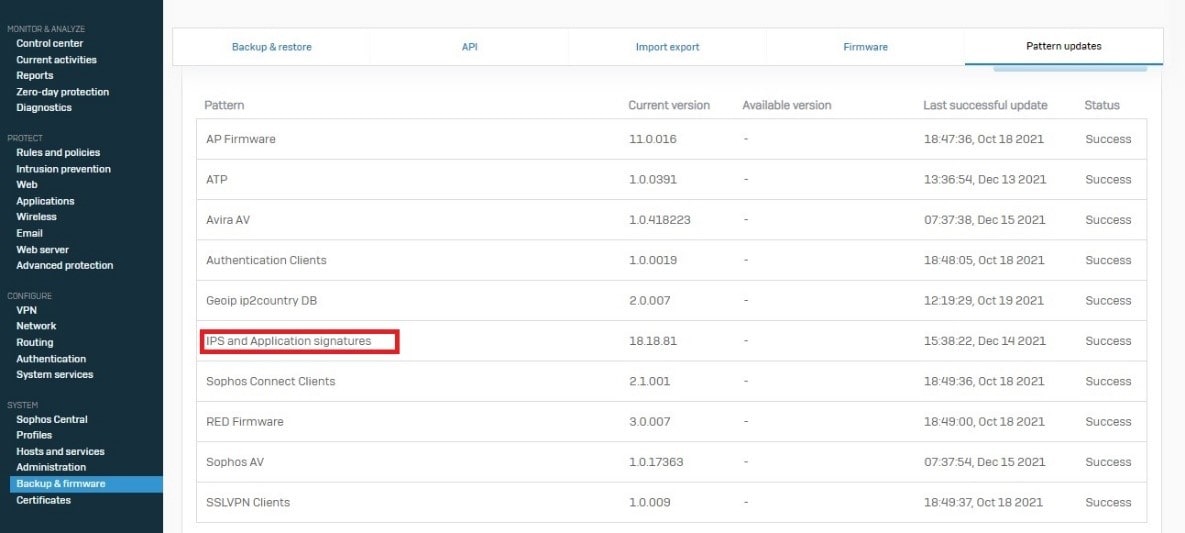

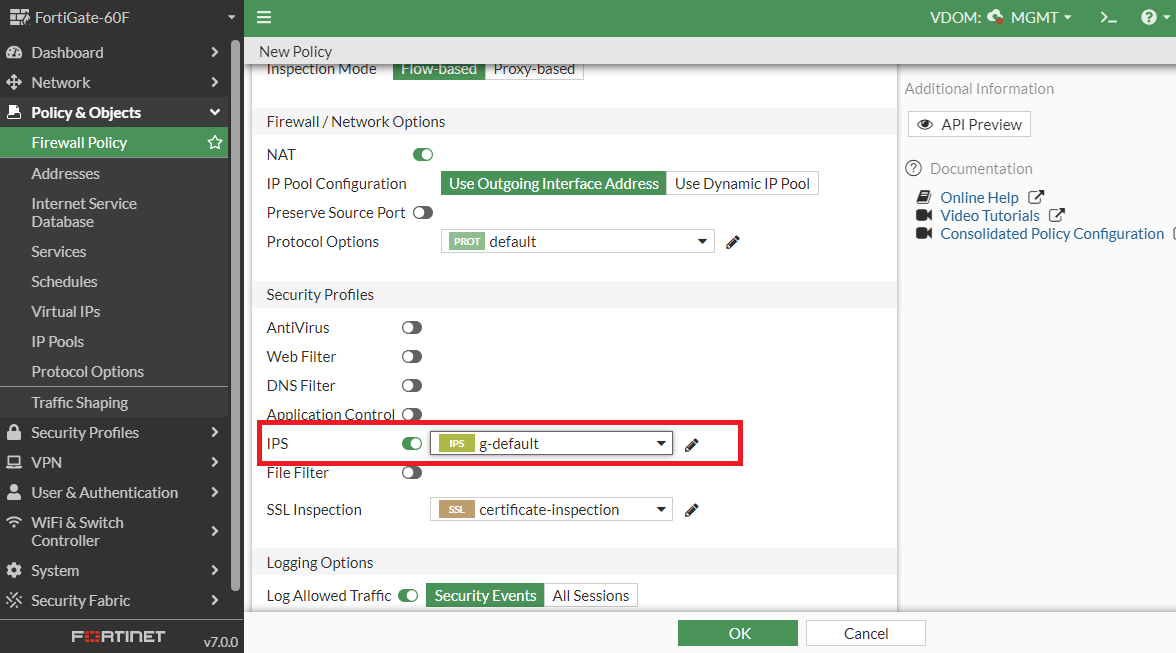

بهمنظور سازگار کردن HPC برای مهندسی و طراحی به کمک کامپیوتر، طرحهای جدید و بهروزرسانیشده Dell Technologies Validated برای Siemens Simcenter Star CCM+ در دسترس هستند. این سیستمها، نوآوریهایی در زمینه مهندسی را با شبیهسازی CFD بر روی جدیدترین سرورهای Dell EMC PowerEdge با شبکه PowerSwitch و InfiniBand، در کنار گزینههایی برای ذخیرهسازی HPC ارائه میکنند. با اعتبارسنجی مهندسی، اندازهگیری و نتایج معیار، نصب، پیکربندی و مدیریت این سیستمهای مقیاسپذیر آسان میشوند و خدمات و پشتیبانی آنها به راحتی در دسترس خواهد بود.

تغییرات بزرگ برای محیط زیست

Wirth Research در سالهای اولیه خود، از سیستمهای HPC داخلی برای اجرای بارهای کاری CFD استفاده میکرد و با گذشت زمان، این سیستمها به یک خوشه بزرگ با مصرف بالای انرژی تبدیل شدند. این موضوع پارادوکس عظیمی را برای شرکت ایجاد کرد؛ با اینکه Wirth Research روزانه به مشتریان زیادی کمک میکرد تا مصرف انرژی خود را کاهش دهند، اما خودش برای انجام این کار انرژی بسیار زیادی مصرف میکرد! راب راسل، رئیس محیط زیست در Wirth Research در این مورد میگوید: «ما همیشه نسبت به پایداری انرژی اشتیاق خاصی داشتیم. از طرفی به واسطه همهگیری ویروس کرونا، شرایط افراد زیادی را مجبور به دورکاری کرد. این دو فاکتور در کنار هم، باعث شد فرصتی را ببینیم که ردپای کربن خود را با جابجایی منابع محاسباتی خود به Verne Global در ایسلند کاهش دهیم. اکنون ما میتوانیم با استفاده از ابزارهای مناسب، راهحلهای پایداری بدون ردپای کربن را به مشتریان خود ارائه کنیم. من تا امروز شخص دیگری را نمیشناسم که از پس انجام این کار برآمده باشد.»

Verne Global، شریک و ارائهدهنده خدمات Dell Technologies است که انتقال به منابع میزبانیشده از دسکتاپ مجازی به HPC/AI را برای مشتریانش آسان میکند. این شرکت خدمات و قابلیتهایی را ارائه میکند که پا را فراتر از ارائههای عمومی زیرساخت بهعنوان سرویس برای مراکز داده ابری در مقیاس امروزی گذاشته است. این شرکت از طریق ارائه خدمات مدیریت شده HPC، سرورهایی با امکان سفارشیسازی را به صورت رزرو شده و بر اساس تقاضا، با تمام منابع پشتیبانیشده توسط تیم فنی HPC ارائه میدهد. نکته قابل توجه اینجاست که انرژی لازم برای همه این سرویسها از منابع انرژی پاک ایسلند با قیمتی قابلقبول تامین میشود.

قابلیتهای جدید Dell EMC PowerSwitch و PowerEdge GPU

سوئیچ جدید Dell EMC PowerSwitch S5448F-ON به مشتریانی که از آخرین نسل سرورها، بسترهای ذخیرهسازی و زیرساختهای فوقهمگرا استفاده میکنند، این امکان را میدهد که ضمن ارائه چابکی، اتوماسیون و یکپارچگی در مرکز داده، توان عملیاتی را افزایش دهند. علاوه بر تراکم بالاتر با سرعت GbE ۴۰۰/۱۰۰، S5448F-ON جدید به سادهسازی طراحی شبکههای پیچیده، یادگیری ماشینی، تجزیه و تحلیل پیشبینی و استقرار و نگهداری در هنگام اجرای Dell EMC SmartFabric OS10 با سرویسهای SmartFabric یکپارچه یا Dell EMC CloudIQ برای نظارت مبتنی بر ابر کمک میکند.

Dell Technologies در سرورهای Dell EMC PowerEdge، اکنون از پردازندههای گرافیکی AMD Instinct Mi-210 استفاده میکند. همچنین پردازندههای گرافیکی NVIDIA A2 و A16 Tensor Core هم در دسترس هستند که برای سرعت بخشیدن به هر چیزی از Workstationهای مجازی گرفته تا حجمهای کاری مهندسی و طراحی به کمک کامپیوتر بهکار میآیند.