Fortinet، ارائهدهنده کاملترین راهحل امنیتی WFA

در دهه گذشته، فناوری بهطور پیوسته در حال پیشرفت بوده و انعطافپذیری بیشتری در رابطه با دستگاههای مورد استفاده کارمندان، محلهایی که میتوانند از آنجا کار کنند و منابعی که در درسترس دارند، ارائه کرده است. BYOD و Cloud، اولین گامها برای فراهم کردن Work From Anywhere بودند. پس از آن، SaaS همراه با دستگاههای هوشمندتر endpoint و اتصال LTE و ۵G، کسبوکارها را متحول کرد و به آنها اجازه داد تا بهطور مؤثرتری در بازار دیجیتالی نوین رقابت کنند.

با اینکه در چند سال اخیر شاهد پذیرش استراتژی واقعی WFA بودیم، همهگیری ویروس کرونا، نیاز به آن را تشدید کرد. حالا دیگر کارکنان از کارفرمایان انتظار دارند امکان WFA را به بهترین شکل برایشان فراهم کنند. Gartner پیشبینی کرده که تا پایان سال ۲۰۲۴، تغییرات ایجاد شده در ماهیت کار، کارمندان راه دور را از ۵۲ درصد در سال ۲۰۲۰ به ۶۰ درصد از کل کارکنان افزایش خواهد داد. همچنین در ادامه اعلام کرده که سازمانها با آیندهای Hybrid روبرو هستند؛ بهطوری که ۷۵ درصد از کارکنان انتظار خواهند داشت که انعطافپذیری بیشتری در انجام کارهایشان و حضور در محل کار داشته باشند. چالش اصلی، چگونگی ارائه یک تجربه کاری Hybrid، بهصورت ایمن و سازنده است.

چالشهای امنیتی نیروی کار Hybrid

در ابتدای همهگیری، تعداد کمی از سازمانها برای حجم بالای دورکاری کارکنان آماده بودند و ناگهان افراد زیادی، از طریق شبکههای خانگی با سطح پایینی از امنیت شروع به کار کردند؛ آن هم در شرایطی که کنترلهای دسترسی ناکافی و دستگاههای endpoint هم آسیبپذیر بودند. بدون شک، مجرمان سایبری به سرعت از این نقاط ضعف سوء استفاده کردند. طبق گزارش ۱H Global Threat Landscape که توسط FortiGuard Labs منتشر شد، حوادث باجافزار از ژوئن ۲۰۲۰ تا ژوئن ۲۰۲۱، تقریبا ۱۱۰۰ درصد افزایش پیدا کرده است! در یک نظرسنجی جهانی که اخیرا توسط Fortinet انجام شده، ۶۷ درصد از سازمانها گزارش دادهاند که هدف باجافزار قرار گرفتهاند.

با وجود این نگرانیها، اکثر شرکتها از یک استراتژی کاری Hybrid استفاده میکنند که به کارکنان اجازه میدهد، حداقل بخشی از زمانشان را دورکاری کنند. در واقع کارکنان ممکن است چند روز در هفته در دفتر کار حضور داشته باشند و بقیه روزها را از خانه کار کنند. حرکت دائمی کارکنان در محیطهای مختلف و حفظ دسترسی به برنامههای کاربردی، به کمک محیطهای Cloud، Data Center یا SaaS انجام میشود.

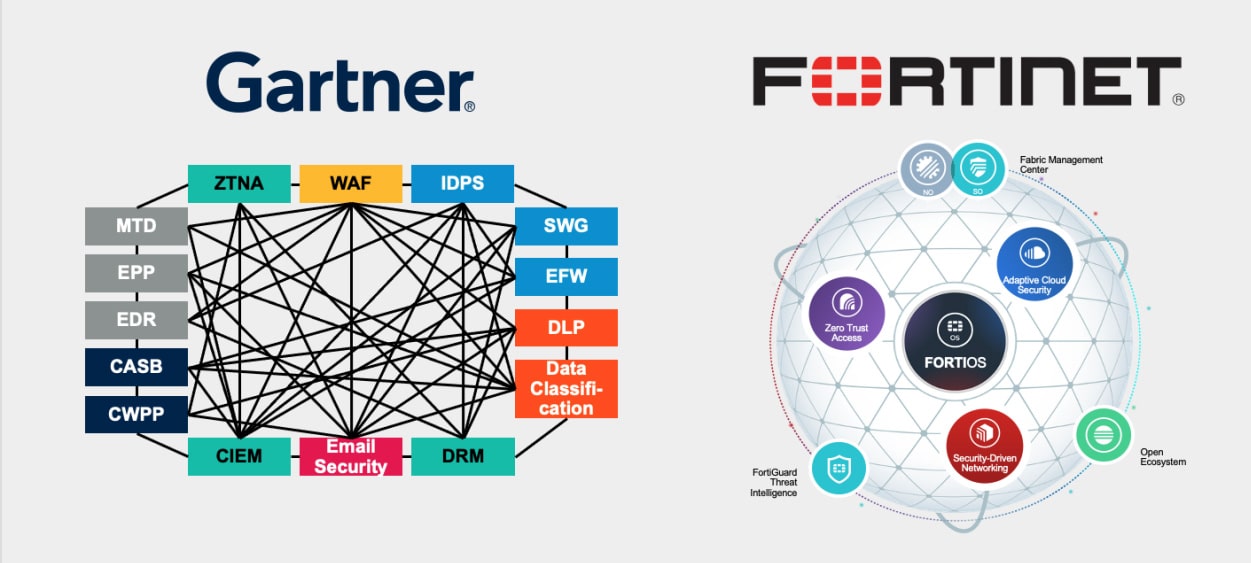

با این حال، برای امکانپذیر کردن این امر، شرکتها همچنین باید رویکرد WFA را برای امنیت در نظر بگیرند. آنها باید راهحلهایی را اتخاذ کنند که بدون توجه به موقعیت جغرافیایی کارکنان، فعالیتهایشان را تحت نظر داشته باشند و از آنها محافظت کنند. شرکتها به امنیت endpoint (EPP/EDR) همراه با Zero Trust Access و ZTNA نیاز دارند. علاوه بر این موارد، به Secure SD-WAN و SASE هم برای اطمینان از اتصال ایمن نیاز است. خطمشیهای مشخصی هم باید برای دسترسی ایمن و بر اساس هویت کاربر و دستگاه، موقعیت جغرافیایی، نوع دستگاه و وضعیت تعریف شوند.

چالشی که اکثر سازمانها با آن روبرو هستند، این است که اجرای مجزای تمام این موارد، نیاز به تعامل با دهها فروشنده مختلف دارد؛ یکی محافظت از endpoint را فراهم میکند، دیگری EDR را ارائه میدهد و غیره. ایجاد یک راهحل منسجم و قابل اعتماد با این تعداد فروشنده، تقریبا غیرممکن به نظر میرسد. در نهایت، سازمانها حتی به کمک این راهحلهای پیچیده، سیستم حفاظتیای دارند که به هیچ عنوان یکپارچه نیست و مدیریت آن زمانبر و پرهزینه خواهد بود.

Fortinet امنیت کامل WFA را ارائه میدهد

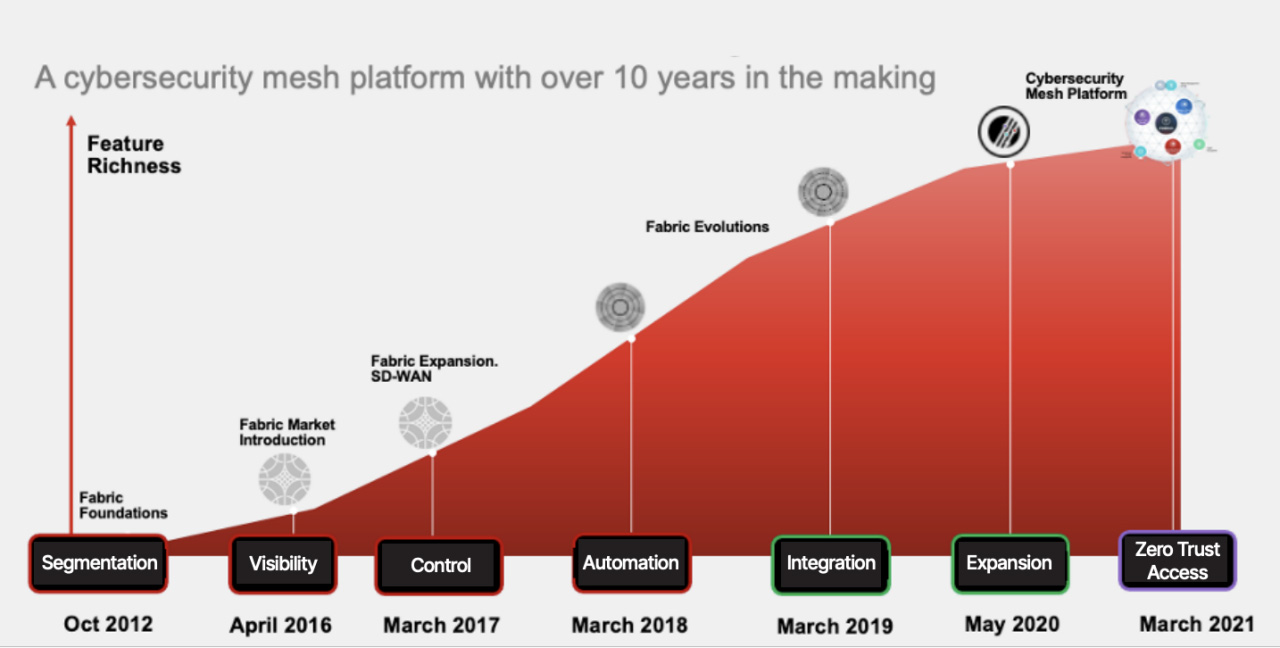

با توجه به چالشهایی که در این مسیر پیش روی شرکتها قرار دارد، Fortinet کاملترین راهحل برای محیطهای WFA را معرفی کرده است. Fortinet با متحد کردن مجموعهای گسترده از راهحلهای Zero Trust، endpoint و امنیت شبکه در Fortinet Security Fabric، به سازمانها این امکان را میدهد که بستری ایمن برای دورکاری را برای کارکنانشان فراهم کنند. Fortinet ضمن حفظ امنیت، خدمات و اطلاعات تهدید یکپارچهای را ارائه میدهد که میتواند با کنترل کاربران، سطح حفاظت و بهرهوری در سطح سازمانی را در سراسر شبکه افزایش دهد. Fortinet تنها فروشندهای است که قادر به ارائه راهحل یکپارچه برای سادهسازی و برآوردن خواستههای سه سناریو رایج WFA است؛ دفتر شرکت، دفتر خانگی و کارکنان سیار.

مقاله پیشنهادی: “سه نکته برای افزایش امنیت با Zero Trust“

دفترهای داخل شرکت

از آنجایی که سازمانها به برنامهها متکی هستند، دسترسی ایمن به برنامهها، وجود شبکه قابل اطمینان برای اتصال به آنها و دستگاههایی برای اجرایشان، همگی از ضروریات لازم هستند. با توجه به احتمال سوء استفاده از آسیبپذیریها و در معرض خطر قرار گرفتن، Fortinet ترکیبی یکپارچه از ابزارهای ضروری را ارائه میکند که شامل موارد زیر هستند:

- Endpoint Security: استفاده FortiClient، FortiEDR و FortiXDR برای ایمنسازی کارکنان راهدور و دستگاههای آنها.

- Zero Trust Access: استفاده از ZTNA که ترکیبی از FortiClient، FortiOS و FortiGate است و از FortiToken و FortiAuthenticator برای کنترل و ایجاد دسترسی ایمن به برنامهها و منابع دیگر استفاده میکند.

- امنیت شبکه: بهرهمندی از پلتفرمهای امنیتی FortiGate و FortiGate-VM برای ارائه امنیت پیشرفته و پایدار در محیطهای Data Center، شعبات مختلف و محیطهای Cloud.

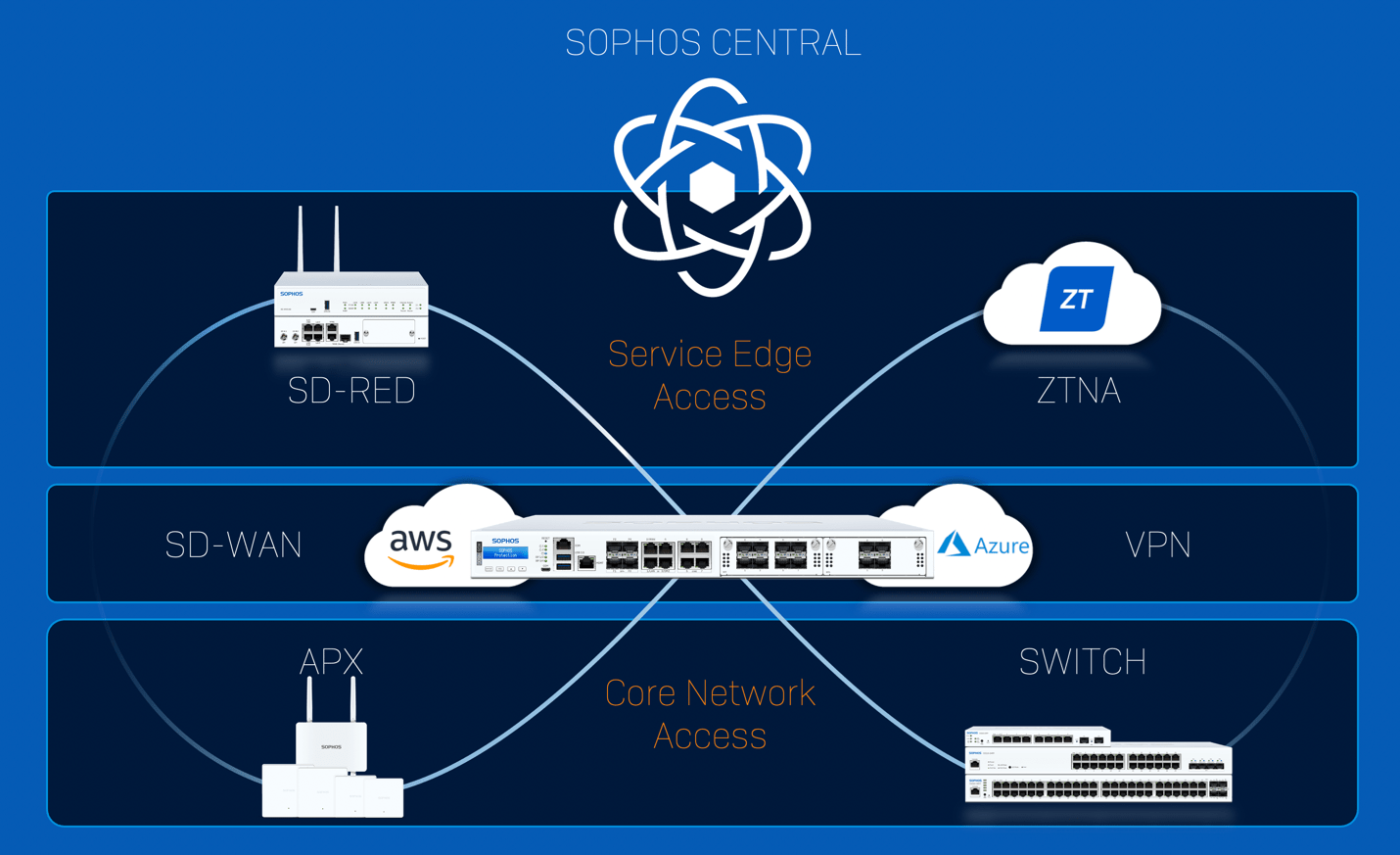

دفترهای خانگی

کارمندان دورکار معمولا از خانه و با کامپیوتر، مانیتور و وبکم شخصی وارد محیط کار میشوند. اما شبکههای خانگی اغلب از روترهای بیسیم تشکیل میشوند، ایمنی پایینی دارند و شامل دستگاههای IoT آسیبپذیری هستند که میتوانند تبدیل به یک مسیر مناسب برای دسترسی هکرها شوند. از سوی دیگر، کنفرانسهای ویدئویی در شبکههای خانگی، به دلیل استفاده اعضای دیگر خانه از پهنای باند ممکن است با چالشهایی روبرو شوند. Fortinet ترکیبی یکپارچه از امنیت مدیریتشده سازمانی را به کاربران خانگی ارائه میدهد، از جمله:

- Endpoint Security: استفاده از FortiClient، FortiEDR، FortiXDR

- Zero Trust Access: استفاده از ZTNA که شامل FortiClient، FortiOS و FortiGate و همچنین FortiAuthenticator و FortiToken است.

- امنیت شبکه: نسخه جدید Linksys HomeWRK for Business که توسط Fortinet ایمنسازی شده، امنیت FortiGate در خانه را گسترش میدهد، دفتر خانگی را ایزوله میکند و دسترسی ایمن به شبکه شرکت و همچنین برنامههای کاربردی در Cloud و Data Center را تضمین میکند.

کارکنان سیار

کارکنان سیار برای دسترسی به منابع مهم تجاری از شبکههای غیرقابل اعتماد و ناامنی استفاده میکنند. این میتواند تهدیدهای منحصربهفردی را ایجاد کند و مجرمان سایبری را قادر میسازد تا ارتباطات در معرض خطر را رهگیری کنند یا حملاتی را علیه دستگاههایی که حفاظت کافی ندارند انجام دهند. برای ایمنسازی کارکنان سیار، Fortinet ترکیبی یکپارچه از موارد زیر را ارائه میدهد:

- Endpoint Security: استفاده از FortiClient، FortiEDR، FortiXDR

- Zero Trust Access: استفاده از ZTNA، شامل FortiClient، FortiOS، FortiGate، FortiToken و FortiAuthenticator.

- امنیت شبکه: FortiSASE Remote

افزایش امنیت WFA با هوش تهدید مبتنی بر AI/ML

آزمایشگاههای FortiGuard از فناوریهای پیشرفته هوش مصنوعی و یادگیری ماشین استفاده میکنند تا حفاظتی کامل و همراه با اطلاعات تهدید را به سازمانها ارائه دهند. این سیستمهای اختصاصی، محصولات امنیتی Fortinet را با نظارت مستمر سطح حمله و با استفاده از میلیونها حسگر شبکه و اطلاعات مشترک کاربران، بهترین اطلاعات شناسایی تهدید و حفاظت را در دسترس دارند.

صدور ساده مجوز برای نیروهای کار پویا

فناوری تنها بخشی از راهحل نهایی است؛ Fortinet برای گسترش امنیت FortiTrust، مجموعهای از خدمات اختصاصی را در نظر گرفته که مدلهای مجوز یکپارچه را ارائه میدهند و میتوانند بهطور یکپارچه کاربران را در هر محیطی دنبال کنند. FortiTrust سازمانها را قادر میسازد تا به صورت پویا با چالشهای WFA سازگار شوند. در مواردی مثل تغییر نیازهای اتصال، کارمندان دورکار و منابعی که ممکن است نیاز به جابجایی بین محیطهای فیزیکی و مجازی داشته باشند، انعطافپذیری واقعی را برای شبکه ممکن میسازد.

جمعبندی

همه این موارد، بهعنوان بخشی از Fabric امنیتی Fortinet در دسترس هستند. Fortinet تنها فروشندهای است که از ZTNA در هر جایی پشتیبانی میکند و میتواند تمام اجزای مورد نیاز را برای پشتیبانی از سه مورد استفاده از WFA بهعنوان بخشی از یک سیستم یکپارچه و خودکار ارائه کند. پلتفرم Fortinet Security Fabric، حفاظت گسترده، یکپارچه و خودکار را در کل سطح حمله دیجیتالی سازمان ارائه میکند تا امنیت پایدار را در تمام شبکهها، endpointها و Cloudها ارائه دهد.