Fortinet Security Fabric: بالاترین عملکرد در پلتفرمهای امنیت سایبری صنعتی

همانطور که شبکهها پیچیدهتر و گستردهتر میشوند، آگاهی از تهدیدات و واکنش مناسب نشان دادن به آنها هم بهطور فزایندهای دشوار شده است. این روند منجر به پراکندگی سیستمهای امنیتی شده است که مدیریت آنها را پیچیده، دید را تکهتکه و توانایی سازمانها را برای پاسخگویی موثر به تهدیدات محدود میکند. دلیل این اتفاق، تا حد زیای این است که امروزه شرکتهای زیادی، بهطور متوسط ۴۵ راهحل امنیتی را در سراسر شبکه مستقر کردهاند و این اقدام، هر نوع مدیریت متمرکزی را تقریبا غیرممکن میکند. شرایط وقتی بدتر میشود که هنگام شناسایی و پاسخ به یک حادثه سایبری نیاز به هماهنگی بین ۱۹ مورد از این ابزارها خواهد بود. چنین شرایطی منجر به راهحلهای پیچیدهای میشود که باید بهطور مداوم مدیریت و هر بار که یک دستگاه ارتقا پیدا میکند، مجددا پیکربندی شوند.

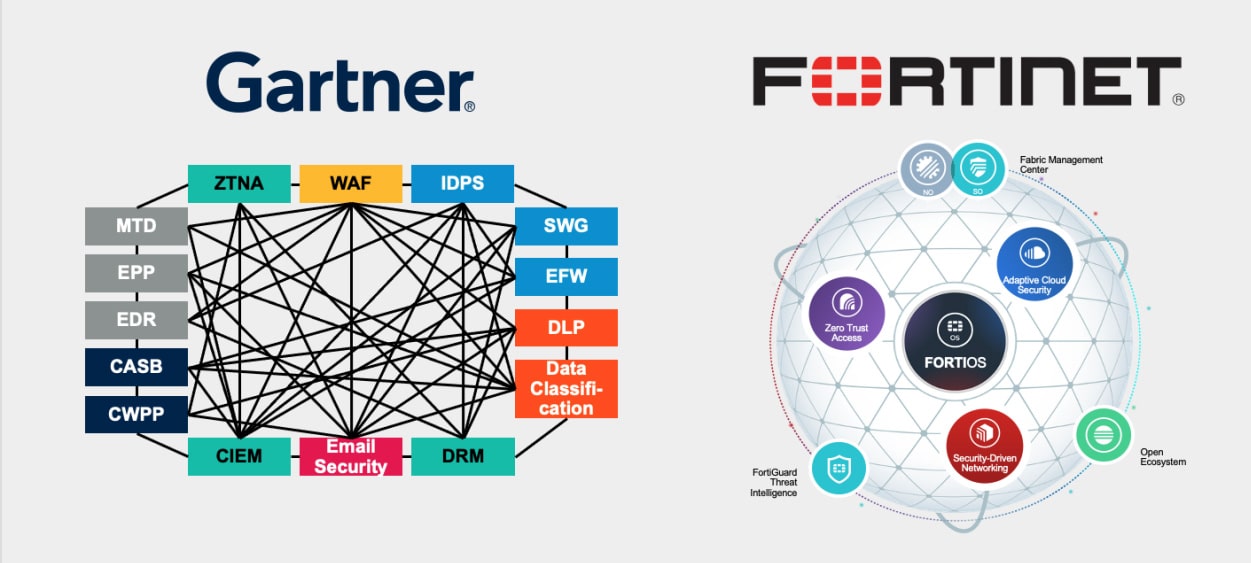

علیرغم این چالشها، هنوز هم رایج است که بسیاری از سازمانها ابتدا فعالیتشان را شروع میکنند و سپس به دنبال ایجاد تغییرات در شبکه، ایمنسازی و مدیریت آن میروند. این کار باعث ایجاد شرایطی عالی برای مهاجمان میشود و سازمان را با تهدیدهای جدیدی که به دنبال بهرهبرداری از سیلوها، ایجاد پیچیدگی و شکافهای امنیتی هستند مواجه میکند. بنابراین، جای تعجب نیست که Cybersecurity Mesh Architecture یا به اختصار CSMA، که مجموعهای یکپارچه از ابزارهای امنیتی و APIهای ترکیبی با مدیریت متمرکز، تجزیه و تحلیل تهدیدها و اطلاعات کامل مربوط به آنها است و توسط Gartner توسعه یافته، در فهرست برترین روندهای حوزه امنیت سایبری برای سال ۲۰۲۲ قرار گرفته است.

پلتفرم Mesh امنیت سایبری چیست؟

شرکتهای امروزی دیگر فقط به دنبال معماری یکپارچهای که بتواند زیرساختها و استقرارهای چند تکهای آنها را تحت کنترل درآورد نیستند. آنها به سیستمی نیاز دارند که استقرار فناوریها و خدمات جدید را ایمن و البته ساده کند. برآورده کردن خواسته شرکتها، به چیزی فراتر از راهحلهایی برای اتصال فناوریهای امنیتی متفاوت نیاز دارد. آنها به یک پلتفرم Mesh امنیت سایبری گسترده نیاز دارند که یکپارچه و خودکار باشد و مدیریت و دید متمرکز را برایشان فراهم کند. این پلتفرم همچنین باید از اکوسیستم گستردهای از انواع راهحلها پشتیبانی کند و با آنها تعامل داشته باشد و بهطور خودکار، با تغییرات پویای شبکه سازگار شود.

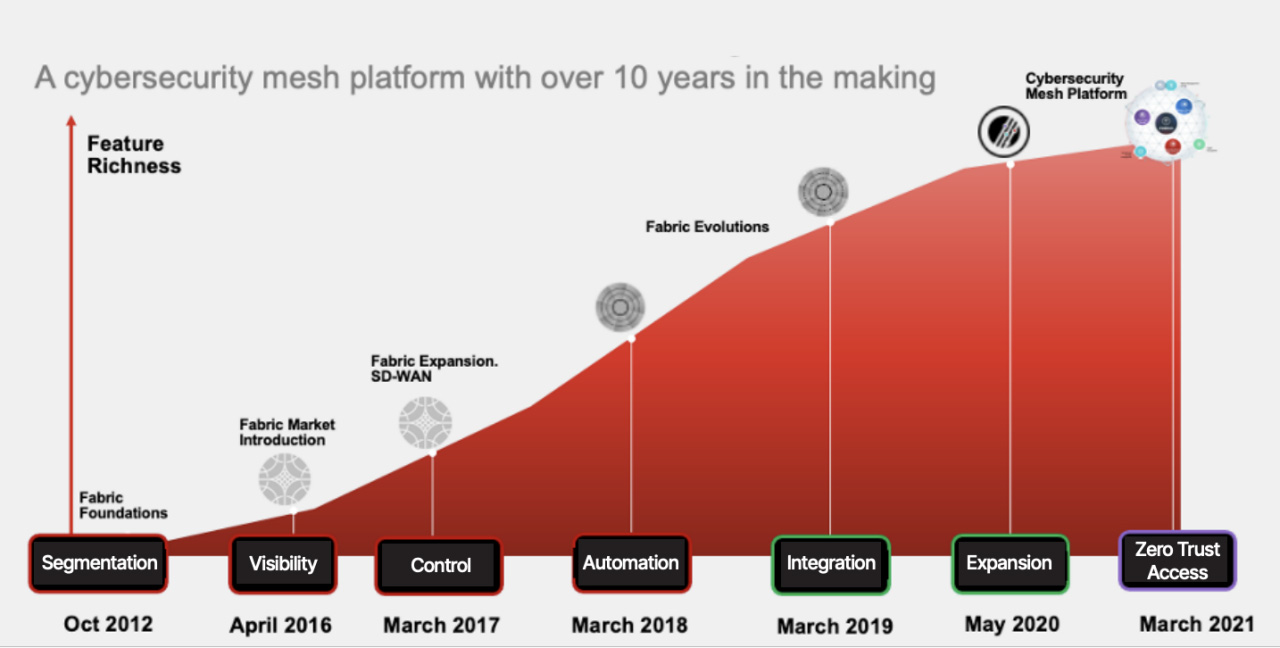

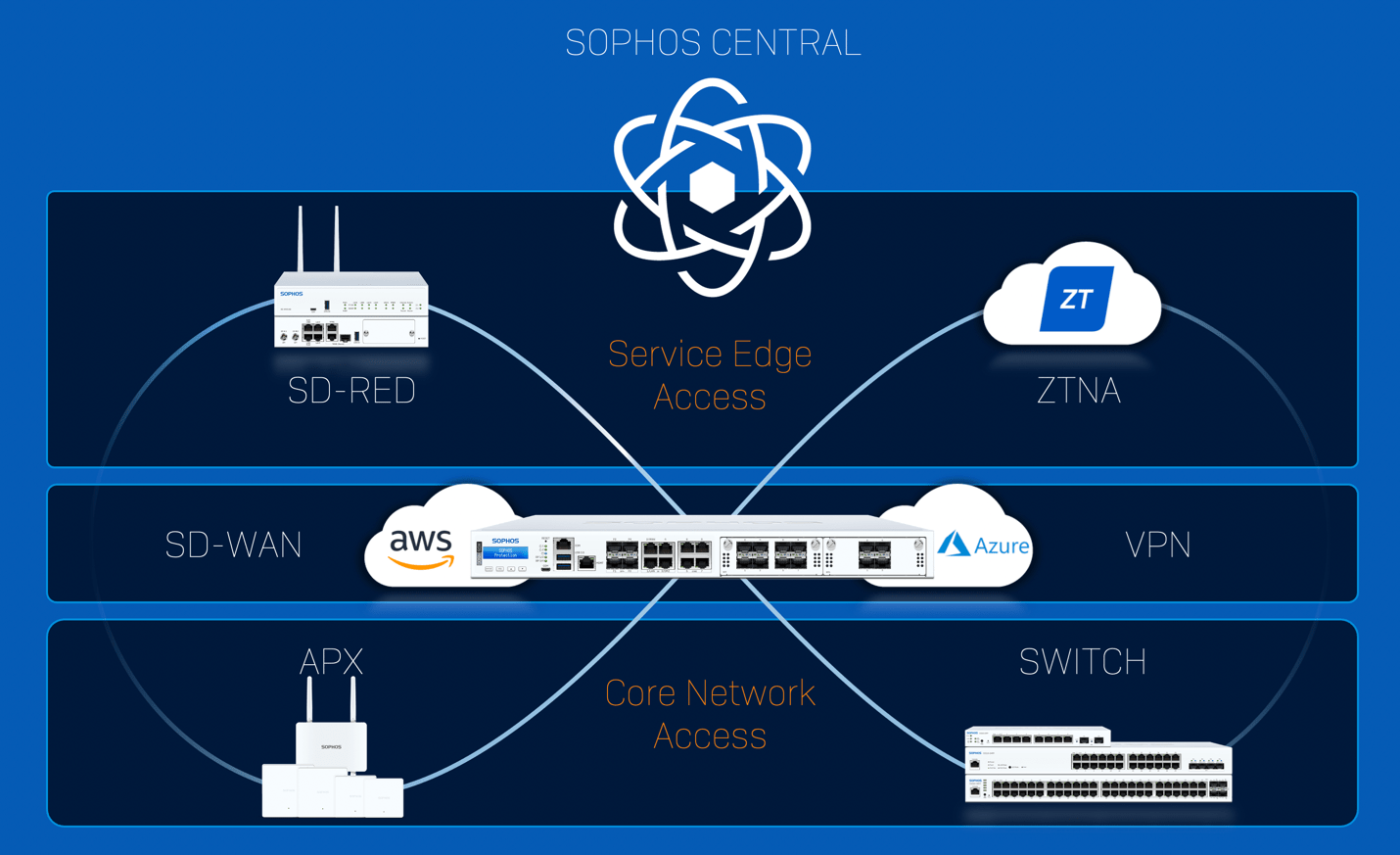

در حالی که Gartner این ایده را «معماری Mesh امنیت سایبری» مینامد، بیش از یک دهه است که آن را با نام «Fabric امنیتی Fortinet» میشناسیم. Fortinet این مکتب جدید را رهبری کرد و نشان داد که استفاده از یک پلتفرم Mesh امنیت سایبری گسترده، یکپارچه و خودکار برای کاهش پیچیدگی و افزایش اثربخشی کلی امنیت در شبکههای در حال گسترش امروزی ضروری است. روندهای جدید مثل Work From Anywhere (WFA)، بهطور فزایندهای پیچیده هستند و مواردی عالی برای استفاده از یک معماری یکپارچه Mesh امنیتی بهشمار میروند. WFA به راهحلهای متعددی نیاز دارد تا بتواند در مجموعهای پویا از Data Centerها، دفاتر خانگی توزیعشده و برنامههای کاربردی مبتنی بر Cloud کار کند.

Fabric امنیتی Fortinet، برای مقابله با این چالشهای جدید و پیچیده، گزینهای ایدهآل است. این مجموعه از بالغ بر ۵۰ فناوری در حوزه امنیت و شبکه تشکیل شده که برای این همکاری مشترک، از ابتدا طراحی شدهاند. این مجموعه اطلاعات تهدید را به اشتراک میگذارد، بین دادهها ارتباط مفهومی ایجاد میکند و بهطور خودکار به تهدیدها به عنوان یک سیستم واحد و هماهنگ پاسخ میدهد. علاوه بر این، Fortinet نه تنها در مورد امنیت سایبری، بلکه همگرایی را در سطح امنیت و شبکه ارائه میدهد؛ این کار با ارائه نوآوریهای متعددی مثل Secure SD-WAN ارائه میشود و دقیقا همان چیزی است که میتوانیم داریم آن را به عنوان «شبکه مبتنی بر امنیت» معرفی کنیم.

از یک پلتفرم Mesh امنیت سایبری واقعی، انتظار میرود که به کمک یک اکوسیستم باز و گسترده و بهکمک شرکای فناوری، سیلوها را تا حد زیادی از بین ببرد. در حال حاضر با بیش از ۴۵۰ شریک فناوری Third Party، به عنوان بخشی از اکوسیستم Fabric امنیتی Fortinet، ادغام و همکاریمورد نظر صورت گرفته است. چنین اکوسیستمی اهمیت بالایی دارد؛ زیرا با ایجاد انعطافپذیری در سراسر استقرار، در حالی که امکان بهرهبرداری بیشتر از نظر عملیات، دید و امنیت یکپارچه و همگرا فراهم میشود، سازمانها را بیش از پیش توانمند میسازد. همچنین نباید فراموش کرد که این پروسه، با حفظ سرمایهگذاریهای موجود در فنآوریها و راهحلها، سازمانها را آماده حرکت به سمت تجربه یک Fabric امنیتی یکپارچه و خودکار میکند.

مقاله پیشنهادی: “Fortinet LAN Edge: چشمانداز زیرساخت شبکه“

چنین رویکردی صرفا برای شرکتها نیست و فروشندههای زیرمجموعه آنها هم میتوانند به کمک آن، راهحل قویتری را به مشتریان خود ارائه دهند و در نتیجه، درآمد بیشتری داشته باشند. این مجموعه گسترده از راهحلهای یکپارچه، به آنها اجازه میدهد تا با استفاده از تخصص و قابلیتهای معماری خود بر حل چالشهای مهمتری که سازمانهای امروزی با آن مواجه هستند تمرکز کنند.

گرایش به سمت رویکردهای امنیتی یکپارچه اجتنابناپذیر است؛ چه برای ایمنسازی چالشهای نوظهور امنیت شبکه مانند WFA، برای مبارزه با تهدیدهای باجافزار یا کاهش هزینههای سربار مدیریت مجموعه گستردهای از راهحلهای امنیتی مجزا. در واقع، Gartner معتقد است که تا سال ۲۰۲۴، سازمانهایی که از معماری Mesh امنیت سایبری برای ادغام ابزارهای امنیتی به کار رفته و تبدیل آنها به یک اکوسیستم مشترک استفاده میکنند، تاثیرات مالی ناشی از حوادث امنیتی را بهطور متوسط ۹۰ درصد کاهش خواهند داد.

جمعبندی: باید چه انتظاری از پلتفرم Mesh امنیت سایبری داشت؟

خبر خوب برای مشتریان Fortinet این است که آنها مجبور نیستند برای استفاده از معماری Mesh امنیت سایبری تا سال ۲۰۲۴ منتظر بمانند. همین امروز هم میتوانید با Fabric امنیتی Fortinet از مزایای زیر بهرهمند شوید.

- دید عمیق در تمام Edgeها

- مدیریت متمرکز راهحلهای توزیعشده

- اجرای مداوم سیاستها

- دسترسی به اطلاعات تهدید مشتریان Fortinet Security Fabric که بهصورت ناشناس و سراسری منتشر میشود.

- امکان انجام ادغامهای Third Party برای محافظت بهتر در برابر حملات شناخته شده و ناشناخته

- خودکارسازی پاسخهای عملی در محیطهای Hybrid

ویلیام شکسپیر نقل قول معروفی دارد: «گل رز هر اسم دیگری هم داشته باشد، عطر خوشی دارد.» این جمله در مورد پلتفرم Mesh امنیت سایبری گسترده، یکپارچه و خودکار نیز صدق میکند. فرقی ندارد که نام آن «معماری Mesh امنیت سایبری»، «پلتفرم امنیت سایبری» یا «Fabric امنیتی Fortinet» باشد، نتیجه یکسان است. نکته مهم این است که سازمانها رویکردی یکپارچه برای امنیت را به عنوان بخشی از اقدامات دیجیتال خود بپذیرند و آن را اجرایی کنند. این امر فارغ از نوع فعالیت آنها، برایشان پیچیدگی کمتر، عملیات سادهتر و کارآیی امنیتی بیشتر را به ارمغان میآورد.